چگونه فیبر نوری تولید می شود؟

برای تولید فیبر نوری امکان استفاده از شیشه های عادی وجود ندارد اگر فیبری از این نوع شیشه ها ساخته شود در انتشار نور حتی در فواصل کوتاه مشکل خواهد داشت. که دلیل آن وجود اعوجاج، تغییر رنگ و سایر ناخالصی ها می باشد که به سرعت جذب یا منعکس می شود و یا در غیر این صورت موجب پراکنده شدن نور در مسیر قبل از رسیدن به مقصد می شود.

چگونه فیبر نوری تولید می شود؟

در واقع، به دلیل اینکه فیبر نوری از شیشه های بسیار خالص ساخته شده است، نور را در فاصله های بسیار دور تاحد زیادی بدون هیچ مشکلی از نظر ناخالصی و اعوجاج منتشر می نماید.

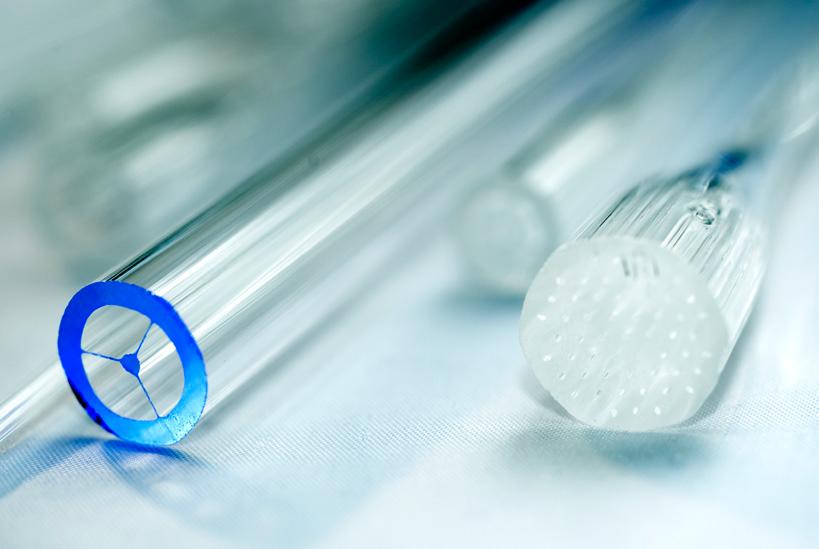

کابل فیبر نوری

برای انتقال نور به طور موثر، کابل فیبر نوری باید از شیشه ای با بالاترین خلوص ساخته شود. فرایند تولید شیشه با چنین سطحی از خلوص بسیار دشوار است و نیازمند کنترل دقیق مواد و تمام مراحل کار می باشد.

با این وجود مفهوم اساسی ساده است. اساسا فیبر نوری به وسیله ی کشش تار های مذاب شیشه های توخالی گرم یا پریفورم ها به وجود می آید.

با این وجود مفهوم اساسی ساده است. اساسا فیبر نوری به وسیله ی کشش تار های مذاب شیشه های توخالی گرم یا پریفورم ها به وجود می آید.

در ادامه به تفسیر 3 مرحله اساسی از تولید فیبر نوری می پردازیم.

مرحله اول

تولید پریفرم فیبر نوری

پریفورم یک استوانه شیشه ای توخالی می باشد که ماده ی اصلی تولید تار شیشه ای به صورت رشته پیوسته را تشکیل می دهد. ساخت یک پریفورم شامل یک فرایند شیمیایی با عنوان “اصلاح رسوب بخار شیمیایی” (MCVD) می باشد. این فرایند شامل ایجاد حباب اکسیژن از طریق روش های شیمیایی مختلف از جمله کلرید ژرمانیوم (GeC14) و کلرید سیلیکون (SiC14) می باشد.

مواد شیمیایی حباب، گازی را که به سمت خلا پیش می رود تولید میکند. لوله مدور از سیلیس مصنوعی یا کوارتز ساخته شده است و مشعل به بالا و پایین لوله مدور حرارت می دهد. در ننتیجه در درجه حرارت خیلی بالا موجب واکنش گاز با اکسیژن به شکل دی اکسید سیلیکون (Si02) و دی اکسید ژرمانیوم (Ge02) می شود.

این دو ماده شیمیایی به درون لوله مدور چسبیده و از ترکیب آنها شیشه ای بسیار خالص به وجود می آید. تولید پریفورم چند ساعت طول کشیده و بعد از آن زمانی لازم است تا شیشه های توخالی سرد شوند. بعد از سرد شدن شیشه ها برای مطابقت با استانداردهای کیفیت به ویژه از نظر شاخص ضریب شکست آزمایش می شوند.

این دو ماده شیمیایی به درون لوله مدور چسبیده و از ترکیب آنها شیشه ای بسیار خالص به وجود می آید. تولید پریفورم چند ساعت طول کشیده و بعد از آن زمانی لازم است تا شیشه های توخالی سرد شوند. بعد از سرد شدن شیشه ها برای مطابقت با استانداردهای کیفیت به ویژه از نظر شاخص ضریب شکست آزمایش می شوند.

مرحله دوم

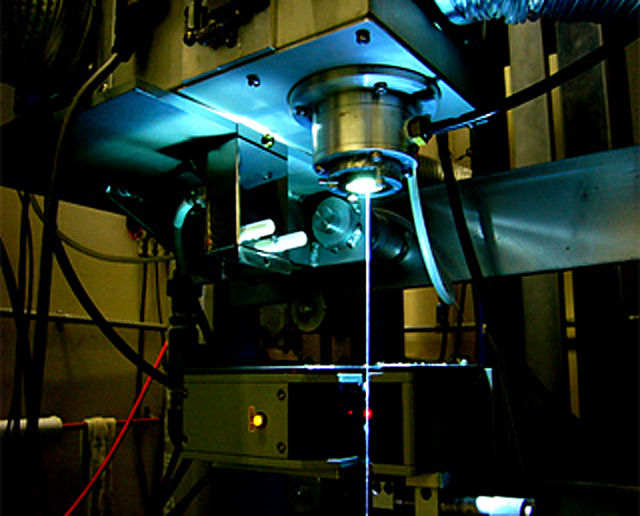

دراین مرحله فیبر نوری را از پریفورم میکشیم. پریفورم های شیشه ای ساخته شده در نوک یک بلندی نصب می شوند که دستگاه های مختلف مورد استفاده در فرایند کشش فیبر را پشتیبانی میکند. این فرایند با کاهش قطر یک سمت از انتهای پریفورم درون یک خط کوره با حرارتی در رنج 3400 تا 4000 درجه فارنهایت شروع می شود. همزمان با کاهش قطر انتهای پریفورم، همان ناحیه شروع به ذوب شدن میکند و به شکل قطره مذاب در میاید که به سمت پایین توسط نیروی گرانش کشیده میشود. انتهای قطره رشته ی نازکی از شیشه به وجود می آید که به سرعت سرد و منجمد شده است.

اپراتور تجهیزات، این رشته های شیشه ای را به وسیله بقیه دستگاه های برج که شامل تعدادی از اعمال کنندگان buffer coating و کوره های اشعه ماورای بنفش می باشند به نخ میکشد. در نهایت اپراتور فیبر را به یک مکانیزم کششی متصل می نماید. دستگاه کشش رشته های شیشه ای تولید شده از پریفورم را با سرعت 33 تا 66 فوت در هر ثانیه می کشد. سرعت واقعی ای که این دستگاه رشته ها را می کشد بستگی به اطلاعات دریافتی از دستگاه لیزری میکرومتری که به طور مداوم قطر فیبر را اندازه گیری میکند دارد. در پایان فیبر تکمیل شده به دور یک قرقره پیچیده می شود.

مرحله سوم

تست فیبر نوری

فیبر نوری تولید شده باید تحت یکسری ازمایشات برای تعیین کیفیت محصول نهایی قرار گیرد.

در زیر به ارزیابی چند نمونه از آنها می پردازیم:

• مشخصات ضریب شکست

• بررسی ساختار فیبر، شامل هسته، cladding و coating

• استحکام کششی

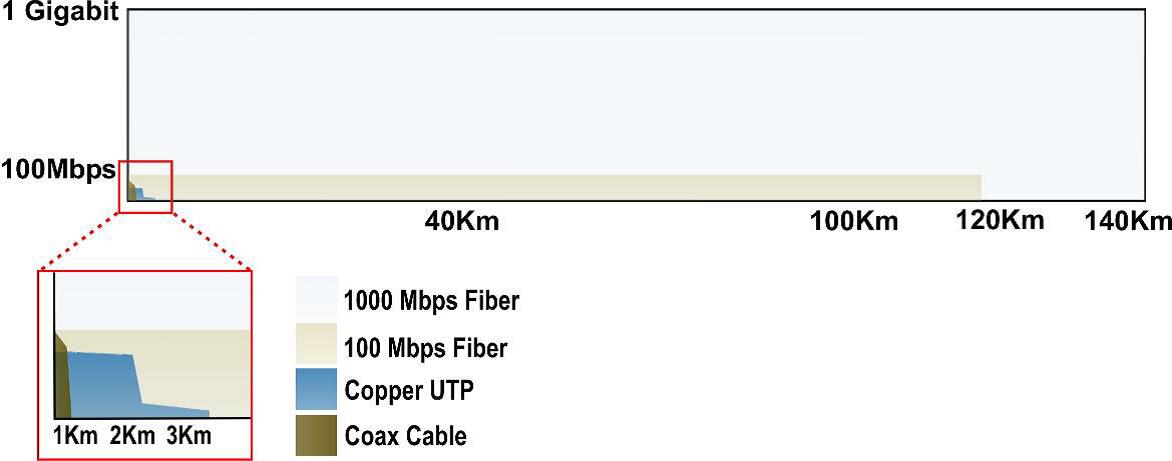

• ظرفیت پهنای باند

• تضعبف در طول موج های مختلف

• پاشندگی رنگی

• دمای عملکرد و محدوده رطوبت

کنترل کیفیت در تولید فیبر نوری

عوامل مختلفی موثر در کیفیت و خلوص فیبر نوری تولید شده می باشند که عبارتند از:

ترکیب شیمیایی: برای تولید شیشه خالص، دستیابی به نسبت مناسب از مواد شیمیایی مختلف مورد استفاده در تولید پریفورم از اهمیت ویژه ای برخوردار است. همچنین این ترکیب از مواد شیمیایی تعیین کننده مشخصات نوری فیبر تولید شده از پریفورم شامل ضریب شکست، ضریب گستردگی و غیره می باشد.

نظارت بر گاز: بسیار مهم است که ترکیب گاز و میزان جریان در سراسر فرایند ایجاد پریفورم تحت نظارت باشد.

همچنین مهم است که هر شیر، تیوب و لوله که در تماس با گاز است از مواد ضد زنگ ساخته شده باشد.

حرارت و چرخش: استوانه خلا مورد استفاده برای ساخت پریفورم باید در درجه حرارت مناسب گرم و به طور مستمر چرخانده شود تا مواد شیمیایی را قادر سازد به طور مساوی در سطح آن ته نشین شود.