آموزش Fortigate IPS به صورت عملی

معرفی سیستم های جلوگیری از نفوذ IPS یا Intrusion Prevention System

Fortigate IPS | در این پست قرار است درباره IPS یا Intrusion Prevention System صحبت کنیم و به کمک یک سناریو روش استفاده آن را در Fortigate یادبگیریم.

IPS چیست ؟

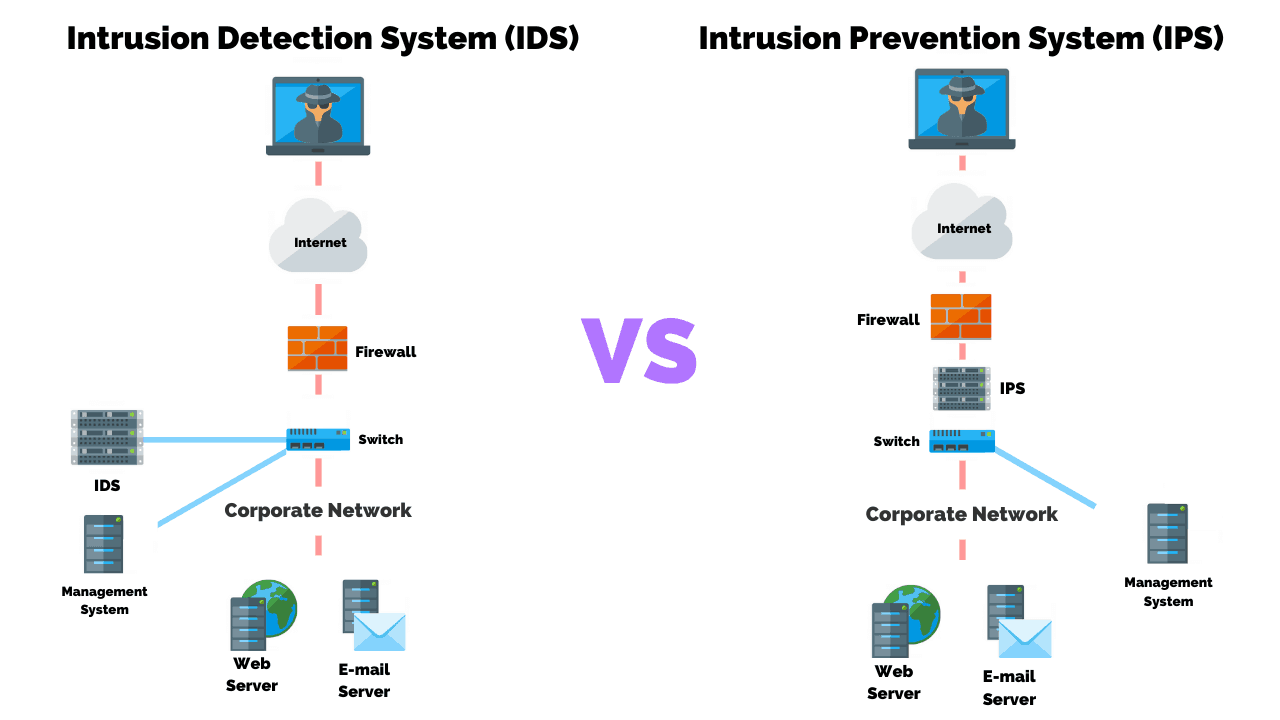

سیستم جلوگیری از نفوذ که با عنوان IPS شناخته میشود، یک فناوری پیشگیری از تهدیدهای تحت شبکه است که برای شناسایی و متوقف کردن فعالیتهای مخرب و آسیبهای احتمالی مورد استفاده قرار میگیرد. سیستمهای پیشگیری از نفوذ (IPS) همانند سیستمهای شناسایی نفوذ (IDS) فعالیتهای مخرب را شناسایی میکنند با این تفاوت که در IDS صرفاً عمل شناسایی نفوذ و گزارش انجام میشود و قابلیت جلوگیری از تخریب وجود ندارد.

اما IPS علاوه بر شناسایی قادر به مسدودسازی حملات نیز میباشد. به عبارتی میتوان گفت که IPS ها نسل پیشرفته IDS میباشند. IPSها به طور کلی فعالیتهای مخرب را شناسایی کرده، اطلاعات مربوط به این فعالیتها را ثبت میکنند و پس از جلوگیری از انجام این فعالیتها گزارش کاملی از کارهای انجام شده نیز ثبت می کنند.

چه تفاوتی بین IPS و فایروال وجود دارد؟

در پاسخ به این سؤال باید توجه داشته باشید که فایروال تنها ترافیک ورودی و خروجی شبکه را کنترل میکند در حالی که سیستم جلوگیری از نفوذ علاوه بر ترافیک ورودی و خروجی فعالیتهای درون سیستمها را نیز بررسی میکند و در صورت استفاده به همراه فایروال ضریب بالایی از امنیت به وجود میآید.

به طول کلی IPSها به چهار دسته تقسیم میشوند:

- سیستمهای جلوگیری از نفوذ مبتنی بر شبکه (NIPS): در این نمونه تمامی ترافیک شبکه به منظور یافتن ترافیک مشکوک مورد نظارت قرار میگیرد.

- سیستمهای تشخیص نفوذ بیسیم (WIPS): در این مورد شبکه بیسیم به منظور شناسایی ترافیک مشکوک توسط آنالیز پروتکلهای شبکههای بیسیم، مورد نظارت قرار میگیرد.

- آنالیز رفتار شبکه (BNA): در این گروه ترافیک شبکه به منظور شناسایی تهدیداتی مثل حملات DOS و یا بدافزارها بررسی میشود.

- سیستمهای تشخیص نفوذ مبتنی بر میزبان (HIPS): یک بسته نرمافزاری نصب شده که یک هاستینگ را به منظور شناسایی فعالیتهای مشکوک توسط آنالیز رخدادهای درون هاست، مورد نظارت قرار میدهد.

IPSها چگونه فعالیتهای مخرب را شناسایی میکنند؟

عموما سیستمهای تشخیص نفوذ از سه روش به منظور شناسایی فعالیتهای مخرب استفاده میکنند:

- روش شناسایی با استفاده از امضا: در این روش سیستمهای تشخیص نفوذ (IDS) ترافیک ورودی و خروجی شبکه را با الگوهای پیش از پیکربندی و پیش از حمله که به عنوان امضا شناخته میشود مقایسه میکنند.

- شناسایی مبتنی بر آنومالی آماری: سیستم تشخیص نفوذ مبتنی بر آنومالی آماری، فعالیت شبکه نرمال را مشخص میکند. مثلاً به طور کلی چه ترتیبی از پهنای باند مورد استفاده قرار گرفته است، چه پروتکلهایی استفاده شده است یا کدام پورتها و وسایلی به طور کلی به یکدیگر متصل هستند و زمانی که ترافیک غیرنرمال مشاهده شد به مدیر شبکه هشدار می دهد.

- آنالیز پروتکلهای مبتنی بر حالت: این روش، انحراف حالت پروتکلها را مشخص میکند و این عمل با مقایسه رخدادهای مشاهده شده و پروفایلهای از پیش تعیین شدهای که مطابق با تعریف مورد قبول هستند، انجام میشود.

آموزش Fortigate IPS

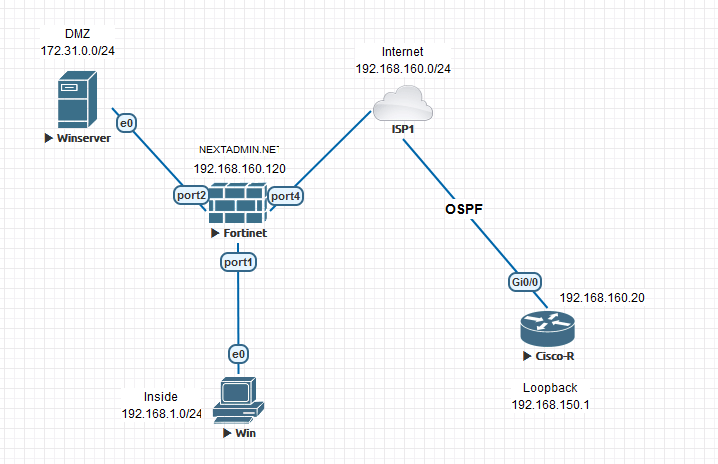

در صورتی که آموزش های قبل را دنبال کرده باشید متوجه می شوید که سناریوی بالا در ادامه همان آموزش های می باشد، حالا قرار است در این سناریو IPS را بر روی DMZ خودمان فعال کنیم. قبل از هرچیز شما باید برای تست یک IIS بر روی سیستم سرور خودمان در DMZ نصب نمایید، در صورتی که آموزش نصب آن را بلد نیستید می توانید از این آموزش استفاده کنید.

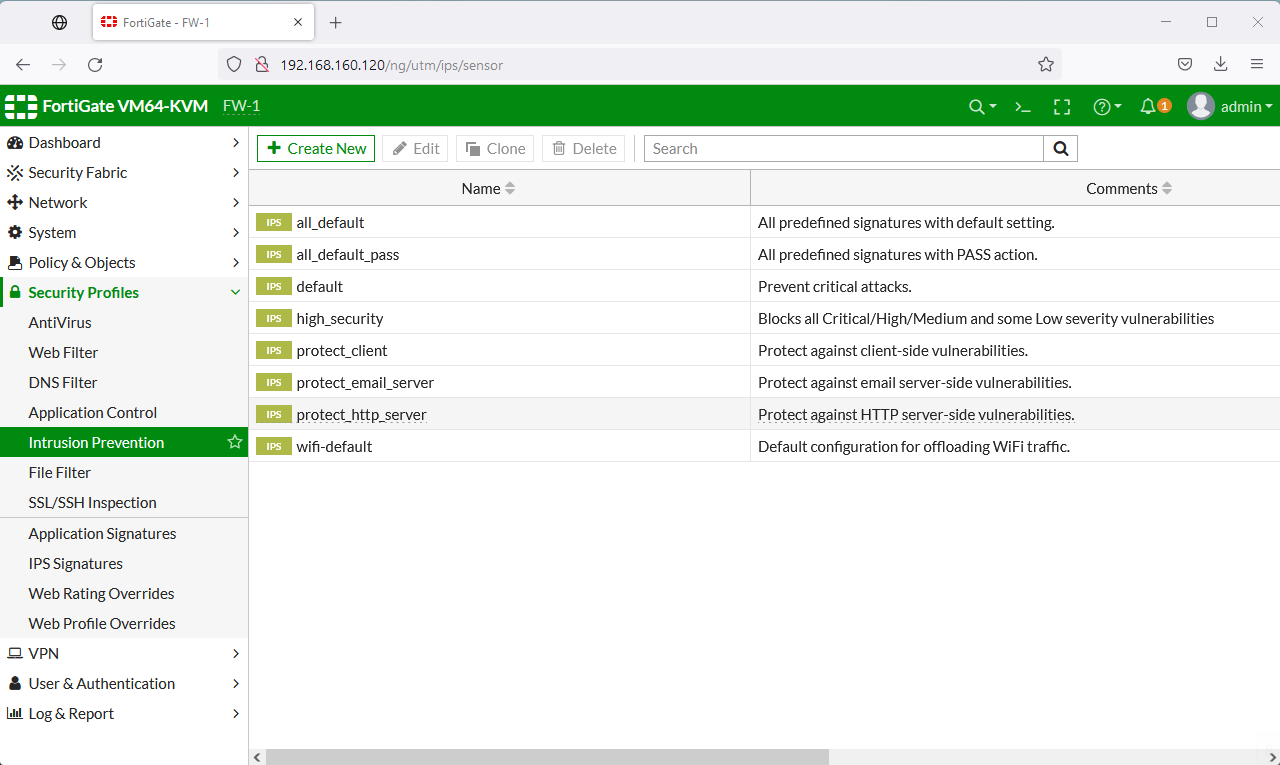

اگر شما از قسمت Security Profile وارد Intrusion Prevention شوید چندین Profile فایل مشاهده می کنید که در صورت نیاز می توانید Profile خود را ایجاد کنید و یا از همین Profile ها استفاده کنید.

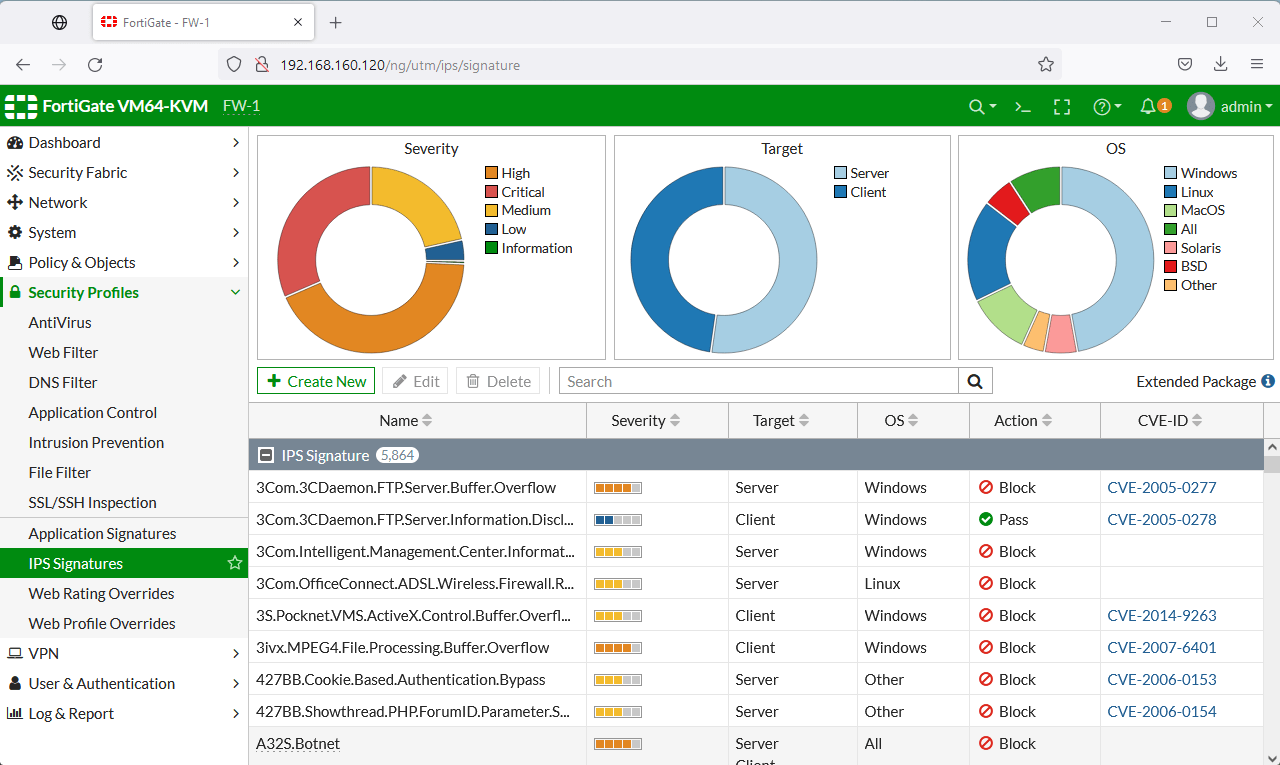

از قسمت Security Profile وارد IPS Signatures می توانید Packeage هایی که فورتی شما میتواند شناسیی کند را مشاهده کنید، این لیست در صورت استفاده از لایسنس معتبر به صورت خودکار بروز می شود و یا شما باید آن را به کمک فایل های آفلاین بروزرسانی کنید.

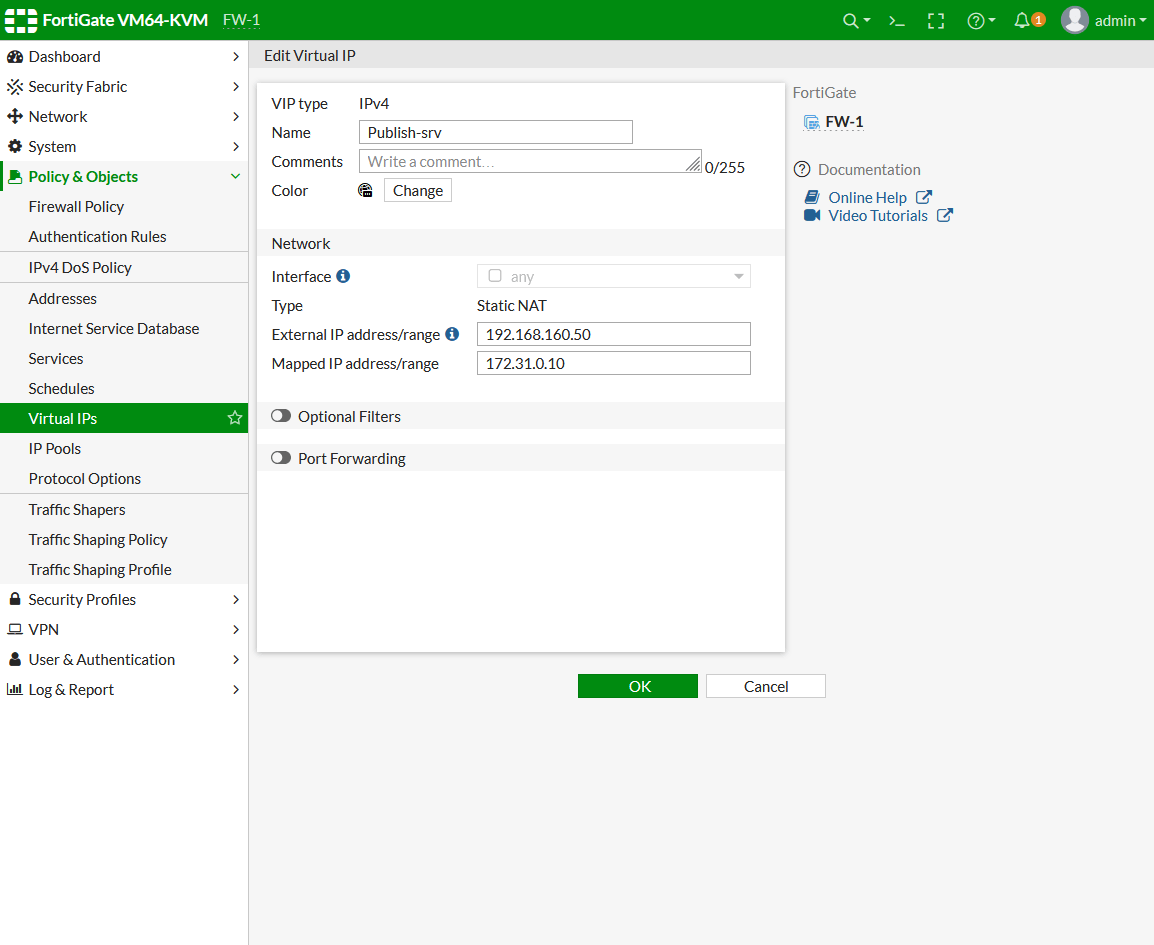

ما در این سناریو اول از قسمت Virtual IPs یک Virtual IP ایجاد میکنیم که در صورتی که IP 192.168.160.50 را Map میکنیم به آدرس 172.31.0.10 یعنی اگر از شبکه 192.168.160.0/24 درخواستی برای فایروال ارسال شد آن را به 172.31.0.10 متصل می کند.

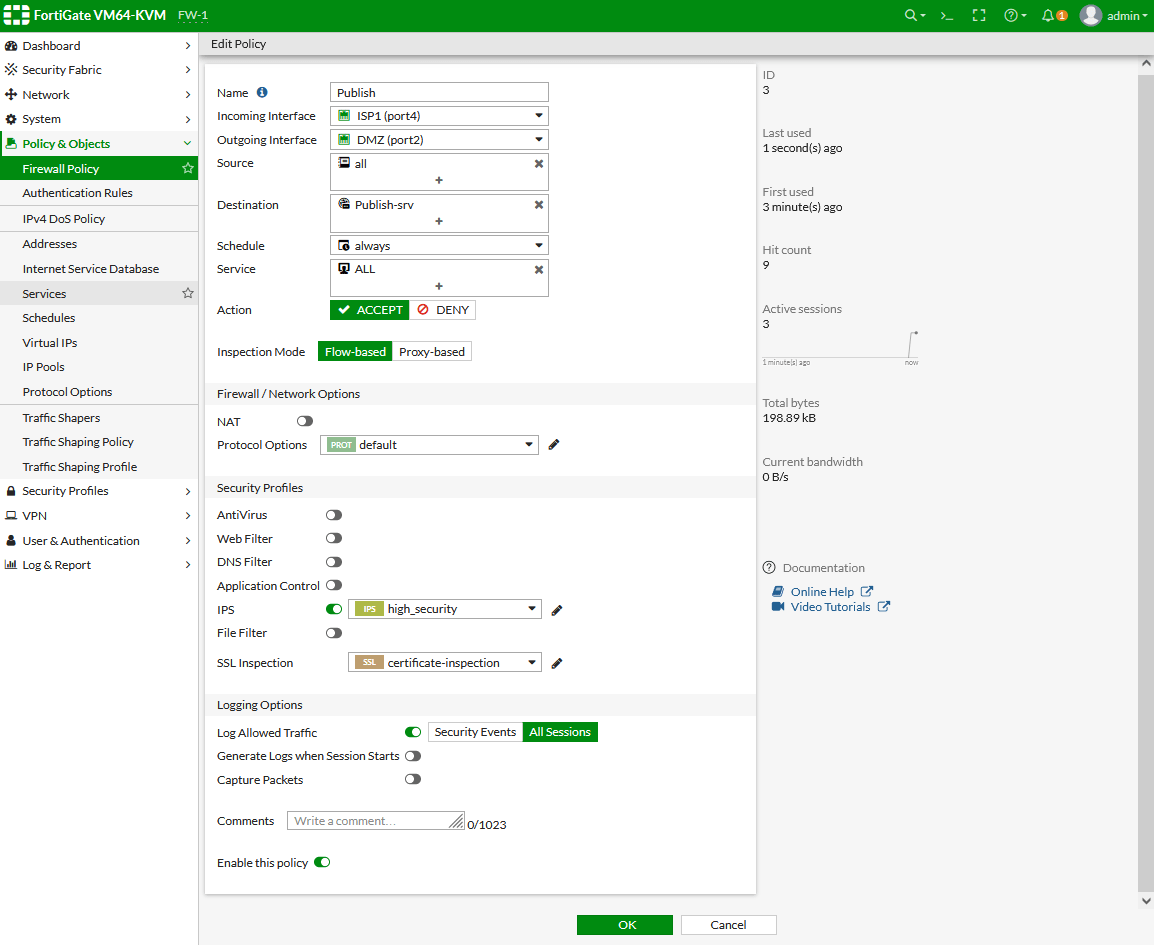

حالا وارد Firewall Policy شده و در صورتی که آموزش های قبل را مشاهده نکردید به صورت زیر اطلاعات را وارد می کنیم، فقط در قسمت IPS یکی از پروفایل هایی که بالاتر صحبت کردیم را انتخاب می کنیم تا این پروفایل برای این شبکه فعال شود.

حالا برای این که بتونیم تستی داشته باشیم باید یک حمله به سرور خود داشته باشیم که میتونیم به صورت زیر عمل کنیم و آدرس زیر را بر روی یک مرورگر که به شبکه مورد نظر وصل هست وارد کنیم، قسمت قرمز رنگ باید حتما زده شود تا بتونیم تست را انجام دهیم.

iisstart.htm?id=1 OR 1=1

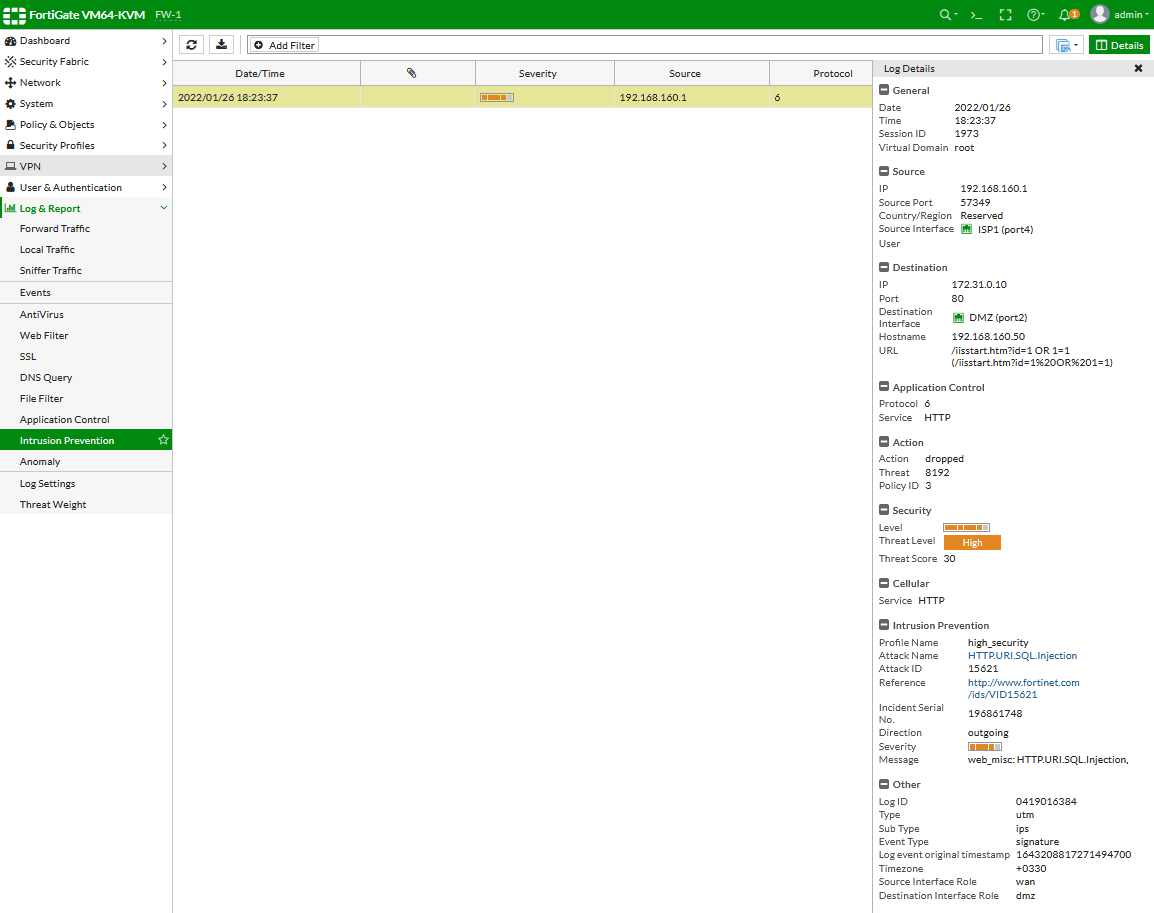

حالا اگه وارد Log & Report شویم در قسمت Intrusion Prevention میتونیم لاگ های IPS را مشاهده کنیم که در اینجا باید جلوی حمله مارو گرفته باشه.