آموزش نصب و راه اندازی فایروال FortiGate بر روی EVE-NG

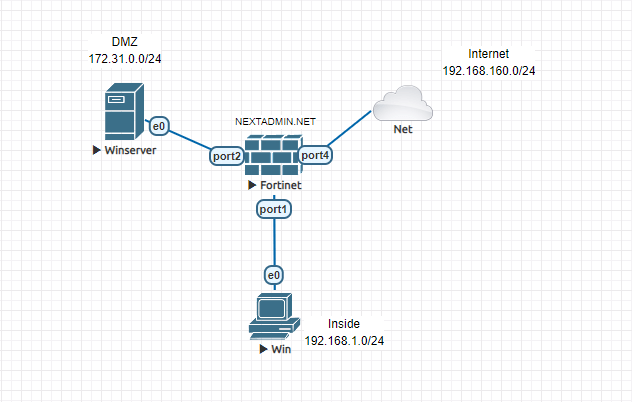

FortiGate | در این آموزش و آموزش های بعدی می خواهیم مرحله به مرحله با هم فایروال FortiGate نصب و کانفیگ کنیم، تمام آموزش ها بر روی EVE-NG پیاده سازی می شود پس پیشنهاد میکنم حتما EVE-NG را از اینجا دانلود نمایید.

دستگاه FortiGate فورتی گیت چیست؟

UTM شرکت فورتی نت Fortinet در سال 2002 به دنیای امنیت معرفی گردید، شرکت فورتی نت نام این تجهیز امنیتی منحصر به فرد را فورتی گیت FortiGate نهاد که در واقع می توان از آن به عنوان سیستم یکپارچه مدیریت تهدیدات استفاده نمود. در گذشته تجهیزات امنیتی که در لایه های مختلف شبکه استفاده می گردید به صورت Standalone وجود داشت و باعث این می شد که نظارت و بررسی تجهیزات علاوه بر هزینه بسیار بالا همواره با مشکلاتی همچون عدم مدیریت صحیح، نداشتن نظارت کافی بر عملکرد تجهیزات، سازمان ها را با مخاطراتی مواجه نمایند، بدین سبب با استفاده از تجهیز امنیتی FortiGate می توان از مدیریت یکپارچه همراه با نظارت بر فعالیت شبکه را تحت کنترل قرار دهند.

از ویژگی های منحصر به فرد تجهیزات شرکت فورتی نت Fortinet استفاده از تراشه سخت افزاری ASIC می باشد و با استفاده از سیستم عامل انحصاری فورتی نت به نام FortiOS توانسته است تجهیزات بسیار قدرتمند همراه با کارایی مثال زدنی را به ارمغان آورد.

قابلیت های UTM فورتیگیت FortiGate:

- Firewall, VPN, and Traffic Shaping

- Intrusion Prevention (IPS)

- Antivirus/Antispyware/Antimalware

- Integrated Wireless Controller

- Antispam

- VoIP Support

- Layer 2/3 routing

- Application Control

- IPv6 Support

- Web Filtering

- WAN Optimization & Web Caching

قابلیت آنتی ویروس فورتی گیت FortiGate

آنتی ویروس فایروال فورتی گیت FortiGate قابلیت شناسایی موارد ذیل را دارد:

- Virus

- Worm

- Spyware

- FortiGate قادر است بصورت Real time ترافیک های ورودی و خروجی را اسکن نماید.

- کاهش کدهای مخربی که توسط کلاینت ها ایجاد می گردد از طریق آنتی ویروس فورتی گیت امکان پذیر است.

- عملکرد شناسایی ویروس ها به وسیله فورتی گیت بر اساس ساختار Signiature Base می باشد واز طریق FortiGourd به روزرسانی می شود.

- فورتی گیت باتوجه به استفاده از تراشه سخت افزاری FortiAsic عملکرد قابل توجهی در شناسایی بلادرنگ ویروس ها انجام می دهد.

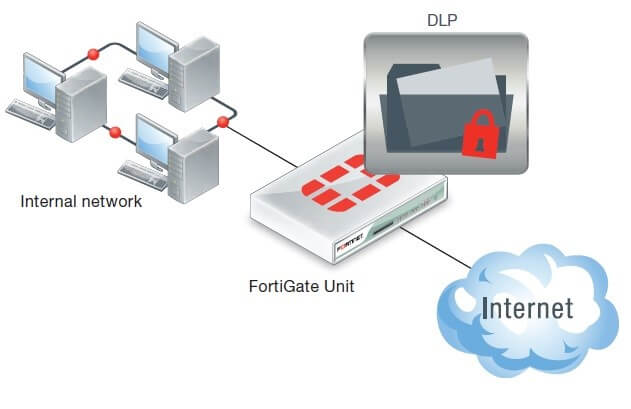

ویژگی DLP فایروال فورتی گیت FortiGate

قابلیت های DLP)Data Leak Prevention) فورتی گیت FortiGate ، ویژگی مثال زدنی DLP فورتی گیت باعث جلوگیری از نشر اطلاعات مهم و حساس شما می گردد. با انجام تنظیمات DLP قادر خواهید بود از انتقال فایل های مهم سازمان توسط کاربران جلوگیری نمایید، این فایل ها می تواند دارای فرمت های رایج باشند از جمله PDF ،عکس هایی دارای پسوندهای مختلف و…

این امکان وجود دارد براساس تعریف های مدنظر و براساس سیاست های سازمان بسته های خروجی با پالیسی های انجام شده بررسی گردد و پالیسی برروی ترافیک عبوری میتواند سه حالت Block ،Log only، Archive باشد. به عنوان مثال تمامی موارد امنیتی کلاینت های سازمان با پالیسی های مختلف رعایت گردیده است و تنها راه انتقال اطلاعات ازطریق سرویس ایمیل می باشد و بخشنامه مهم سازمان شما به هیج وجه نباید در اختیار دیگران باشد این فایل دارای فرمت PDF وحجم 600K می باشد، حال با فعال سازی DLP بدین صورت که اگر کاربری فایلی را که بیش از 500K حجم داشت و قصد انتقال آن فایل را داشت جلوگیری نموده و گزارش کاربر مورد نظر را براساس IP مشخص می نماید.

تجهیزات فورتی گیت Fortigate می تواند امنیت پیشرفته ای را دربرابر تهدیدات و حملات شبکه ای و مخاطراتی که در استفاده از برنامه های کاربردی رخ میدهد به نحو بسیارمطلوبی انجام دهد. از دیگرنکات حائز اهمیت فورتی گیت بروزرسانی مستقیم از شرکت FortiGuard می باشد که همواره فورتی گیت را در مقابل حملات و تهدیدات جدید آماده می نماید.

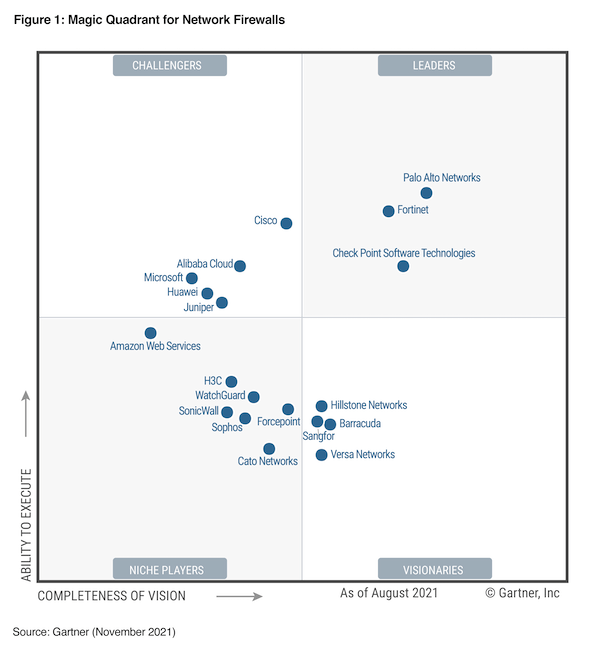

قابلیت ها و ویژگی های منحصر به فرد فورتی گیت سبب شده است در چند سال اخیر به عنوان محبوب ترین UTM طبق گزارشات مجله معتبر گارتنر معرفی گردد.

دسترس پذیری و افزونگی به وسیله فورتی

امروزه بسیاری از کسب و کارها که به نوعی سرویسی را ارائه می دهند نیازمند دارا بودن شرایط پایدار در ارائه سرویس مورد نظر می باشند، حساسیت برقراری سرویس هایی که ارائه میگردد به قدری بالا می باشد که حتی در مواردی که دچار اختلال گردد علاوه بر خسارات مالی می تواند خسارات جبران ناپذیر جانی را در پی داشته باشد.

هدف از High Availability یا HA بدین جهت است که همواره جریان ترافیک شبکه بصورت پایدار برقرار باشد و در صورت به وجود آمدن هرنوع مشکلی برای تجهیزات همچنان ارتباط برقرار باشد و شبکه مختل نگردد. تجهیزاتی که در شبکه نقش امنیتی را ایفا میکنند می بایست از قابلیت HA پشتیبانی نمایند تا در صورت به وجود آمدن هرگونه اختلالی ،ترافیک شبکه همچنان بدون هیچ گونه موردی و با رعایت موارد امنیتی به کار خود ادامه دهد. تجهیزات فورتی نت Fortinet هم قابلیت HA (دسترس پذیری) را به دو صورت Active-Active و Active-Passive دارا می باشند.

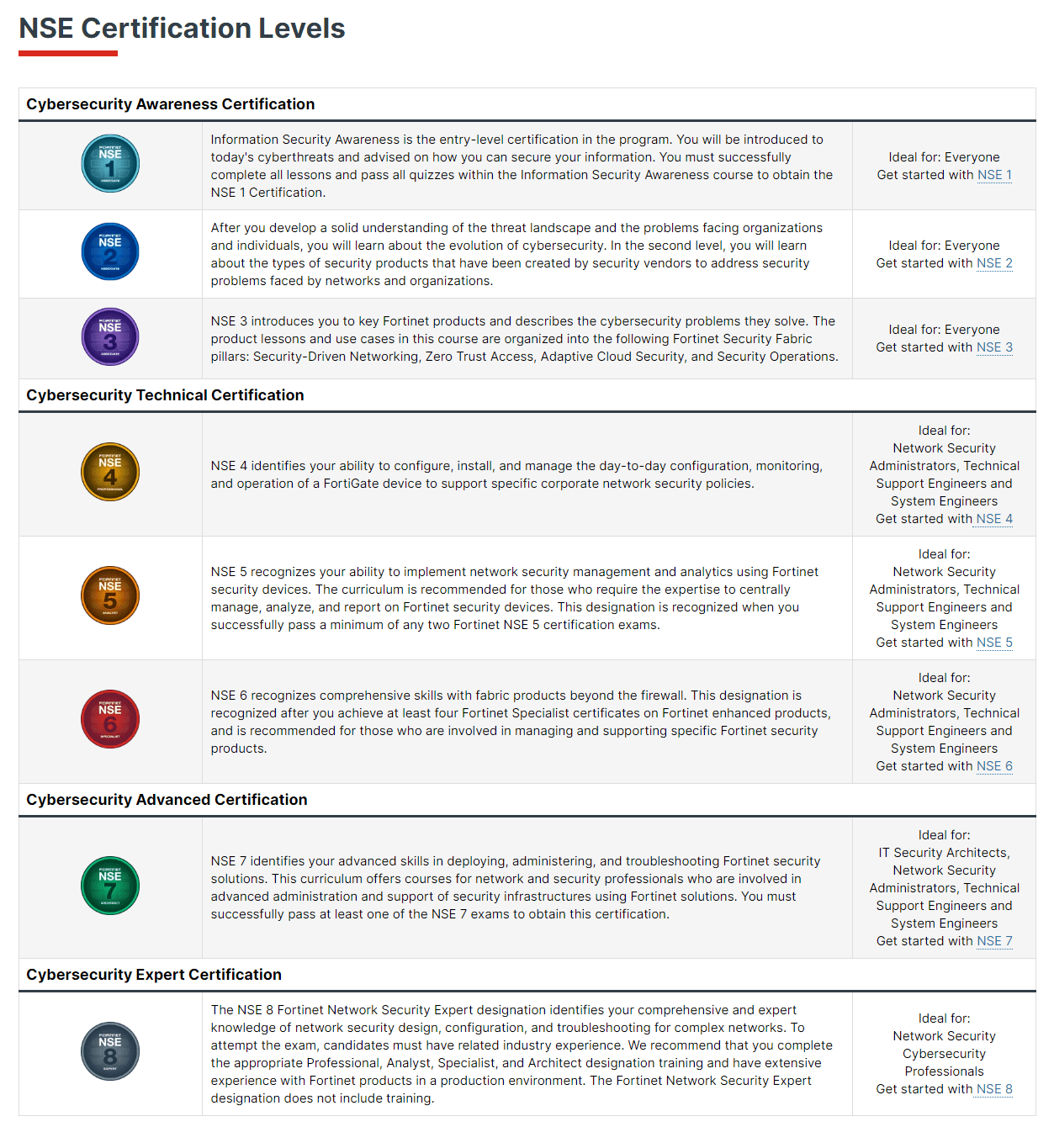

راهنمای دوره ها و اخذ مدارک بین المللی Fortinet

آموزش نصب و راه اندازی فایروال FortiGate بر روی EVE-NG

همانطور که گفتیم قرار آموزش ها بر روی EVE-NG پیاده بشه پس بعد این که ماشین EVE خود را دانلود و فعال کردید میریم که FortiGate مورد نیاز خود را روی آن نصب نماییم، در اینجا نسخه Fortinet FGT v6.4.1 را دانلود نمایید.

حالا به کمک نرم افزار WinSCP به EVE خود مصل شده و فلدر extract شده Fortinet FGT v6.4.1 را در مسیر زیر قرار دهید.

/opt/unetlab/addons/qemu/

/opt/unetlab/wrappers/unl_wrapper -a fixpermissions

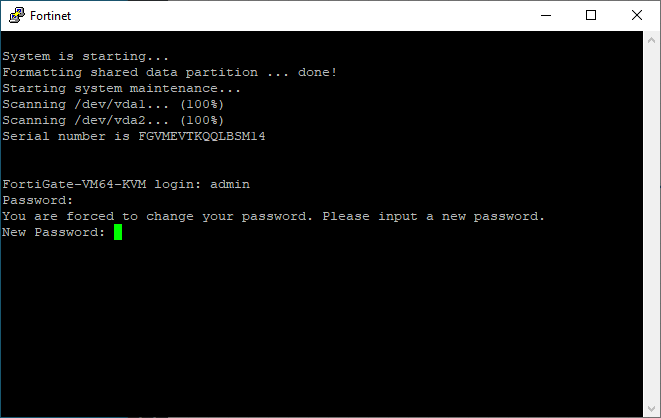

تنظیمات اولیه Fortinet

وقتی که برای اولین بار به Fortinet کانکت بشید با یوزر پیشورض admin و بدون پسورد می توانید لاگین کنید که بعد از آن از شما می خواهد که یک پسورد وارد کنید.

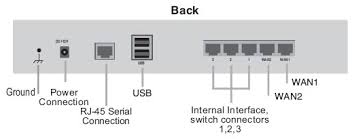

پس از ورود باید یک IP برای دستگاه مشخص کنیم تا بتونیم به وحیط گرافیکی آن نیز متصل شویم، برای این که بتونیم port های دستگاه را ببینیم از دستور زیر استفاده میکنیم.

show system interface

FD-XXX # show system interface

config system interface

edit "port1"

end

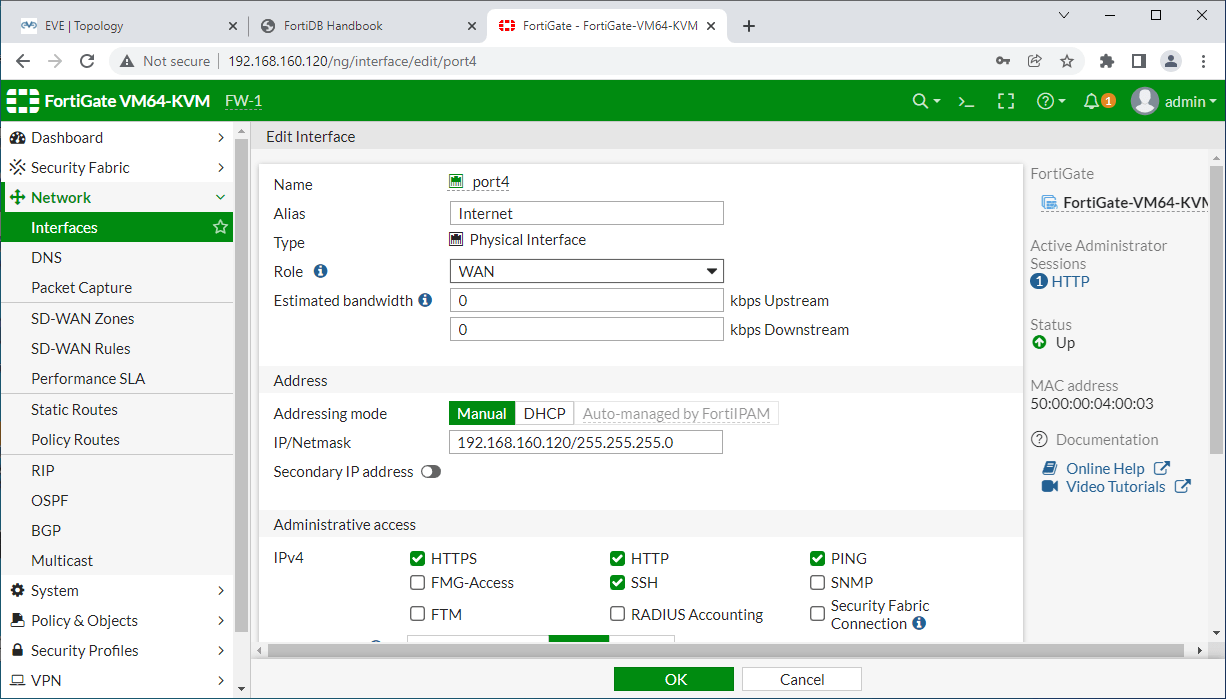

config system interface edit port4 set ip 192.168.160.120 255.255.255.0 set allowaccess http https ping ssh end

نکته: در صورتی که شما یک Fortigate فیزیکی دارید Default IP address آن به صورت پیشفرض 192.168.1.99 با Default Username و Password به صورت admin و no password می باشد.

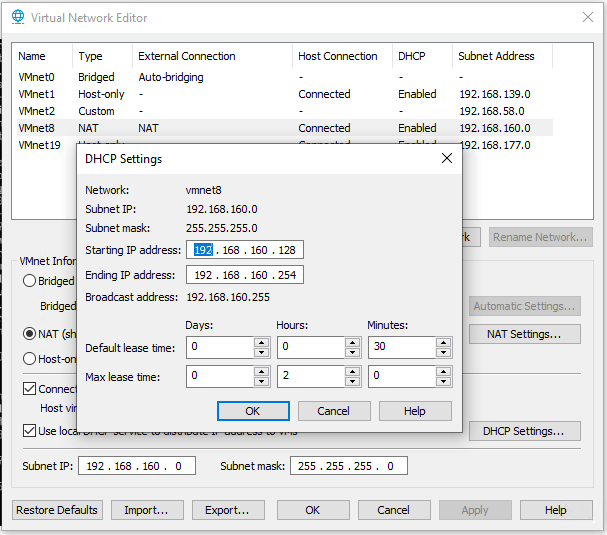

در این جا تنظیمات VM ما روی حالت NAT با مشخصات زیر و gateway 192.168.160.2/24 می باشد.

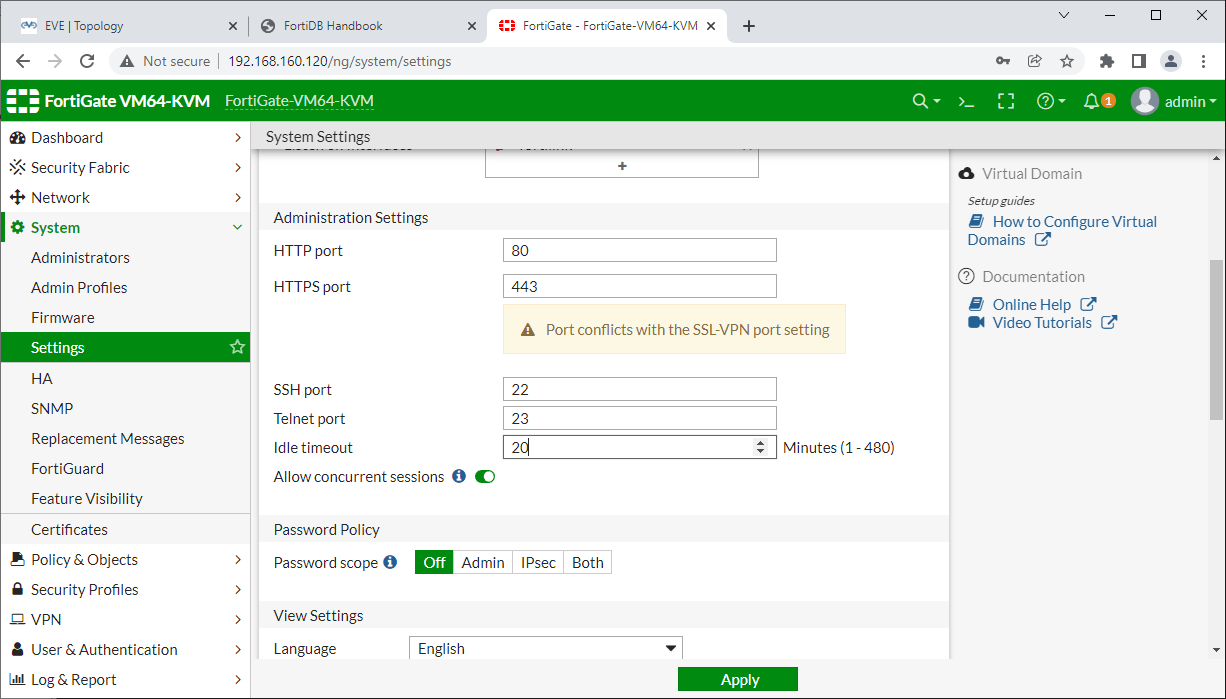

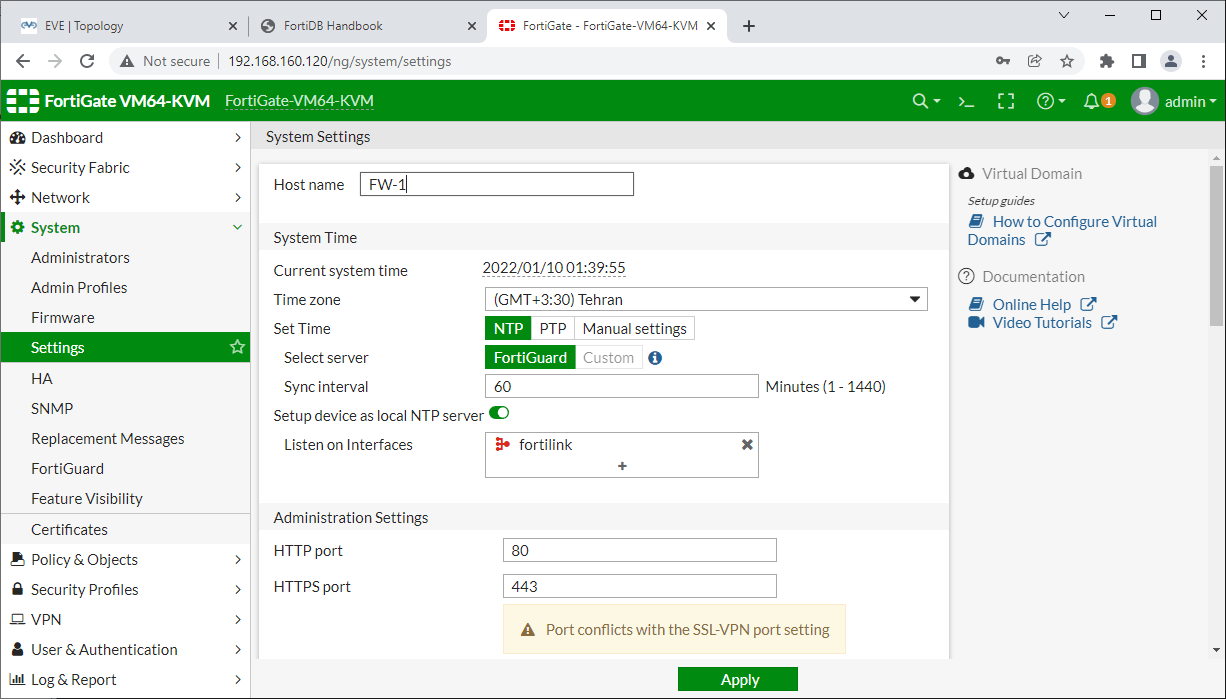

حالا ما میتوانیم با IP 192.168.160.120 وارد پنل Fortinet شویم، برای شروع وارد Settings شده و Host Name و تنظیمات ساعت را انجام می دهیم، در این قسمت در صورت نیاز میتوانید پورت های ورود به سیستم و مواردی مصل Idle Time را نیز تغییر دهید.

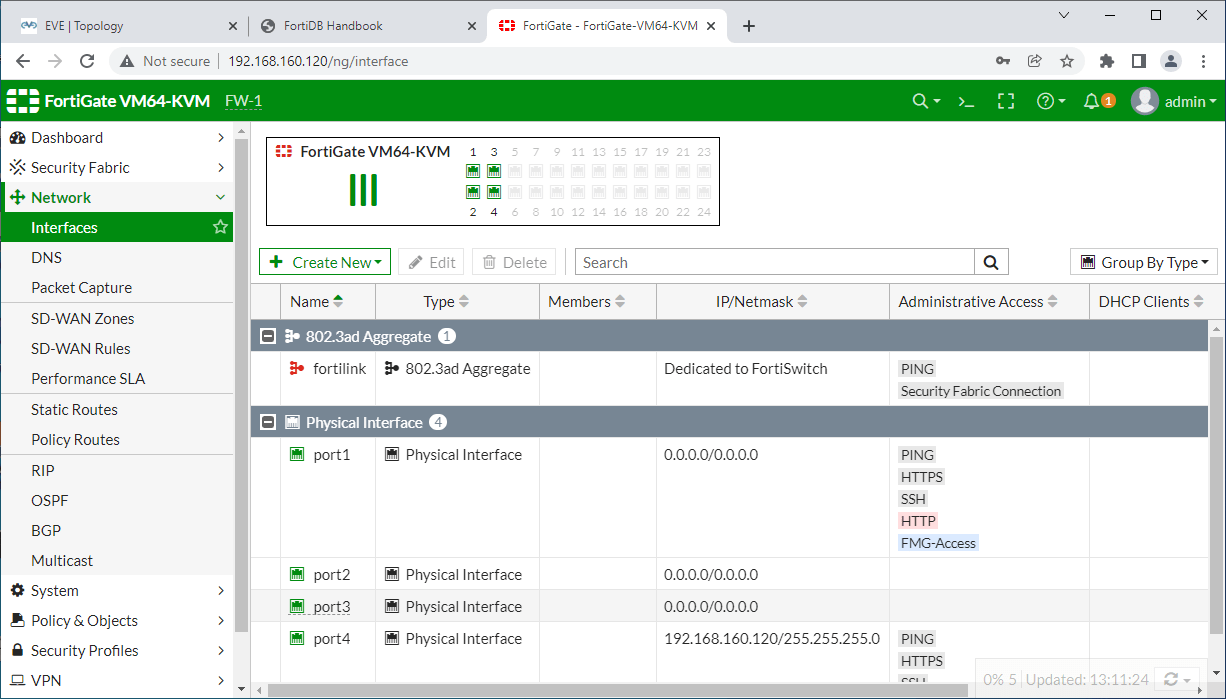

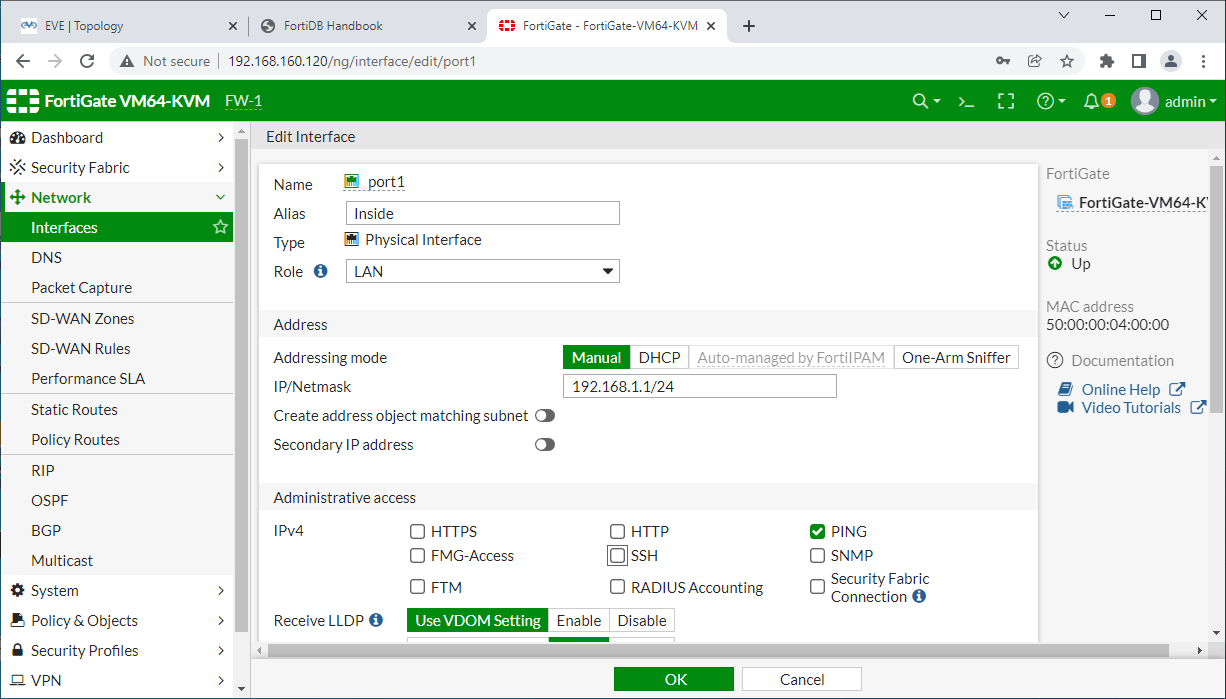

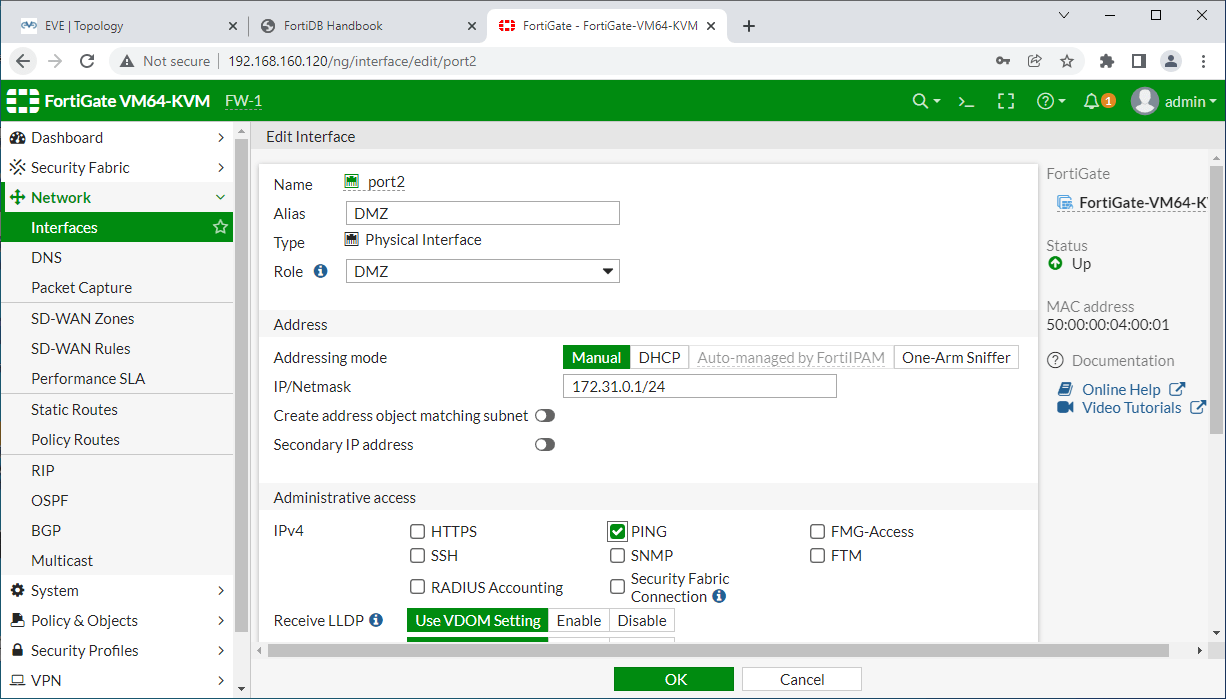

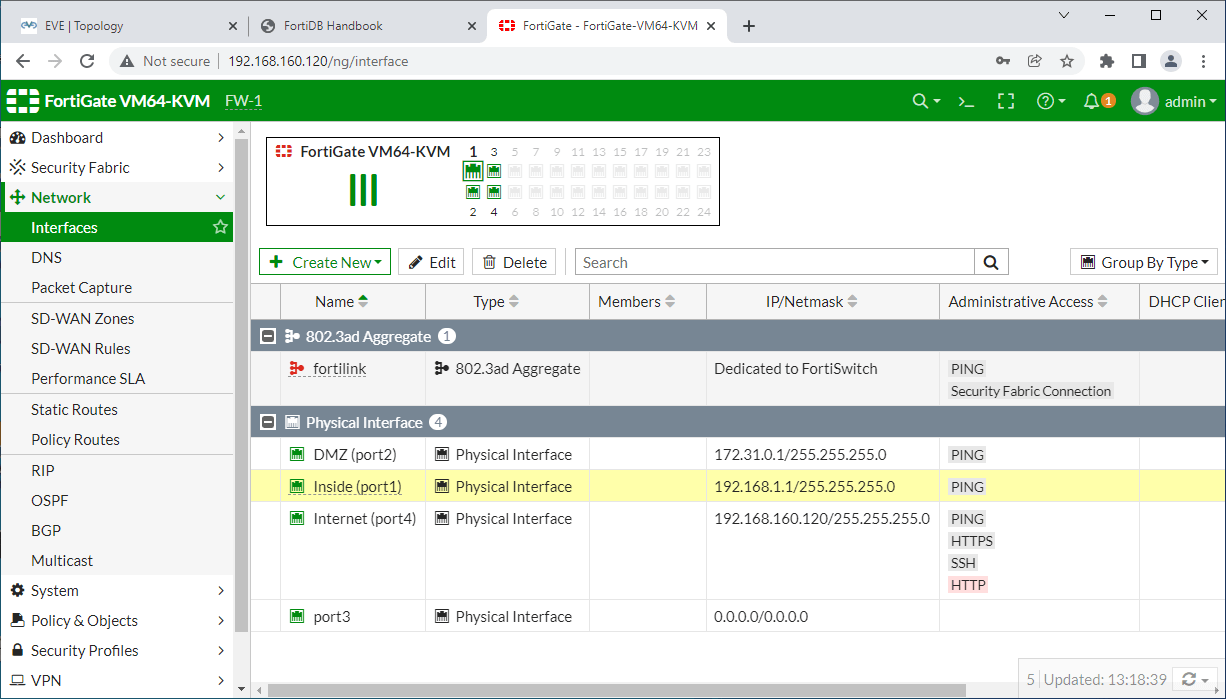

حالا از قسمت Network وارد Interface می شویم تا تنظیمات اینترفیس ها را بر اساس سنارویی که داریم انجام دهیم.

تمام تنظیمات را بر اساس عکس های زیر بر روی هر اینترفیس انجام می دهیم:

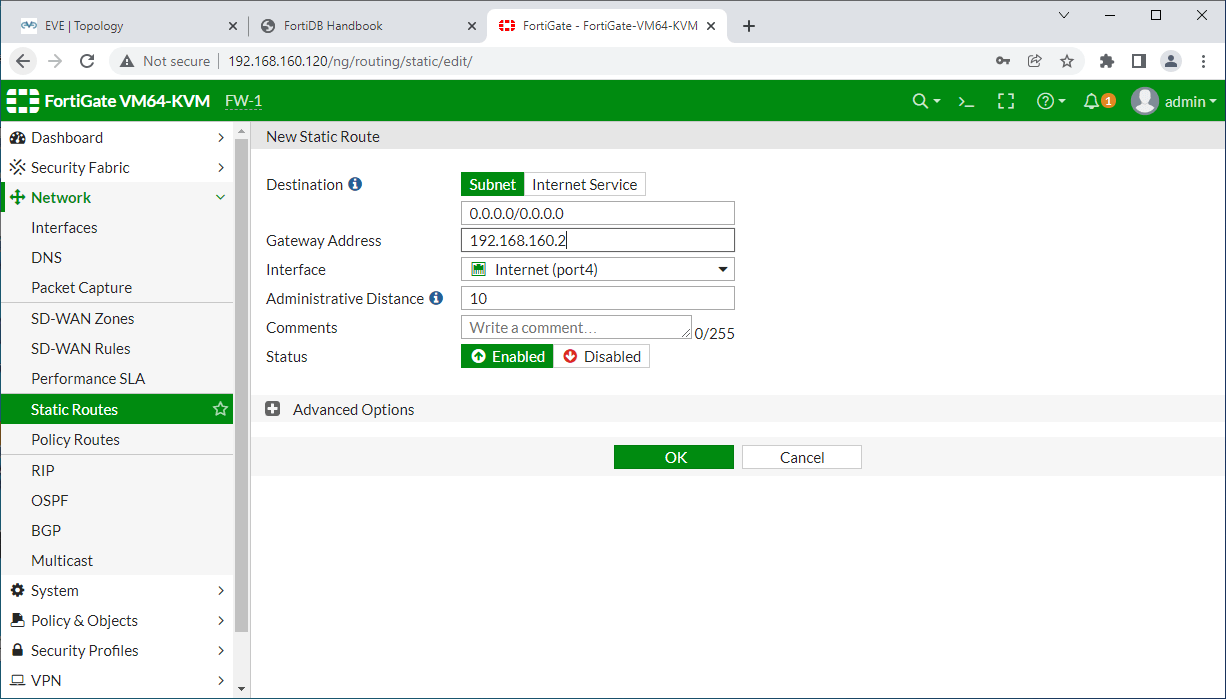

حالا برای این که به Forti خود اینترنت بدهیم یک Static Route اضافه می کنیم با Gateway که در بالا بر روی VM خود ایجاد کرده بودیم 192.168.160.2

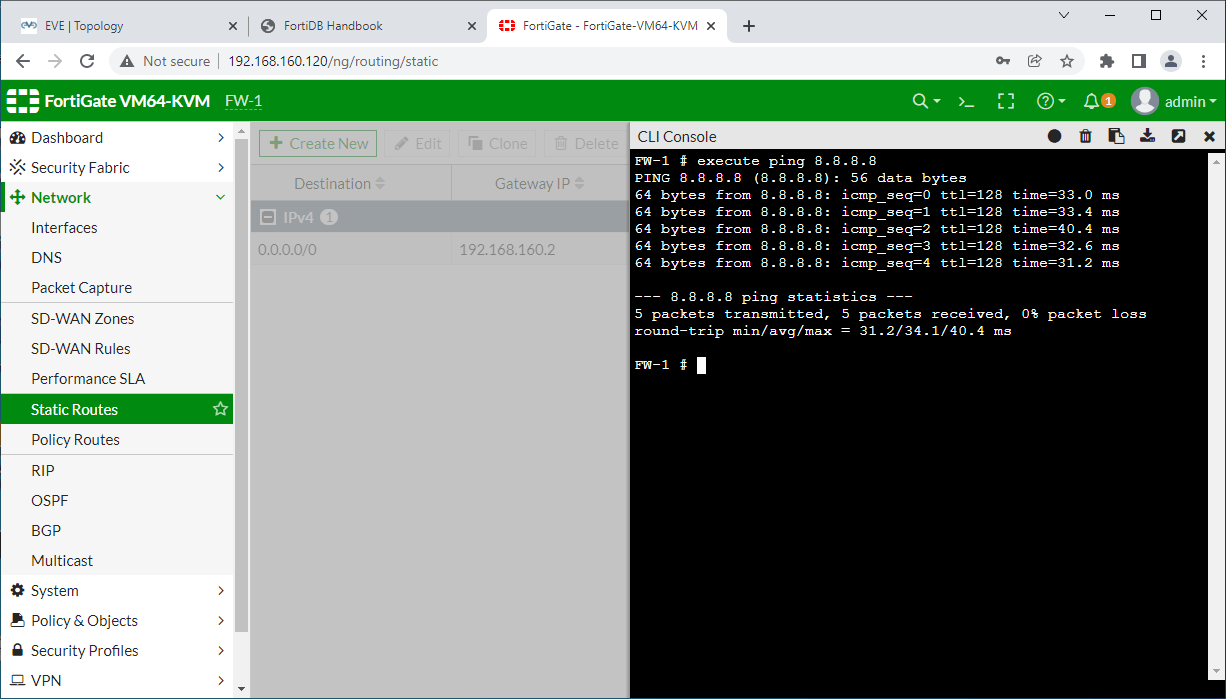

اگه همه چیز را درست انجام داده باشیم به کمک CLI Console که داخل پنل وجود داره باید امکان ping به خارج از شبکه را داشته باشیم.

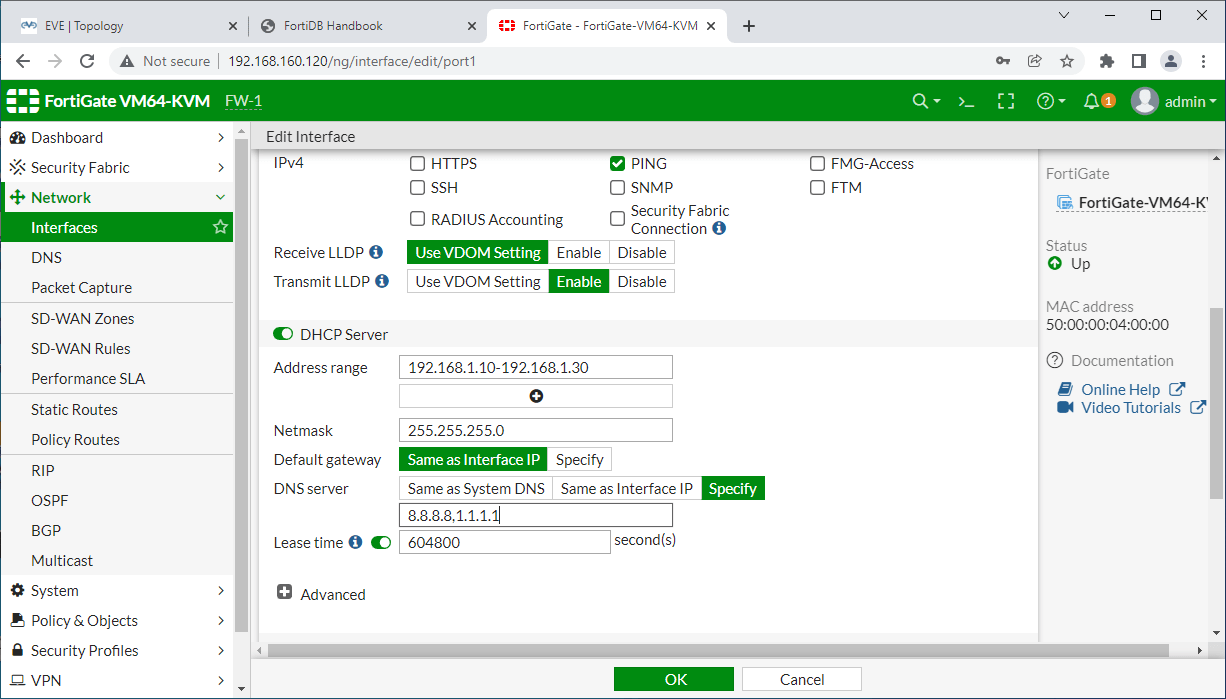

حالا برای این که کلاینت ما بتونه از DHCP ای پی بگیره وارد port1 شده و تنظیمات آن را انجام می دهیم.

در صورتی که بخواهید خود Fortinet در نقش DHCP Server قرار داشته باشد تنظیمات و رنج IP مورد نظر خود را به صورت زیر وارد می کنیم همچنین تنظیمات DNS Server را نیز وارد می کنیم.

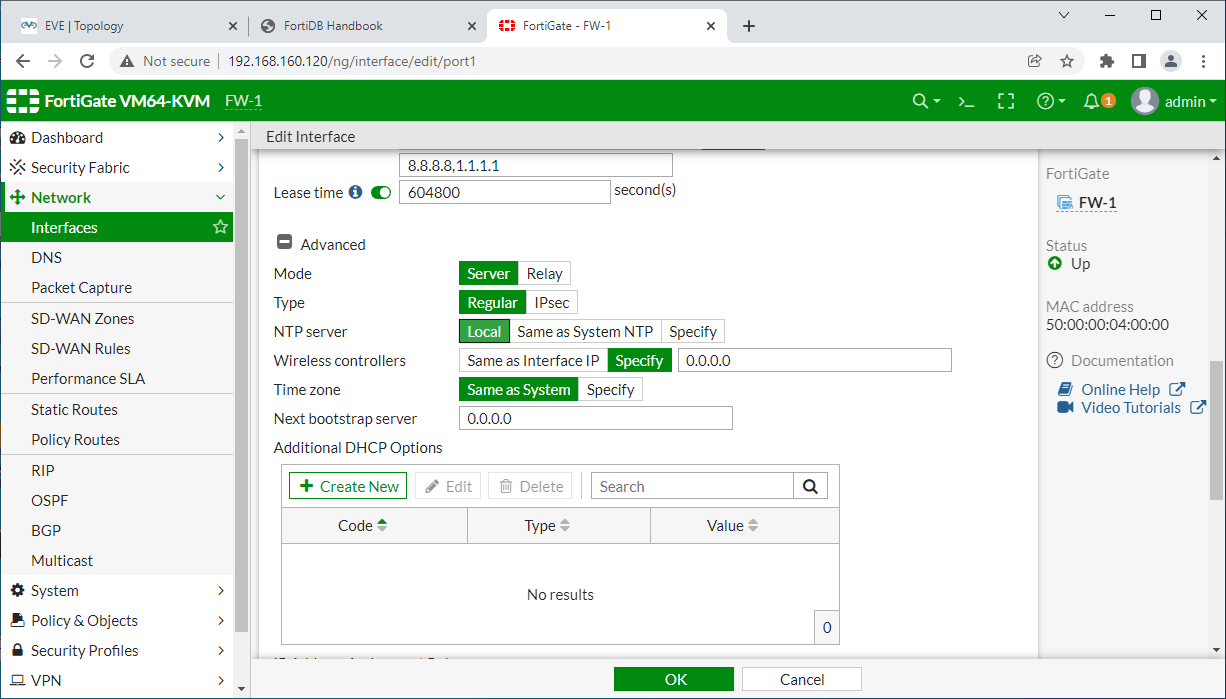

فورتی گت می تواند هم در Mode سرور باشد و در صورت داشتم DHCP سرور در شبکه خود، در مود Relay، همچین می توانید تنظیمات NTP سرور را در بخش Advance وارد نمایید.

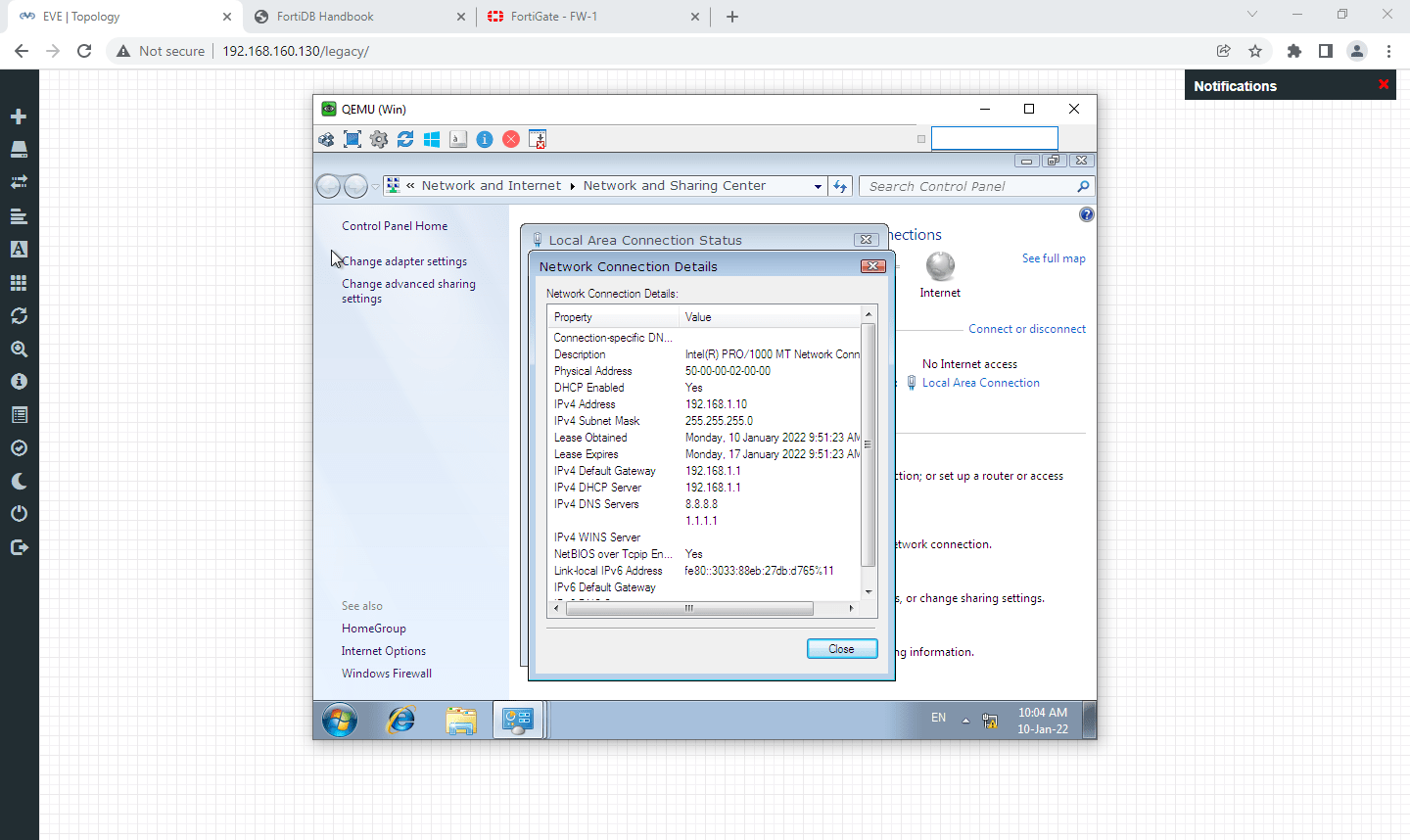

اگه همه چیز درست انجام شده باشد، کلاینت ما IP را از DHCP دریافت می کند.

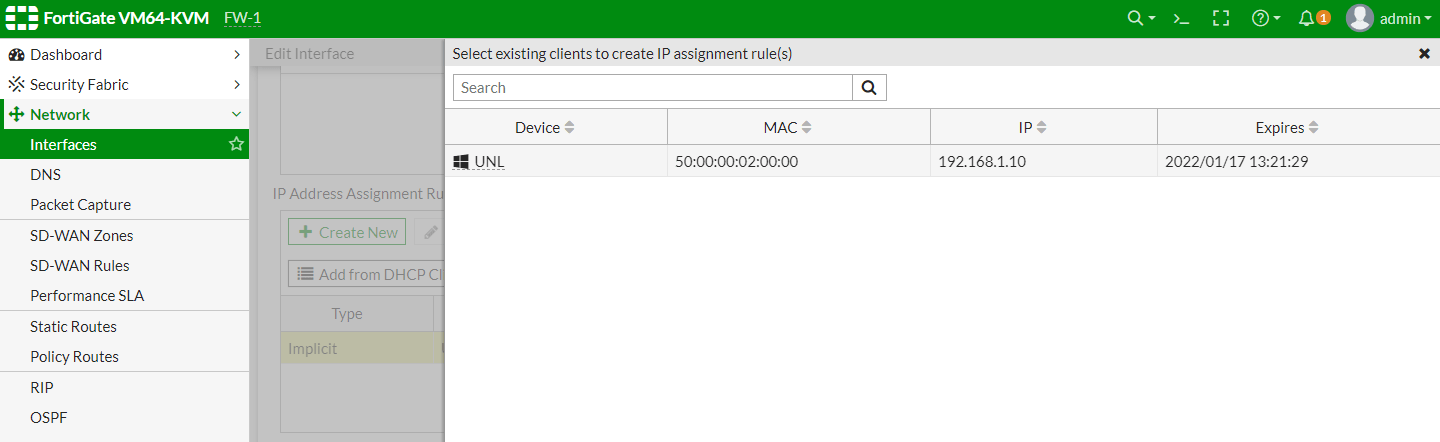

همچنین از بخش Add from DHCP Client میتوانید کلاینت هایی که IP گرفته اند را مشاهده کنید.

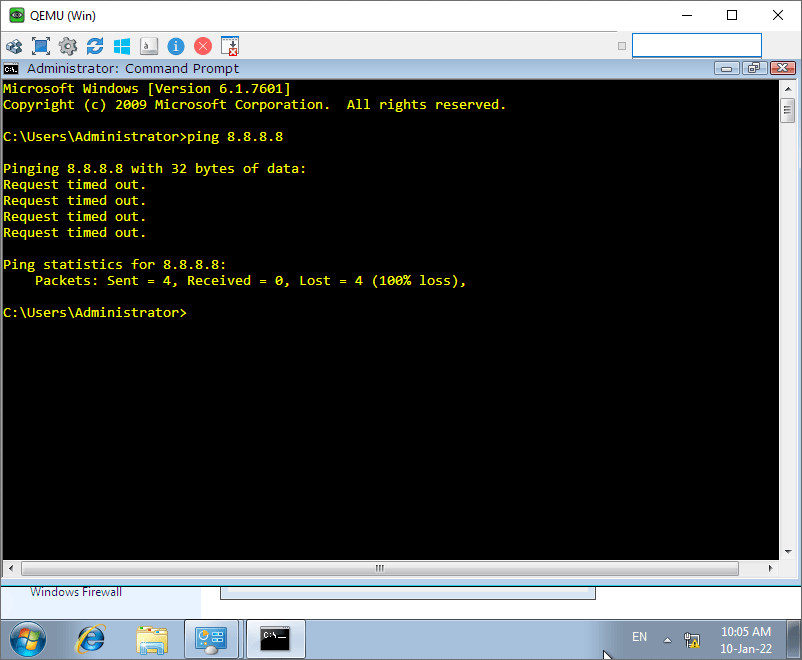

در حال حاضر ما فقط IP دادیم به کلاینت و همانطور که در تصویر زیر مشخص هست کلاینت به اینترنت دسترسی ندارد، برای این که دسترسی به اینترنت کلاینت را نیز فعال کنیم باید برای آن یک پالیسی بنویسیم.

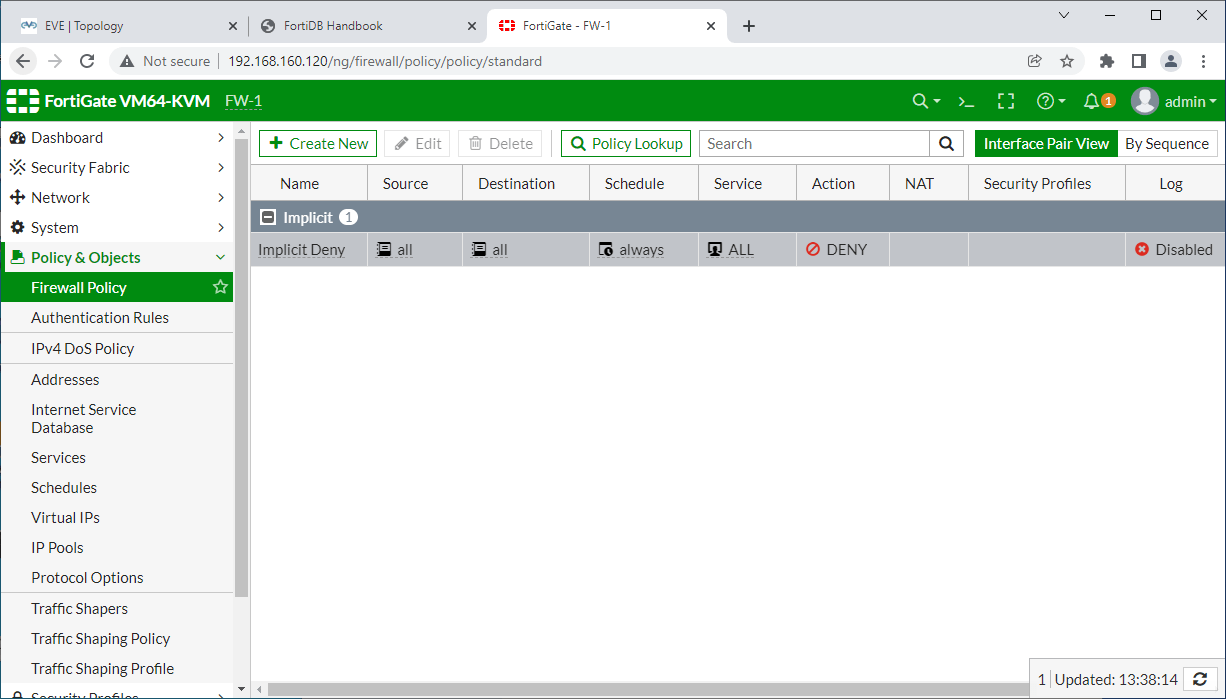

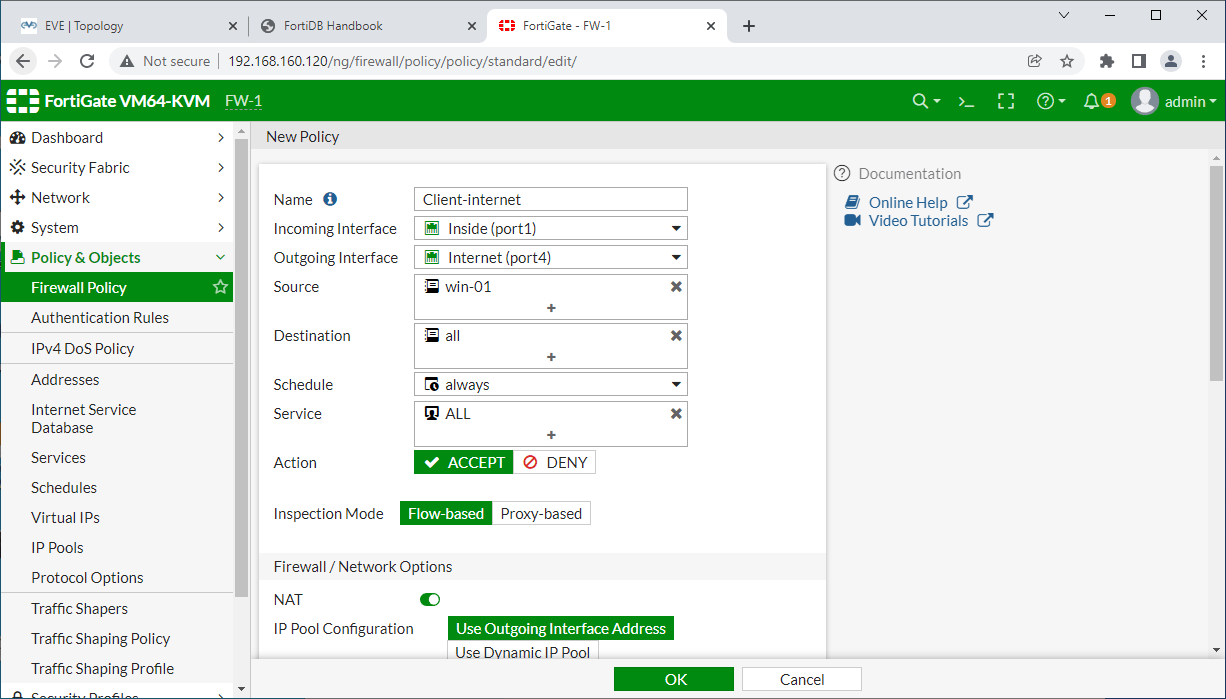

حالا وارد بخش Policy & Object شده و سپس وارد Firewall Policy می شویم، همانطور که مشخص است ما یک پالیسی داریم که غیر قابل حذف می باشد که در حالت پیشفرض همه چیز را Deny می کند. توجه داشته باشید که در فایروال ها ترتیب رول هایی که نوشته می شود مهم است برای همین همیشه اخرین رول همه چیز را Deny می کند تا زمانی که شما اجاره عبور پکتی را ندهید جلوی تمام پکت ها را می گیرد.

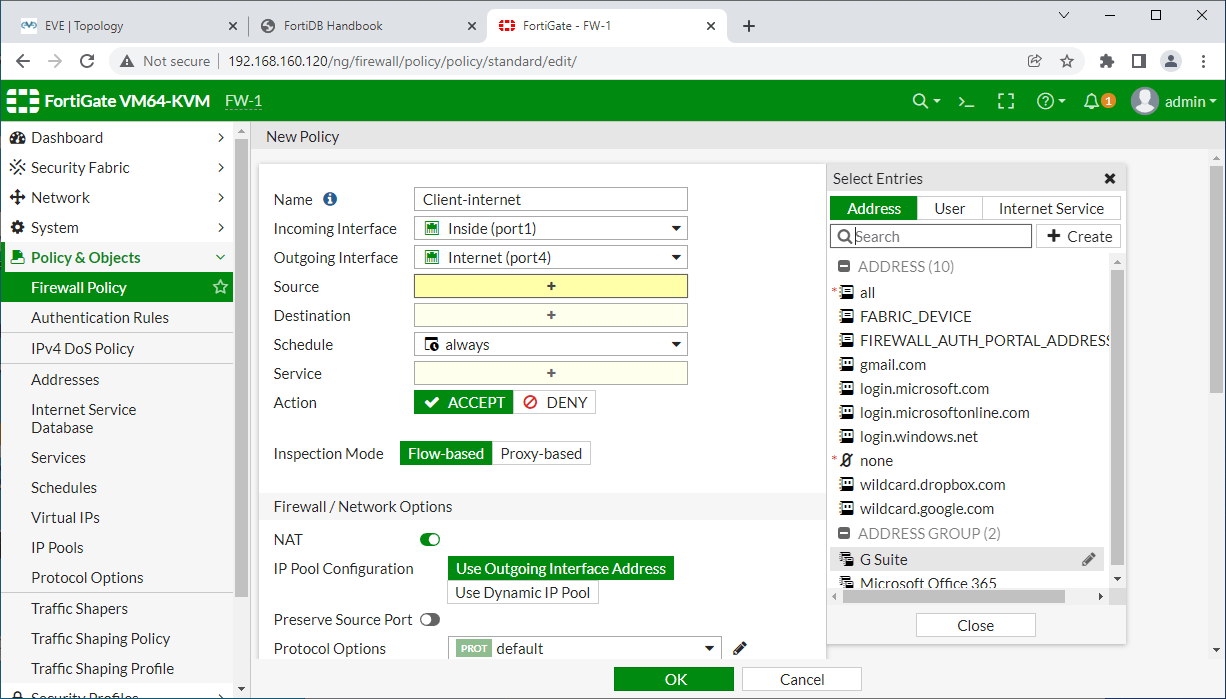

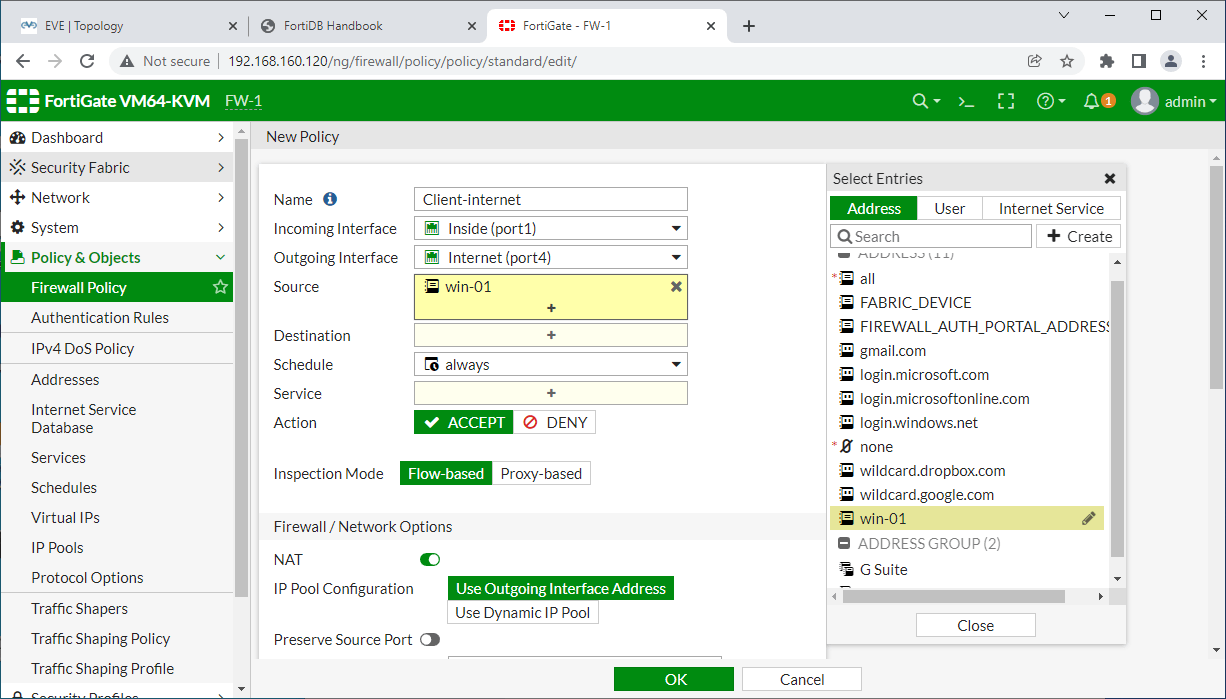

یک New Policy ایجاد می کنیم کهتمام ترافیک ما از port1 اجازه خروج از port4 را داشته باشد، همچین اجازه NAT را نیز به این پالیسی می دهیم.

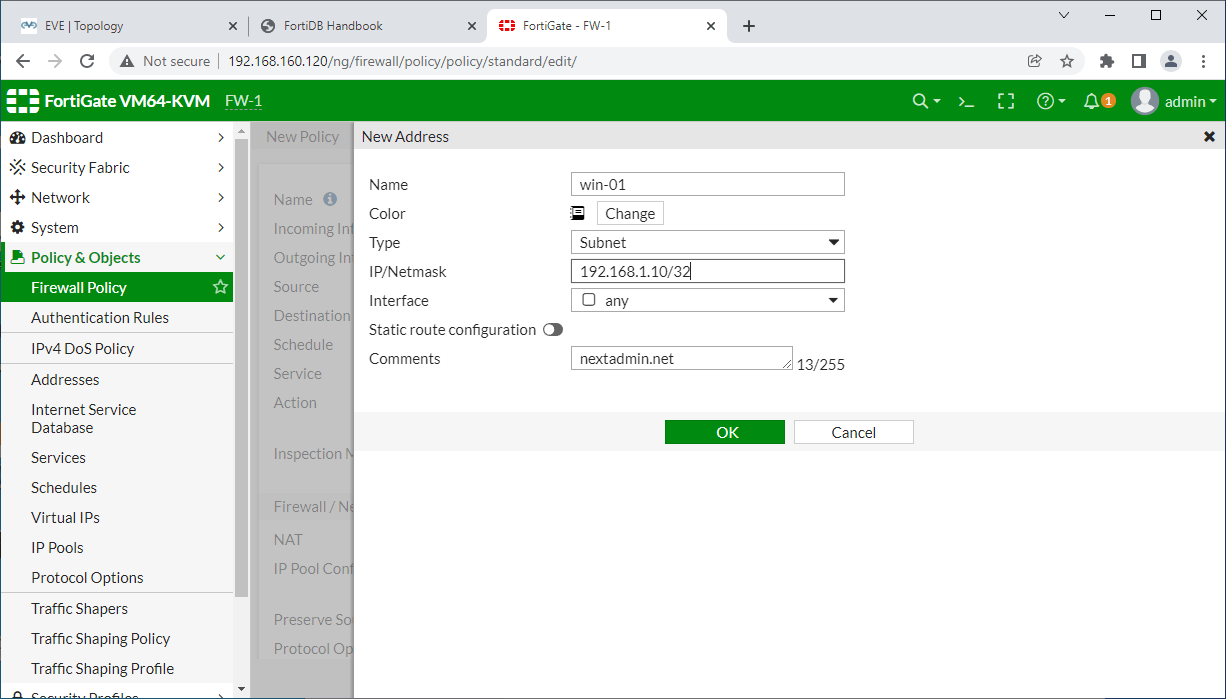

برای این که دقیق تر مشخص کنیم چه گروه یا سیستمی شامل این پالیسی می شود از قسمت Source کلاین خودمان را اضافه (Create) می کنیم.

آدرس کلاینت خود را می دهیم:

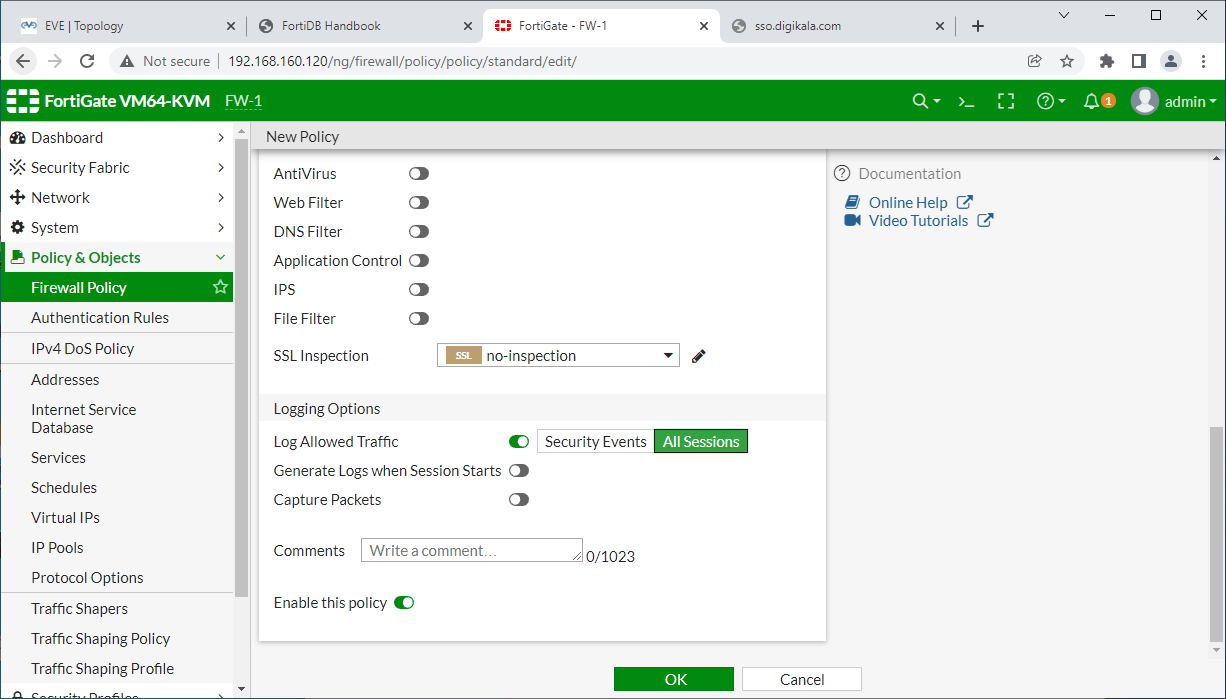

در صورت نیاز به ذخیره تمام لاگ ها و فعالیت ها Log Allowed Traffic را روی All Sessions قرار می دهیم.

از قسمت Servise گزینه ALL را انتخاب می کنیم تا به تمام پروتکل ها اجازه عبور را بدهیم.

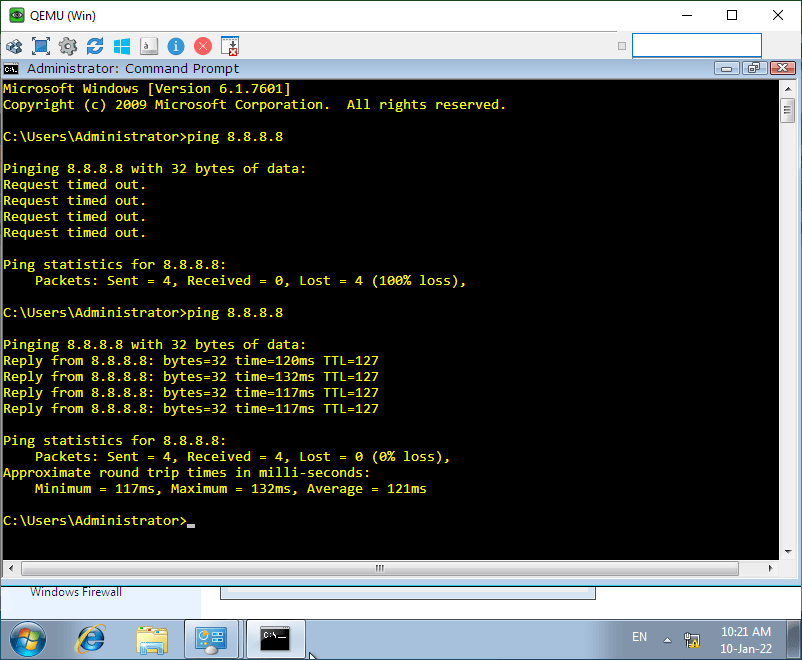

حالا اگه همه چیز درست انجام شده باشد کلاینت ما نیز باید به اینترنت متصل شده باشد.

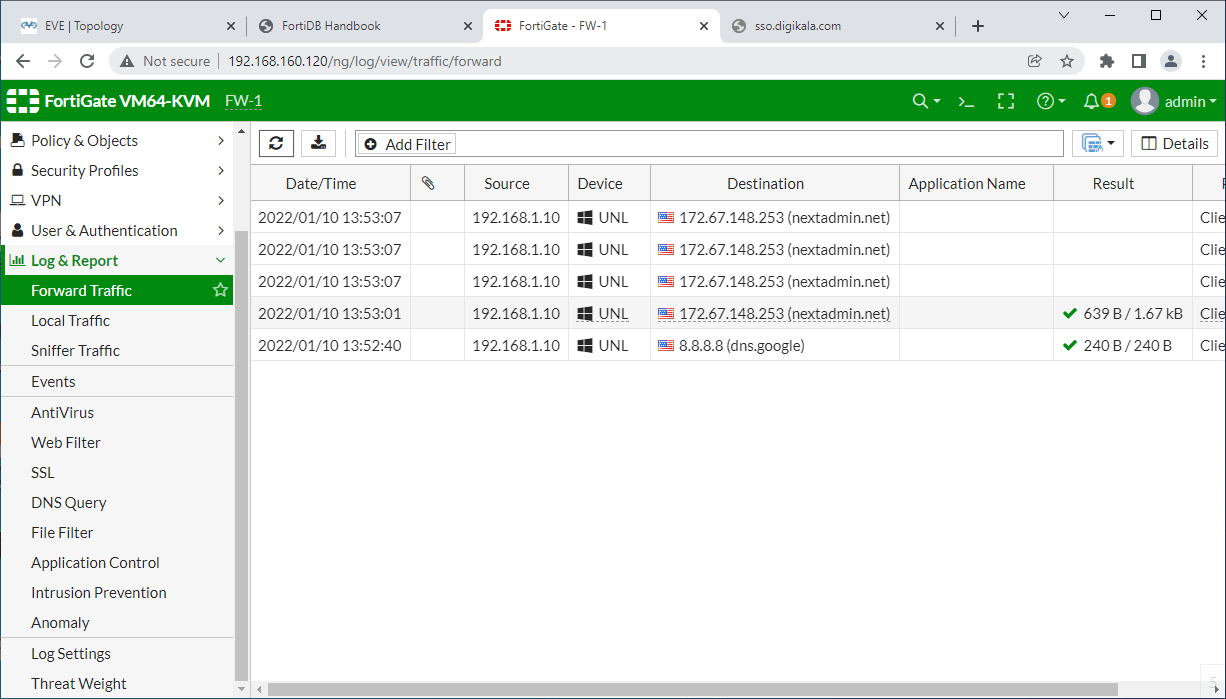

همچنین از بخش Log & Report و بخش Forward Traffic میتوانید ترافیک زنده شبکه خود را ببینید.

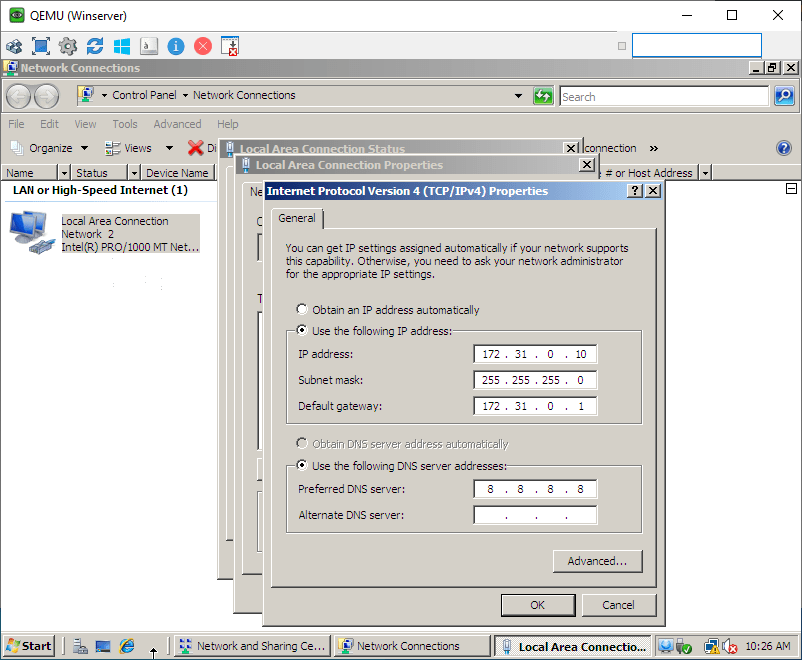

حالا وارد محیط سرور DMZ خود شده و IP های مورد نظر را به صورت دستی برای آن ست می کنیم:

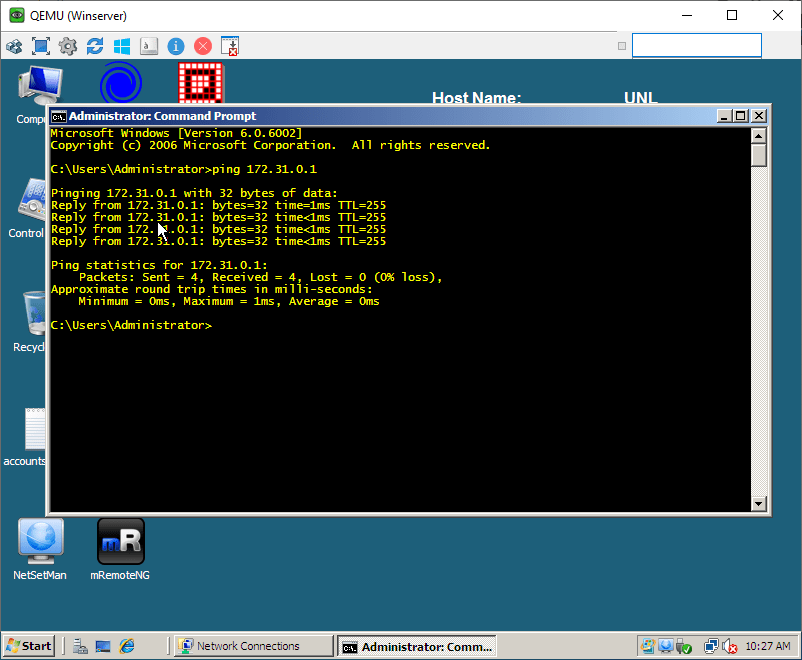

در صورتی که همه چی درست باشد سرور DMZ ما باید بتواند Gateway خود را با آدرس 172.31.0.1 ببیند:

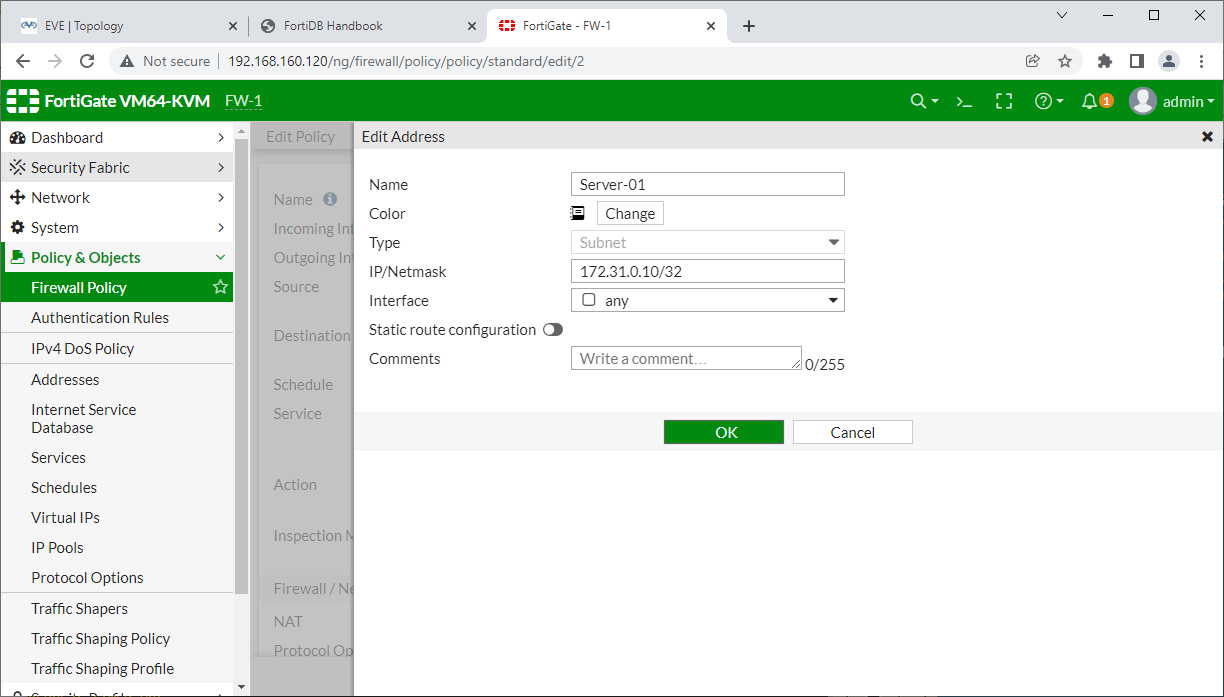

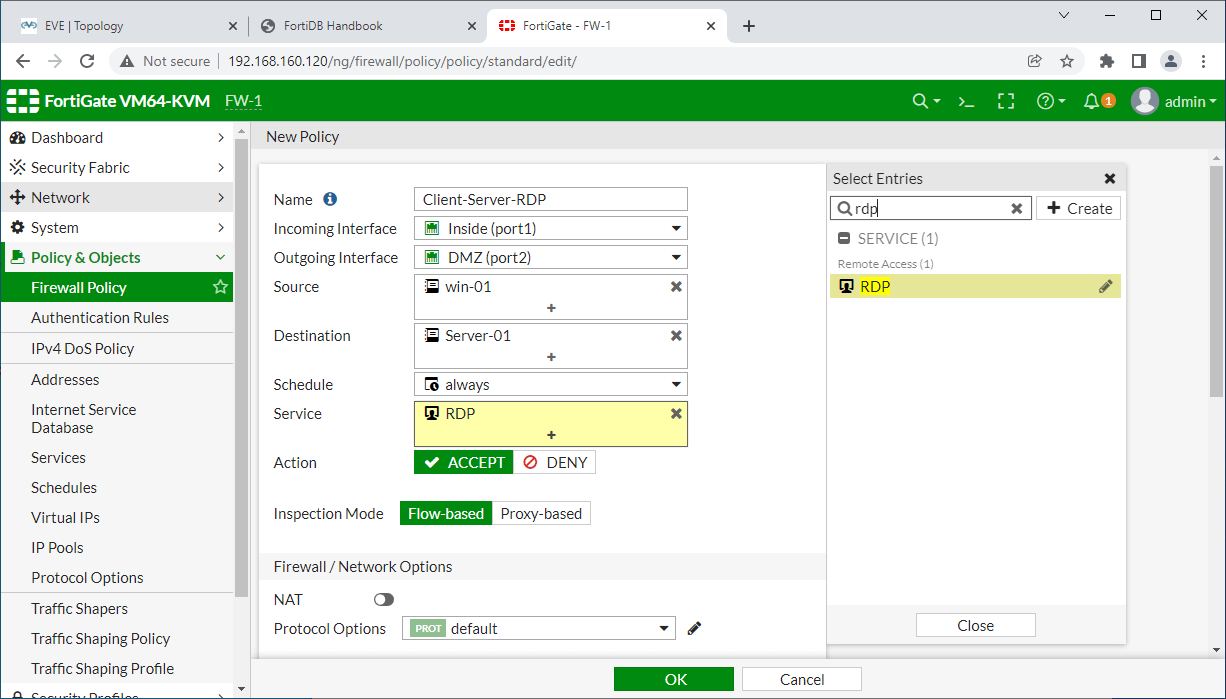

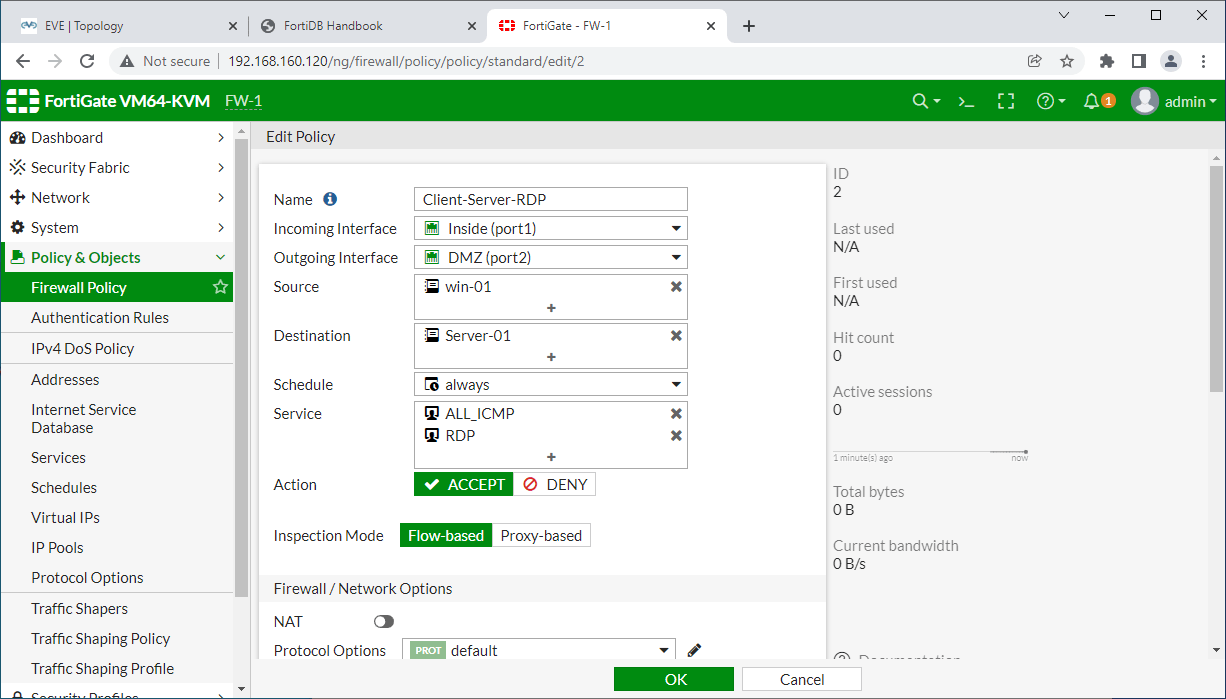

حالا یک پالیسی ایجاد می کنیم که کلاینت ما اجازه ping و rdp به سرور DMZ را داشته باشد، برای این کار مثل قبل اول مشخصات سرور را وارد می کنیم.

سپس مثل تصویر های زیر اجازه استفاده از RDP و ICMP برای ping را می دهیم.

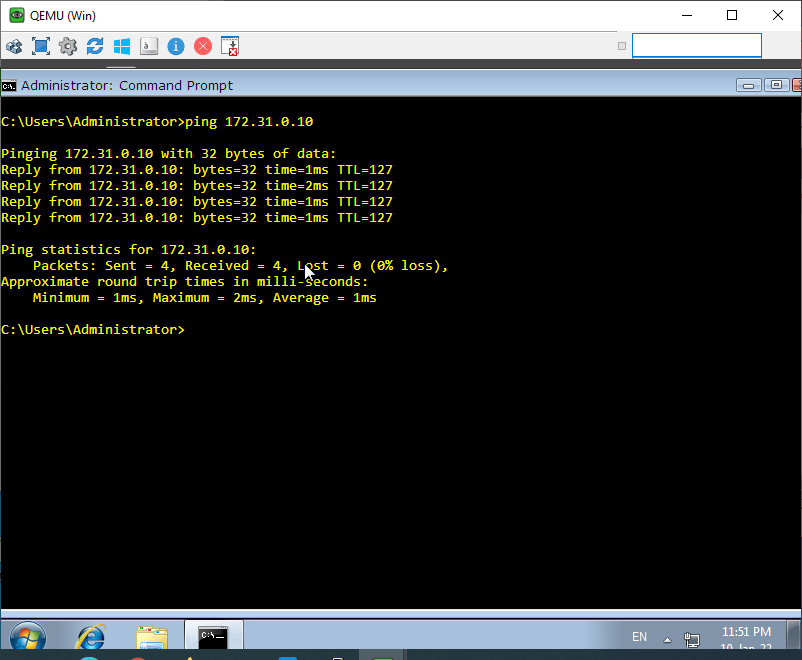

اگه همه چی درست باشد از کلاینت باید بتوانیم آدرس سرور یعنی 172.31.0.10 را ping داشته باشیم.

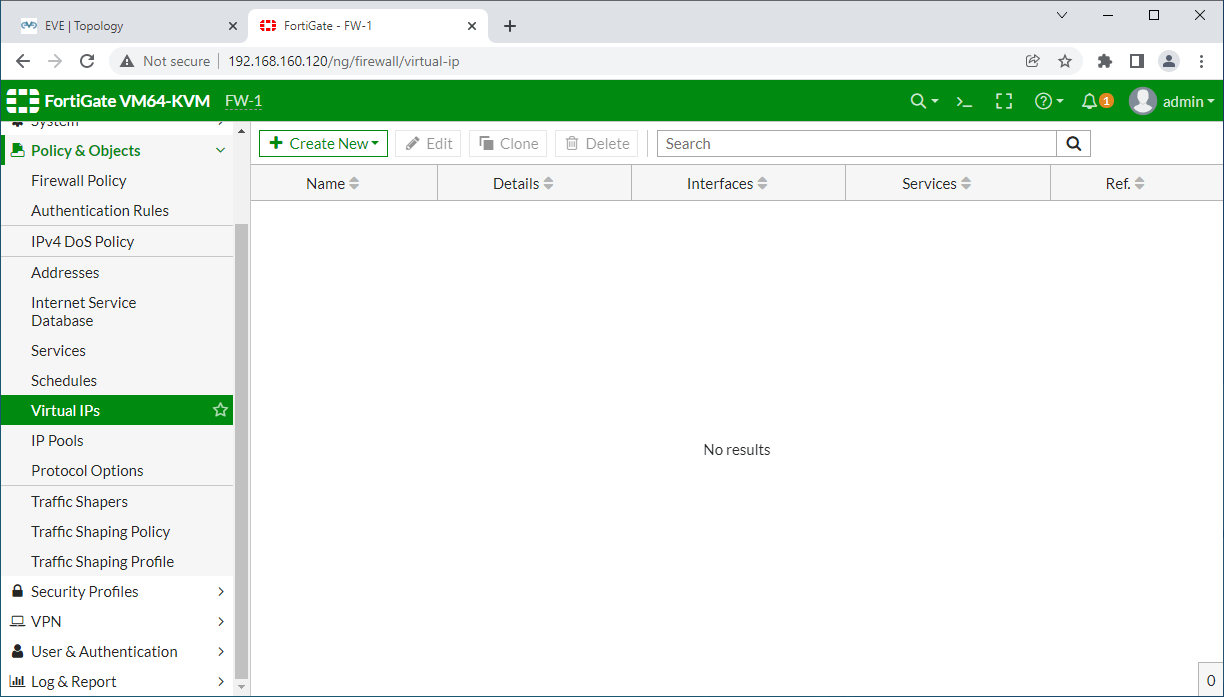

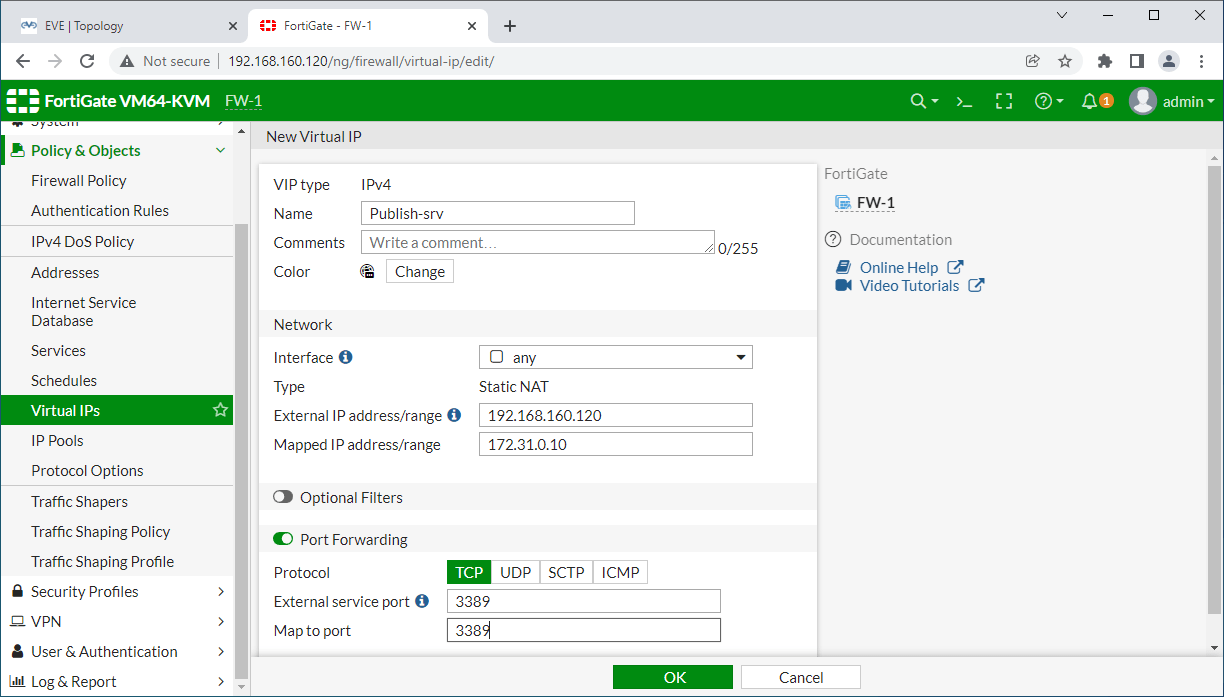

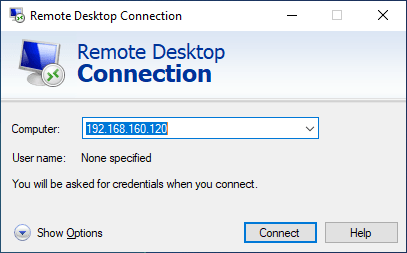

Publish سرور DMZ با استفاده از Virtual IP (VIP) port forwarding

با کمک Virtual IP (VIP) port forwarding شما میتوانید اجازه Publish شدن یک سرور را در خارج از شبکه بدید، در این سناریو ما میخوایم اگر از بیرون شبکه کسی آدرس 192.168.160.120 را با پورت 3389 RDP زد بتونه به سرور ما یعنی 172.31.0.10 ریموت بزنه، برای این کار از قسمت firewall policy وارد Virtual IP شده و یک New Virtual IP جدید ایجاد می کنیم.

اسم آن را Publish-srv قرار داده ایم حالا بر اساس سناریو ما External IP address/range ما یا همان آیپی Public ما که در این سناریو از 192.168.160.120 استفاده کرده ایم را وارد می کنیم و در

همچنین در قسمت Port Forwarding مشخص میکنیم که پورت 3389 External service port به پورت 3389 Map to port ما

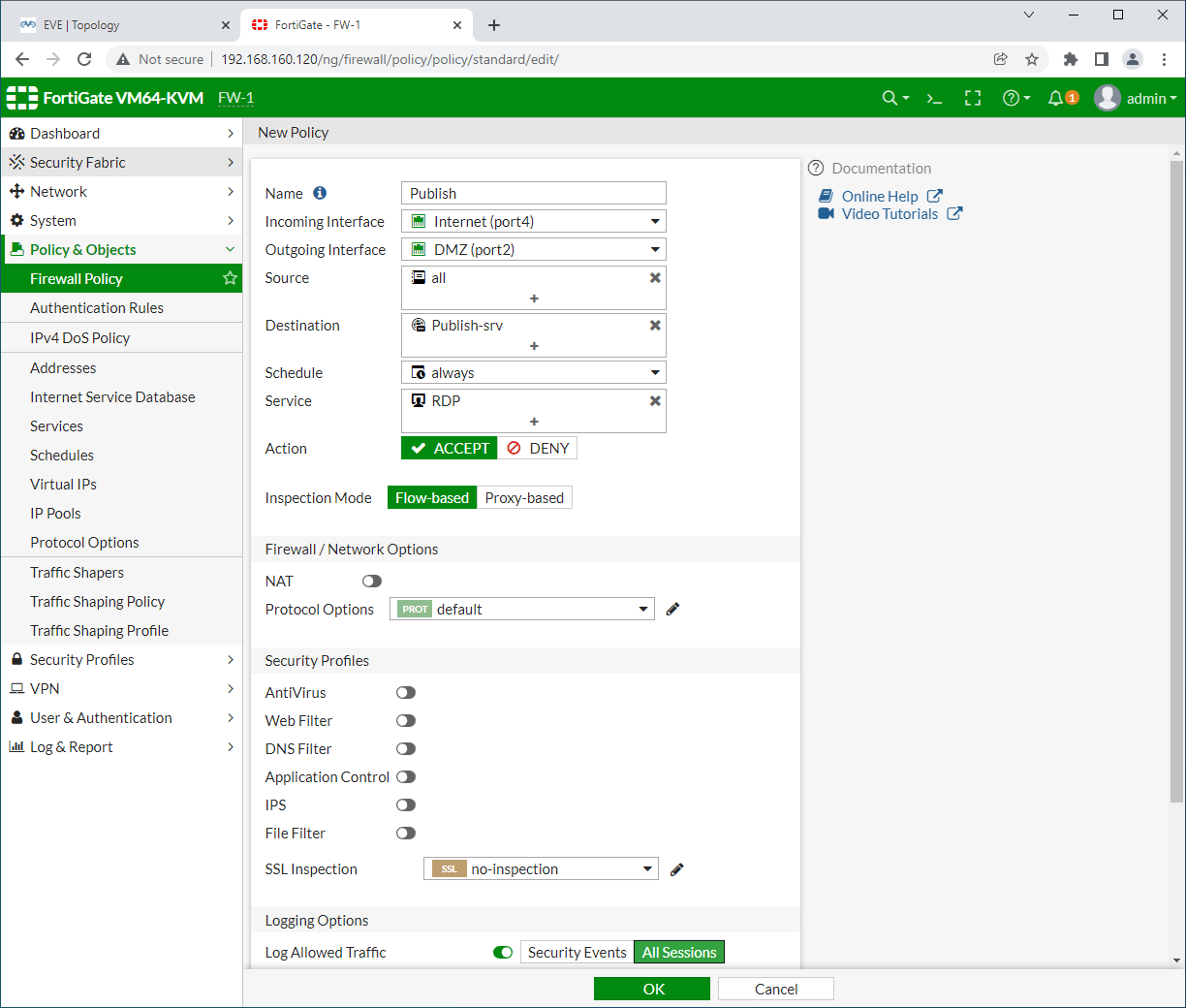

حالا Virtual IP ما ایجاد شده است ولی برای این که بتونید از آن استفاده کنید باید firewall policy آن را نیز ایجاد کنید، همانطور که در عکس زیر مشخص است ما یک نام به اسم Publish وارد کردیم و Incoming Interface را بر اساس سناریو port4 قرار دادیم و Outgoing Interface را port2 وارد کردیم.

در قسمت Destination نیز همان Publish-srv که در مرحله قبل ایجاد کردیم را اضافه میکنیم و در Service نیز RDP را add میکنیم با انتخاب Action ACCEPT اجازه را به این policy می دهیم، چون به NAT نیاز نداریم آن را خاموش کرده و در صورتی که میخواید تمام موارد Log گرفته شود از Log Allowed Traffic گزینه All Sessions را انتخاب میکنیم.

کار تمام است و شما الان باید بتونید از خارج شبکه به کمک RDP با ادرس 192.168.160.120 به سرور

سلام fortigate man dar eve turn on nemishe albate faghat forti nist balke hame device ha hastan bejooz switch and router and virtual machine