Cyber Resilience یا انعطاف پذیری امنیت سایبری چیست؟

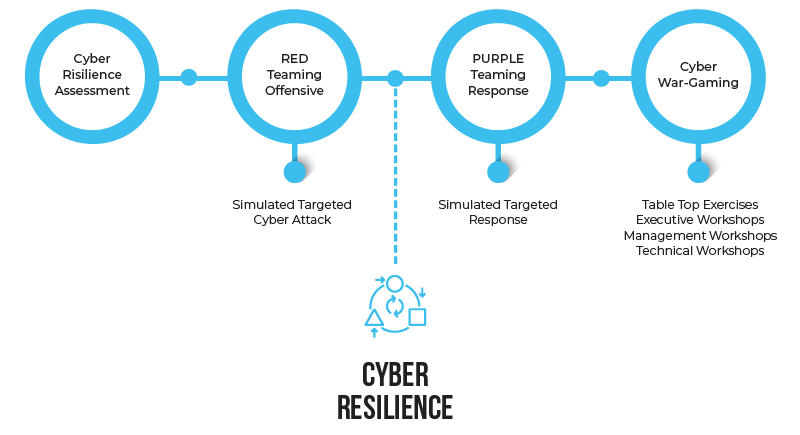

هدف از جلوگیری نمودن حملات سایبری، کمتر کردن احتمال نفوذ به سازمان است، در حالی که Cyber Resilience (انعطافپذیری امنیت سایبری) سعی میکند آسیبی که این حملات وارد میکنند را از طریق سیستم مدیریت ریسک سایبری کاهش دهد.

یک برنامه Cyber Resilience (انعطافپذیری امنیت سایبری) با اینکه از تکنیکهای شناسایی و جلوگیری استفاده میکند، اما احتمال می دهد که نفوذ رخ بدهد. این موضوع بر احتمال حمله، سرعت عمل و انعطاف پذیری متکی است. تمامی حملات قابل جلوگیری نمیباشند، اما با یک برنامه Cyber Resilience (انعطافپذیری امنیت سایبری)، میتوان آسیب را کاهش داد یا به کلی از بین برد.

در تحقیقات لابراتوار NSS مشخص گردیده که اکثر محصولات امنیتی پیشرو، در کل تاثیر گذار هستند. برای مثال، در طول بررسی تعدادی از تجهیزات در جلوگیری از نفوذ به شبکه یا IPS در سال 2013، میانگین اثربخشی 10 محصول تست شده 94% بوده است. این بررسیها میزان جلوگیری از تهدیدات، قابلیتهای ضد Evasion، پایداری و قابل اطمینان بودن را در نظر میگرفت. در بررسی تعدادی از فایروالهای نسل جدید یا NGFW در سال 2013، 8 محصول از 9 تجهیز، امتیاز بالاتر از 90% در میزان اثربخشی به خود اختصاص دادند. بالاترین امتیاز اثربخشی در این تست 98.5% بوده است.

با این حال، مشکل، 98.5% حملاتی که جلوگیری میشوند نیست، بلکه آن 1.5%ی است که شناسایی نشده است. اگر حتی کسری از 1.5% از تهدیدهای کنونی توسط NGFW، IPS و سیستم Endpoint Protection یا EPP شناسایی نشوند، شروعی برای نفوذ محسوب میشود.

فعالیتهای مخرب سایبری امروزی شامل فعالیتهای مخفیانه، مداوم و پیچیدهای است که می تواند در سیستمهای سازمانی رخنه کنند، یک Backdoor ایجاد نمایند و منابعی که از سازمان تحت کنترل دارند، افزایش دهند و سپس اطلاعات حساس را استخراج کرده یا در فعالیت سازمان اختلال ایجاد کنند. مهندسی سیستمها و معماری سازمانی باید بر پایه مدیریت ریسکهای سایبری باشد تا از عملکرد صحیح تجهیزات سازمان در هنگام نفوذ اطمینان حاصل گردد.

یافتههای لابراتوار NSS

مشکل سازمانها 98.5% از تهدیداتی که جلوگیری میشود نیست بلکه آن دو درصدی است که شناسایی نمیشوند.

Cyber Resilience (انعطافپذیری امنیت سایبری) سیستمها و شبکهها لازمه اطمینان حاصل کردن از سلامت عملکرد در یک محیط نفوذ شده سایبری است.

کنترلهای امنیتی نباید به عنوان یک سیستم کاملا ایمن در برابر تهدیدات دیده شوند بلکه باید عملکردی برای کم کردن صدمات ناشی از حملات سایبری محسوب شود. اسکنهای آسیبپذیری برای یافتن رسیکهای احتمالی به تنهایی کافی نیست. در واقع برای مشخص شدن ضعف امنیتی، تست نفوذپذیری بر روی وسایل امنیتی نیاز است تا میزان امنیت تجهیزات مشخص شوند.

پیشنهادات ارائه شده توسط لابراتوار NSS جهت کاهش نفوذ به ساختار سازمان ها یافتن پاسخ سوالات اساسی زیر است:

- حملاتی که مهاجمان امروزی از آنها برای نفوذ استفاده میکنند کدامند؟

- کدام یک از حملات در برابر برنامههای کاربردی کسبوکار که بر روی شبکه پیاده شدهاند تاثیر گذار است؟

- کدام یک از آن حملات قابلیت رد شدن از سیستمهای دفاعی پیاده شده را دارد؟

- بر روی عواملی مانند زمان تا شناسایی و زمان تا پاسخگویی تمرکز کنید.

آموختن اینکه انتظار حملات را داشته باشد. فرض کنید که نفوذ رخ داده است و تمرکز را برروی کاهش تاثیر احتمالی بگذارید. آماده باشید تا با ظرفیت 60% کار کنید تا در مقابل نفوذ ایستادگی کنید. این امر باعت کاهش یافتن سطح سرویسهای کلیدی میشود ولی آنها را از کار نمیاندازد. در برنامه Cyber Resilience (معماری شبکه انعطافپذیر)، برنامهریزی کنید که اجازه طراحی مجدد منابع کلیدی برای مجزا کردن و جابهجا کردن قسمتی از شبکه که آلوده شده است را امکان پذیر سازد. شبکهها را قسمت بندی کنید تا یک میزبان، با اولویت پایین آلوده شده نتواند باقی سازمان را آلوده کند و باعث از دست رفتن کل سیستم شود.

انتظار آن را نداشته باشید که نفوذ به ساختار شبکه را بلافاصله رفع کنید. قسمت آلوده از شبکه را مجزا کنید و در حالی که حمله همچنان در حال اجرا است بررسی کنید که چرا، حمله موفقیت آمیز بوده، سپس معماری شبکه را طوری باز طراحی کنید که در مقابل حملات مشابه بتواند ایستادگی کند. هزینه حمله را برای مهاجم افزایش دهید تا برای تحقیق و تصحیح از طریق تکنولوژیهای فریبدهنده زمان بیشتری بخرید.

تجزیه و تحلیل داده ها

بهترین روش های پیاده سازی چندین سال است که در انواع مختلف محصولات امنیتی چه در سطح شبکه و برروی Endpoint در یک استراتژی Defense in Depth پیاده سازی میشوند. این استراتژی بر پایه 2 فرض مهم بنا شده است. مهمترین آنها این است که تفاوت مشخصی میان شبکه “داخلی” و “خارجی” وجود دارد. ساختن دیوارهایی بلند و کندن خندق پشت آن فقط زمانی منطقی است که با ارزشترین جواهر در اعماق قلعه نگهداری میشود.

فرض دیگر این است که لایه بندی امنیتی به طرز چشمگیری امنیت ساختار را افزایش میدهد. از نظر ریاضی این امر توسط محاسبه کردن میزان کلی شکست ترکیبی از محصولات امنیتی مشخص میشود که از طریق ضرب کردن میزان شکست همه محصولات در هم به دست میآید. برای مثال اگر IPS یک سازمان اجازه یک حمله از 100 حمله و NGFW آنها نیز اجازه یک حمله از 100 حمله را بدهند، بنابراین مجموع این محصولات باید اجازه فقط یک حمله در 10000 حمله را بدهد.(0.01 ضرب در 0.01)

با این حال تحقیقات NSS مشخص کرده که این محاسبه به طور چشمگیری سطح امنیت به دست آمده از Defense in Depth را دسته بالا میگیرد. چراکه ارتباط عمیقی میان تهدیدهایی که از محصولات امنیتی فعلی میگذرد وجود دارد. به علاوه با آمدن سرویسهای ابری و استفاده همگانی دستگاههای همراه، استفاده از معماریهای قدیمی Defense in Depth را بسیار کمتر مورد پسند کرده است زیرا در حال حاضر اطلاعات به صورت مداوم به خارج از شبکهی سازمانها انتقال پیدا میکند.

ناکارآمدیِ برخی راهکارهای امنیتی

علی رغم اینکه امروزه بهترین راهکارهای Defense in Depth همراه با کنترلهای امنیتی بازدارنده ایجاد گردیده، همچنان ممکن است نفوذ به سیستمهای سازمان اتفاق بیافتد. متخصصان گاهی Policyهای امنیتی را که شامل مدیریت اقدامات مناسب در قبل، بعد و همچنین حین یک نفوذ است را بررسی مینمایند. این روند شامل طراحی، مانیتورینگ و مدیریت کنترلهای امنیتی مناسب است که توسط نظارت مستمر بر ترافیک شبکه داخلی انجام میگردد تا در سریعترین زمان ممکن نفوذ به شبکه را شناسایی نماید و موارد اصلاح شدهی ساختار و تنظیم کنترلهای امنیتی بر اساس اطلاعات جدید را برای جلوگیری از آسیب های بیشتر اعمال نمایند.

طبق تحلیلهای انجام شده از این پس تمرکز امنیت سایبری نباید بر روی 98.5 درصد از حملاتی باشد که کنترلهای امنیتی فعلی در حال شناسایی و جلوگیری از آنها هستند، بلکه باید برروی 1.5 درصد از حملاتی تمرکز نمود که بصورت پنهان، از سیستمهای دفاعی فعلی عبور میکنند و شناسایی آنها در اولویت قرار میگیرد. توجه داشته باشید که تمامی راهکارهای امنیتی، حتی تکنولوژیهای شناسایی نفوذ، در شناسایی تعداد قابل توجهی از حملات شکست میخورند. اینکه کدام یک از حملات شناسایی نمیشوند برای مثال Mac OSX یا Windows 64Bit، برای مدیریت ریسک، کلیدی میباشد.

اکوسیستم گسترده از کنترلهای امنیتی پیاده شده امروزی را، نباید به عنوان یک سیستم دفاعی کامل در مقابل حملات تصور کرد. بلکه آنها را باید مانوری بر علیه حملات بدافزارها به منابع سازمانها دانست و در مرحله بعد به صورت پیشگیرانه آسیب ناشی از حمله را مدیریت و همچنین باعث کاهش نفوذ واقعی در شبکه، به سطحی که قابل مدیریت توسط تیمهای پاسخگویی و ترمیم باشد قلمداد کرد. سازمانها باید به طور پیوسته در حال آزمودن و انتخاب کاربردیترین راهکار برای افزایش بهرهوری و کاهش هزینه مرتبط با استفاده از شبکههای عمومی و همچنین نگرانیهای امنیتی ناشی از انتخاب راهکارهای امنیتیشان باشند.

امنسازی زیرساختهای حیاتی یک کشور، نیازمند اقداماتی بسیار جدیتر نسبت به موارد ذکر شده میباشد، به عنوان مثال ایجاد نمودن یک Air-Gap یا ترکیبی از Gatewayهای امنیتی یک طرفه و تجهیزات ایمن Bypass میان زیرساخت حساس و شبکههای عمومی برای کاهش خطرات ناشی از حملات نمونهای از این اقدامات امنیتی سختگیرانه است. همچنین سازمانها باید استفاده از تکنولوژیهایی مانند Honeypot را بررسی کنند تا هزینه حمله را برای مهاجم افزایش دهند، هرچند با این تکنولوژیها میتوان مانع فعالیت مهاجمان کم خطر شد یا حملات آنها را خنثی نمود ولی سازمانها باید زمان بیشتری صرف تحقیق و ترمیم ساختار شبکه نمایند.

اسکن آسیب پذیری به کمک Threat Intelligence

با اینکه Threat Intelligence، اسکنهای نقاط آسیبپذیری و Threat Feedهای مرسوم همچنان ابزاری کارآمد در جدال با جرایم سایبری به شمار میآیند، باید در نظر داشت که آنها مشکلات چشمگیری دارند که مانع استفاده مفید از این ابزارها برای تیمهای امنیتی سازمانی میشوند. Threat Feedها هنگامی که یک آسیبپذیری جدید شناسایی میشود و یا یک Exploit جدید در معرض عموم قرار میگیرد، اطلاع رسانی میکنند. به بیان دیگر، میتوانند تیمهای امنیتی را از یک تهدید احتمالی با خبر سازند ولی توانایی مشخص کردن هدف را ندارند. دلیل اینکه یک سازمان مجبور میشود نرمافزارهای خود را به آخرین آپدیت بروزرسانی نماید، Exploitهای گزارش شدهای است که باعث میگردد، متوجه شوند آسیبپذیرتر از گذشته هستند.

برای مثال آزمایش گروهی EPP NSS نشان میداد با وجود اینکه محافظت برای Java 6 Update 23 تقریبا 100 درصد است، برای Java 7 Update 2 این میزان کمتر از 5 درصد میباشد. یک سیاست مدیریتی بروزرسانی که به بروزرسانی در یک بازه زمانی کوتاه بدون در نظر گرفتن قابلیتهای محصول امنیتی اجبار میکند، میتواند سیستمها را بیشتر از زمانی که بروزرسانی انجام نشده بود در معرض خطر قرار دهد. مدیریت بروزرسانی به صورت هوشمندانهتر که قابلیتهای محصول امنیتی را در نظر میگیرد، بسیار با اهمیت است.

از طرف دیگر اسکنهای آسیبپذیری، مانند یک Snapshot در زمان مشخص است که تمامی آسیبپذیری ممکنه را در برنامههای کاربردی پیادهسازی شده در سرتاسر سازمان مشخص میسازد. موضوع غیر قابل تشخیص توسط تیم امنیتی، تعداد آسیبپذیریهایی احتمالی است که به طور موثر توسط سیستمهای امنیتی پیاده شده کنونی امن میگردند. این امر میتواند برای تیم امنیتی لیست بزرگی از مشکلات را بوجود آورد که بیشتر آنها اگر به صورت کامل شناسایی میشدند، اولویت خیلی پایینتری داشتند.

تمرکز برروی ورودی Logها و اطلاعات Security Information And Event Management یا SIEM میتواند باعث یک نگرش اشتباه شود که به دفاع در مقابل تهدیدهای پیچیده کمکی نمیکند. سوال کلیدی این نیست که چه چیزی توسط سیستم دفاعی جلوگیری شده بلکه سوال این است که چه چیزی از سیستم دفاعی عبور کرده است. مشکل این است که محصولات امنیتی گزارشات و Logهای حملاتی که متوجه آن نمیشوند را ارائه نمیدهن،. بنابراین سعی برای شناسایی جایی که نفوذ از آنجا اتفاق افتاده و آسیبی که ممکن است وارد کرده باشد، مشابه یافتن سوزن در انبار کاه است، با این تفاوت که در این مورد حتی سوزنی در انبار کاه نیست.

معمولا در یک سازمان با کنترلهای امنیتی، مهاجمان به دنبال آسیبپذیری در محصول امنیتی مورد استفاده سازمان میگردند، از این رو میتوان گفت که محصولات امنیتی در حال دور کردن مهاجمان از اهدافی هستند که امنیت بهتری دارند و آنها را به سمت اهدافی با امنیت پایینتر، هدایت میکنند. نفوذها زمانی رخ میدهند که مهاجمان یک برنامه کاربردی مورد استفاده یک شرکت یا سازمان را مورد هدف قرار میدهند و کنترلهای امنیتی، موفق به متوقف سازی حمله نمیشوند. بطور کلی هنگامی که مهاجمان سایبری، حملات موفقی را به سرانجام میرسانند، حیاتیترین موضوع برای سازمانها یافتن مواردی است که توسط محصولات امنیتی پیاده سازی شده در سازمان مربوطه متوقف نمیشوند، تا بتوانند احتمال نفوذ و ریسک کاری را کاهش دهند.

کشف Exploitهای احتمالی

متخصصان امنیتی باید برای حدس زدن اینکه مهاجم قبل از نفوذ به یک سازمان، ممکن است تمرکز خود را برای کدام حمله قرار داده باشد، مواردی را بررسی نمایند که به قرار ذیل است:

باید جزئیات دقیقی از روشها و رفتار حملات مورد استفاده مجرمان سایبری در دسترس باشد، این موارد میتواند شامل انواع تجهیزات شرکت یا سازمان مانند سرور یا Endpointها، به خصوص Applicationهای سازمان و دیگر داراییهای مورد هدف باشد تا بتوان لایههای آسیبپذیر شرکت یا سازمان را مشخص نمود. جزئیات تجهیزات فناوری اطلاعات و ارزش آنها برای سازمان را میتوان برای مقابله در برابر روشهای حمله مورد استفاده مهاجمان سنجید تا بتوان تشخیص داد که آیا داراییهای IT در معرض خطر هستند یا خیر، برای مثال یک Endpoint بدون نصب بودن Adobe Air در معرض خطر Exploitهای Adobe Air نمیباشد.

میزان اثربخشی کنترلهای امنیتی در Cyber Resilience

اگر سازمانی به خاطر یک Java Expliot خاص در معرض خطر باشد ولی IPS پیادهسازی شده قادر به شناسایی و متوقف کردن آن Exploit باشد، آن سازمان بلافاصله دچار ریسک و خطرات ناشی از آن Exploit نمیشود.

ریسک مورد حمله قرار گرفتن سازمان توسط مهاجمان

موسسات مالی، سازمانهای دفاعی و تاسیسات زیرساخت حیاتی، نسبت به شرکتهای کوچک در معرض ریسک بالاتری برای مورد حمله قرار گرفتن توسط مهاجمان قرار دارند. بلافاصله پس از هر نفوذی در سیستم، مهمترین معیار سنجش مدت زمانی است که میگذرد تا سازمان از نفوذ مطلع گردد. با این حال صرفا اطلاع پیدا کردن از مورد حمله قرار گرفتن یک سرور توسط بدافزار کافی نیست، چراکه این موضوع اغلب اوقات به راحتی قابل ترمیم است و اگر نفوذ در سطح گستردهتری باشد این امنسازی میتواند حس امنیت کاذب برای تیم امنیتی ایجاد نماید. موضوع مهمتر این است که از زمان خروج Intellectual Property یا دادههای حساس، به خارج از شبکه شرکت یا سازمان، یا زمانی که یک سرویس حیاتی سازمان دچار اختلال میگردد اطلاع داشته باشید. تیمهای امنیتی که تمرکز خود را به طور کامل بر روی متوقف کردن ترافیک خطرناک میگذارند، متوجه مشکل اصلی نمیشوند. حملات اولیه یا آلوده شدن ساختار پس از آن نیست که اهمیت دارد، بلکه مشکل اصلی اختلال در سرویس یا از دست دادن دادههای حیاتی است.

سازمانها یا شرکتها باید فرض کنند که نفوذ در شبکه آنها اجتناب ناپذیر است و به صورت پیشگیرانه به دنبال کاهش تاثیر نفوذ احتمالی باشند. این موضوع کلید اصلی Cyber Resilience میباشد. Cyber Resilience به سازمانها و دولتها اجازه میدهد با وجود حملات پیدرپی و مداوم مهاجمان، همچنان به ارائه سرویس به مشتریان یا شهروندان خود ادامه دهند. به جای سعی بر متوقفسازی حملات در فضای سایبری یا حتی محدوده داخلی شبکه سازمان، باید امنسازیهای لازم انجام شوند تا عملکرد آنها حتی در زمان حمله با اختلال مواجه نگردد.

سیاستهای پیشگیرانه به جای پاسخگویی واکنشی

الزامات یکپارچهسازی فعلی ،معمولا توسط متخصصان امنیتی به عنوان امری ثابت، شکننده و مانعی برای دیگر اولویتهای امنیتی معرفی میشوند و استاندارد (Payment Card Industry Data Security (PCI DSS مثال مناسبی برای نشان دادن این موضوع است. PCI DSS الزامات پایه برای سازمانهایی که اقدام به جمعآوری، پردازش یا مدیریت کارتهای اعتباری میکنند را مشخص مینماید. ممیزیهای PCI DSS ارزیابیهایی به موقع از وضعیت امنیتی یک فروشنده ارائه میدهد، اما آنچه مورد نیاز است نظارت مستمر و ارزیابی ریسک است.

به صورت ایدهآل، بررسی دقیق اسکن آسیبپذیری بر روی کنترلهای امنیتی، از ارزیابی لحظهای به مستمر تغییر میکند و باعث ایجاد یک مدل Real-time میگردد؛ با اینحال در حال حاضر هیچ شرکت یا سازمانی از این راهکار استفاده نمیکند. علاوه بر این، اشتباهات اولیه در بسیاری از روشهای فعلی وجود دارد از جمله در نظر نگرفتن احتمال نفوذ در هر زمان، یکی از این مشکلات است. به عنوان مثال آیا Exploitهایی که برای حمله به لایههای دفاعی استفاده میگردد، در داخل سازمان پیادهسازی شدهاند و قابلیتهای تجهیزات امنیتی که در حال حاضر فعال میباشند را در نظر نمیگیرند.

فقط با بررسی دقیق Exploitهایی که در حال حاضر، برای فرستادن بدافزار، به یک Endpoint استفاده میشوند، میتوان میزان پایداری در برابر حملات را نسبت به هر مدل خاص از پیادهسازی Endpoint سنجید و با ترکیب این اطلاعات، اثربخشی امنیتی محصولات حفاظتی مثل IPS یا EPP یا هر دو آنها، میتوان میزان خطری که Endpoint را تهدید میکند، ارزیابی نمود.

از این اطلاعات میتوان برای محاسبه سطح ریسک، برپایه مشخصات سازمان، که شامل ریسک نفوذ، سرویسها، وابستگیها، حساسیت دارایی و نیازهای عملیاتی میشود، استفاده نمود. برای مثال ممکن است یک Exploit پس از نصب شدن در Windows 7 Service Pack 2 بر روی Internet Explorer 9 تاثیر گذار باشد ولی بعد از نصب در Windows 7 SP1 بر روی مرورگر IE9 اثری نداشته باشد. اگر سازمانی از لایههای دفاعی خود برای حفاظت از برنامههای کاربردی پیادهسازی شده بر روی سرورها و Endpointهای سازمان خود آگاه باشد، سطح ریسک احتمالی به سرعت و با دقت بیشتری قابل ارزیابی است. علاوه بر این اگر همان سازمان از Exploitهایی که توانایی عبور از محصولات IPS و EPP را دارد، آگاهی داشته باشد، میتواند میزان ریسکپذیری خود را با دقت بالاتری محاسبه نماید.

اگر ترکیب محصولات IPS و EPP جلوی فعالیت مخرب Exploitها را بگیرد، تعداد لایههای دفاعی اهمیتی ندارد. در حالی که همچنان احتمال نفوذ وجود دارد، سازمانها میتوانند با فرصت بوجود آمده مکانیزمهای دفاعی خود را اصلاح نمایند. اگر ترکیب محصولات IPS و EPP آن سازمان نتواند Exploitها را متوقف کند و از برنامههای کاربردی آسیبپذیر استفاده نکنند، احتمال نفوذ و خطر آسیبپذیری آن سازمان در حالت بحرانی قرار نمیگیرد. با این وجود آنها میدانند که قبل از بروزرسانی ویندوز به SP2 باید محصولات امنیتی خود را بروزرسانی نمایند.

از طرف دیگر اگر ترکیب محصولات IPS و EPP آن سازمان توانایی متوقف کردن Exploitها را نداشته باشد و همچنین از ویندوز هفت SP2 استفاده نمایند، ریسک عملیاتی بسیار بالا بوده و نمودار سطح ریسک این موضوع را نشان خواهد دارد. هر مهاجمی که از آن Exploitهای به خصوص برای حمله به پیکربندی آن کاربر مشخص استفاده کند، موفق خواهند بود و نفوذ به احتمال بالا رخ میدهد. با داشتن این اطلاعات تیمهای امنیتی میتوانند به صورت پیشگیرانه با مشکلات مقابله کرده، به سرعت برای بروزرسانی یا تعویض محصولات آسیبپذیر اقدام کنند و همچنین اطمینان حاصل کنند که سیستم آسیبی ندیده یا به عبارتی دیگر، نفوذی صورت نگرفته است.

در این صورت فایلهای Log ارزش زیادی ندارند، چراکه یک محصول امنیتی آسیبپذیر به یک Exploit خاص توانایی ذخیره Log آن آسیبپذیری را نخواهد داشت. در این شرایط اطلاع از یک مشکل امنیتی میتواند به تیمهای امنیتی این توانایی را بدهد که پیش از وقوع یک نفوذ، در مقابله با آن اقدامات پیشگیرانه انجام دهند. به عنوان مثال شرایطی را تصور کنید که یک آسیبپذیری به صورت عمومی قابل دسترس باشد و مهاجمین در حال سوءاستفاده از آن هستند در چنین شرایطی میتوان این آسیبپذیری را در مقابل پیکربندیهای Endpoint سازمانها استفاده نمود که قابلیت عبور از همه سیستمها و تدابیری محافظتی راهاندازی شده را دارد.

اطلاع داشتن از وجود یک حفره امنیتی و Exploit حتی برای مدتی کوتاه، به تیمهای امنیتی برای انجام اقدامات اولیه و بررسی نقاط مرتبط کمک میکند تا از احتمال عدم نفوذ به ساختار شبکه و ایجاد امنیت لازم اطمینان حاصل نمایند.

انعطافپذیر شدن شبکههای ایمن

مجازیسازی، cloud computing، Mobility، بهینهسازی تکنولوژی، Internet of Things و پیادهسازی سیستمهای حیاتی بخش تولید، در رفتار سازمانها برای استفاده، ذخیره نمودن و دسترسی اطلاعات تغییر ایجاد مینماید. سازمانها برای اینکه بتوانند در مقابل تهدیدات ایمن بمانند، باید خود را با تغییرات امنیتی، همسانسازی کنند. استفاده از تکنولوژیهای جدید مانند (Software as Service (SaaS همچنین (Platform as Service (PaaS و (Infrastructure as Service (IaaS، با خود ریسکهای جدیدی به همراه دارند. دپارتمانهای امنیت اطلاعات برای محافظت از سیستمهای قدیمی و On-premises خود در مقابل این ریسکهای جدید، باید زیرساخت امنیت سازمانشان را توسعه دهند.

تحقیقات موسسات امنیتی، نشان میدهد معماری امنیت که برای اطلاعات سازمانی به صورت مرسوم، از مدلهای امنیتی برپایه تجهیزات (Asset-Based) و محدوده شبکه استفاده میکنند، دیگر صلاحیت کافی برای شناسایی ریسکها و آسیبپذیریهای سازمان را ندارند. مدلهای پردازشی قابل اطمینان، برای کاهش ریسکپذیری انتشار اطلاعات سازمانی و محافظت از زیرساخت حیاتی باید مجددا طراحی شوند. طراحیهای امنیتی باید با فرض مورد نفوذ قرار گرفتن سیستمها و ادامه فعالیت در صورت نفوذ پیادهسازی شوند.

Cyber Resilience ارائه دهنده چارچوبی مطمئن برای معماری جدید و مناسب ساختارهای امنیتی میباشد. هدف از پیشگیری خطرات سایبری، کاهش احتمال نفوذ به سازمانها میباشد، در صورتی که Cyber Resilience برای کاهش تاثیرات این حملات و ارائه قدرت ادامه به کار در صورت مورد حمله قرار گرفتن میباشد. این انعطافپذیری به دولت اجازه میدهد که، با وجود مورد حمله قرار گرفتن، سرویس دهی به کاربران را ادامه دهد و به صنایع اجازه سرویسدهی به کاربران در زمانی که حملات سایبری در حال رخدادن هستند، را بدهد.

با اینکه Cyber Resilience از تکنیکهای شناسایی و جلوگیری استفاده میکند، همچنان احتمال نفوذ اجتناب ناپذیر است. این سیاست بر احتمال حمله، سرعت عمل و وقف پذیری در برابر حملات متکی است. با اینکه تمامی حملات قابل جلوگیری نمیباشند اما با یک برنامه Cyber Resilience مناسب، آسیبهای وارد شده در حملات قابل برطرف شدن هستند یا به کلی قابل پیشگیری است.

Cyber Resilience یا راه حل نهایی

امروزه وابستگی به سرویسهای سازمانی مانند شبکههای تلفن همراه، مکانیزمهای کنترل الکتریکی، ارائه دهندگان رسانهای و فروشگاههای بزرگ اینترنتی به صورتی است که انتظار میرود به صورت 24 ساعت روز، 7 روز هفته و 365 روز سال در دسترس باشد. با اینکه سنسورهای امنیتی محافظ ساختار، باید به صورت شبانهروزی فعال باشند اما در ابتدا بسیاری از آنها بدون تغییر بودند که باعث میشد حفرههای امنیتی برای ماهها یا سالها مورد سوءاستفاده قرار گیرند. امروزه بسیاری از تکنولوژیهای امنیتی دارای مکانیزمهای کنترل پویا هستند که قابلیتهای بروزرسانی نزدیک به Real-Time، Signature و Heuristics، مدیریت IPها در لیستسیاه و جداسازی و ترمیم را دارند.

گاهی برای رسیدن به اهداف Cyber Resilience نمیتوان همه ویژگیها را با هم داشت و هر لایه مضاعف امنیتی به تجربه کاربر یا کارایی سازمان، لطمه وارد میکند. علاوه بر این برخی از محصولات امنیتی قابلیت بروزرسانی هنگامی که در حال استفاده میباشند را ندارند و در نتیجه توانایی ارائه محافظت مداوم را ندارند.

محافظت پویا یکی از رویکردهای اجرایی Cyber Resilience است چراکه سازمان در زمانی که شبکه آلوده شده قابلیت ادامه سرویسدهی را دارد. این روش به شبکهای هوشمند نیاز دارد که توانایی اولویتبندی و طراحی ترافیک در هنگام فعالیت را دارد تا بتواند قسمت آلوده شده از شبکه را از بقیه قسمتها کاملا جدا سازی کند. همزمان با این فعالیت، میتوان منابع جدید را مسیردهی مجدد کرد تا ترافیک و مدیریت آن خارج از محیط آلوده قرار گیرد.

این رویکرد با گسترس استفاده از معماریهای Cloud پویا، امری کاربردیتر شده است. هدف استفاده از Cloud کاهش زمان پاسخگویی به کاربران است به این صورت که زمانی که بخش آلوده از شبکه کاملا جدا سازی شده، سرویسها مانند قبل به کار خود ادامه میدهند و تیم امنیتی میتواند با تجزیه و تحلیل محیط آلوده جدا سازی شده، حفرههای امنیتی را کشف کند و بهترین روش برای ترمیم آن را بیابد.

هدفهای کلیدی این رویکرد به شرح ذیل میباشد:

احتمال حمله و نفوذ وجود دارد و نفوذ رخ خواهد دارد، پس آمادگی لازم را کسب نمایید و سوالاتی کلیدی، مانند موارد ذیل بپرسید:

چه آسیبپذیریهایی توسط مهاجم در حمله فعلی مورد استفاده قرار گرفته است؟

کدام یک از حملات بر روی برنامههای کاربردی سازمان که در شبکه سازمان پیاده شدهاند تاثیر گذار است؟

کدام یک از آن حملات قابلیت رد شدن از سیستمهای دفاعی پیاده شده را دارد؟

حفظ امنیت سازمان: چگونه سازمان میتواند به فعالیت خود در محیط آلوده شده بدون خطا به کار خود ادامه دهد؟ و فعالیت خود را بدون از کار افتادن سرویسهای حیاتی ادامه دهد و مشکل را برطرف نماید؟ با فرض اینکه آسیب دیدن غیر قابل اجتناب است، سازمان باید خود را برای فعالیت با 60% از ظرفیت منابع برای سرویسدهی مستمر در صورت نفوذ آماده سازد. این امر باعث میشود سرعت سرویسدهی کاهش پیدا کند ولی کاملا از بین نرود. شبکهها را به قسمتهای مختلف تقسیم کنید تا در صورتی که یک Host با اولویت پایین آلوده شد، آلودگی به دیگر بخشهای سازمان منتقل نگردد و باعث از دست رفتن کل سیستم نشود.

بازیابی از حملات: شبکه را برای ترمیم یا ادامه به فعالیت سرویسهای حیاتی بازطراحی نمایید و قسمت آلوده شده از شبکه را جدا کرده و منابع جدید به شبکه اختصاص دهید.

تکامل و سازگاری شبکه در برابر حملات: دریابید که چرا حمله در حالی که هنوز در حال اجرا است، موفقیت آمیز بوده و سپس معماری را به صورتی باز طراحی کنید که در مقابل حملات مشابه توان ایستادگی داشته باشد.