VLAN hopping روشی برای حمله به شبکه با ارسال بسته ها به پورت است برای دسترسی به قسمت هایی از شبکه است که به طور معمول از یک سیستم انتهایی مشخص قابل دسترسی نیستند. در این مقاله می خواهیم امکان ایجاد این حملات را مهار کنیم و پورتهایی که نیاز نیست Trunk باشند را از حالت ترانک خارج کنیم.

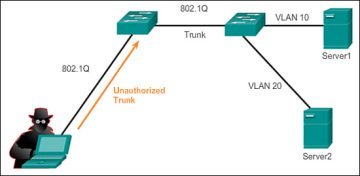

به صورت پیش فرض برخی از سوییچ های سیسکو در حالت auto trunking قرار دارند. یعنی با دریافت فریم DTP روی پورت، آن پورت به صورت خودکار تبدیل به پورت ترانک میشود. این موضوع زمانی تبدیل به یک مشکل امنیتی می شود که نفوذگر پورت سوییچ را به ترانک تبدیل کند و حملات VLAN hopping را انجام دهد. اون شخص بدون نیاز به عبور ترافیک از روتر میتواند به بقیه VLAN های سوئیچ دسترسی داشته باشد.

VLAN hopping می تواند برای سرقت کلمه عبور و سایر اطلاعات حساس از مشترکین شبکه استفاده شود. VLAN hopping همچنین می تواند برای تغییر، خراب کردن و یا حذف داده ها، نصب نرم افزارهای جاسوسی یا سایر نرم افزارهای مخرب و تبلیغ ویروس ها ، کرم ها و تروجان ها در سراسر شبکه مورد استفاده قرار گیرد.

جلوگیری از حملات VLAN hopping

برای غیرفعال کردن امکان VLAN hopping می توانید ترانک را روی تمام پورتهایی که به آن نیاز ندارند غیر فعال کنید و همچنین قابلیت DTP را روی تمام پورتها غیر فعال کنید.

غیر فعال کردن ترانک

Switch1(config)# interface gigabitethernet 0/3 Switch1(config-if)# switchport mode access Switch1(config-if)# exit

جلوگیری از امکان DTP

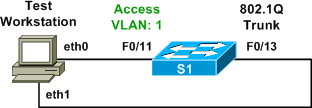

در این روش نفوذگر سیستم خود را همانند یک سویچ جا میزند تا سویچ مورد هدف را گول بزند، اگر در کانفیگ سویچ دقت نشود و پورت های سویچ برای ترانک شدن در حالت Dynamic باشند با قرار گیری یک سویچ در طرف مقابل و ترانک بودن پورت آن طی Negotiation پورت مورد نظر ما هم تغییر وضعیت داده و ترانک می شود و چون بصورت پیش فرض پورت ترانک Allowed All VLAN می باشد ترافیک تمام VLAN ها را به سمت سویچی که هکر شبیه سازی کرده ارسال می شود. در این حالت کافیست هکر کامپیوتر خود را به جای سویچی با پورت ترانک جا بزند و تمام ! به ترافیک تمام VLAN ها دسترسی خواهد داشت.

راه جلوگیری: پورت های غیر لازم را از حالت ترانک خارج کنید، DTP را روی پورت های غیر لازم غیر فعال کنید، پورت ها را در حالت Dynamic Auto Negotiation خارج کنید.

Switch1(config)# interface gigabitethernet 0/4 Switch1(config-if)# switchport trunk encapsulation dot1q Switch1(config-if)# switchport mode trunk Switch1(config-if)# switch port nonegotiate

جلوگیری از double tagging

برای جلوگیری از حملات Vlan-hopping با استفاده از قابلیت double tagging از قابلیت Native VLAN برای ارسال ترافیک کاربر استفاده نکنید. اینکار را می توانید با ایجاد یک VLAN که هیچ پورتی به آن اضافه نشده است انجام دهید و از این VLAN فقط برای استفاده به عنوان Native VLAN باشد مانند مثال زیر:

Switch1(config)# interface gigabitethernet 0/4 Switch1(config-if)# switchport trunk native vlan 400

VLAN Hopping is an attack where the attacker is able to send traffic from one VLAN into another. There are two different methods to accomplish this:

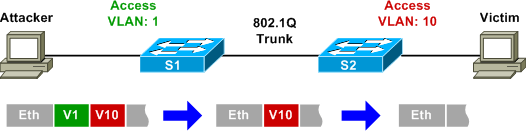

- Double tags: the idea behind the attack is that the attacker is connected to an interface in access mode with the same VLAN as the native untagged VLAN on the trunk. The attacker sends a frame with two 802.1Q tags, the “inner” VLAN tag is the VLAN that we want to reach and the “outer” VLAN tag is the native VLAN. When the switch receives the frame, it will remove the first (native VLAN) 802.1Q tag and forwards the frame with the second 802.1Q tag on its trunk interface(s). The attacker has now “jumped” from the native VLAN to the victim’s VLAN.It’s a one way trip but it could be used perhaps for a DOS attack.

- Switch spoofing: the attacker will send DTP packets and tries to negotiate a trunk with the switch, this is possible when you use the default “dynamic auto” or “dynamic desirable” switchport mode. Once you have a trunk to your computer, you will have access to all VLANs. This is basically a misconfiguration since you should never configure your interfaces to use the dynamic switchport modes.