آموزش CCNA : آشنایی و تنظیمات Syslog در سیسکو

در این مقاله میخواهیم به آشنایی و تنظیمات Syslog در سیسکو بپردازیم، یکی از موارد لازم در هر شبکه قابلیت بررسی رد پای اتفاق های افتاده شده در شبکه می باشد. به عنوان مثال بتوان بررسی کرد که آیا روتر در یک روز گذشته خاموش و روشن شده است؟ آیا کسی به کنسول مدیریتی اش دسترسی پیدا کرده است؟

syslog سرور چیست؟

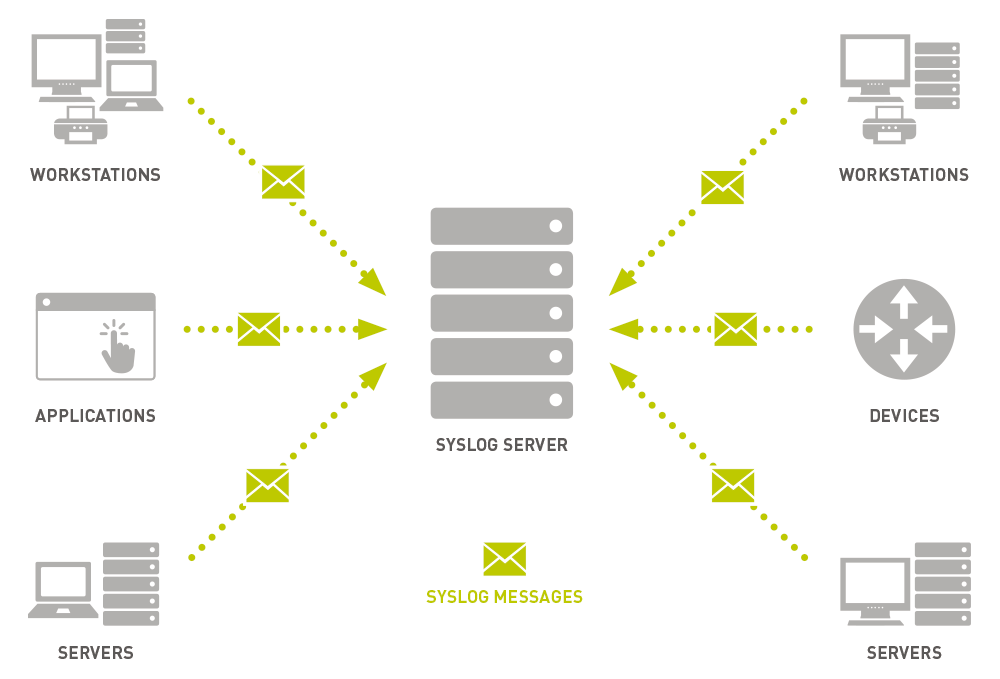

syslog سرور یک نوع مخزن مرکزی برای لاگ برداری است که جهت متمرکز کردن مونیتورینگ دستگاه ها و سرورها استفاده می شود. وقتی که یک syslog سرور راه اندازی می کنید، دستگاه ها لاگ های خود را تحت شبکه به جای آنکه در فایل محلی ذخیره کنند یا بر روی صفحه نمایشگر به نمایش در آورند برای syslog سرور می فرستند.

بعنوان مثال، روتر ها و سوییچ های سیسکو این لاگ ها را بر روی Console نمایش می دهند و از آنجایی که همیشه از این محیط استفاده نمی کنیم، پس نمی توانیم بسیاری از لاگ ها را مشاهده و در صورت لزوم مرور کنیم، بنابراین این لاگ ها را در محلی برای آنالیزهای آینده ذخیره و نگهداری می کنیم.

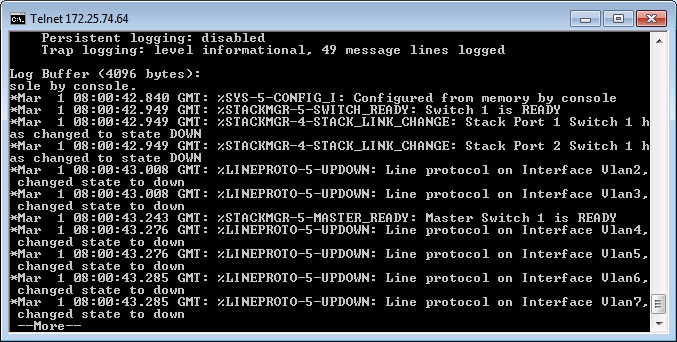

بخش های مختلف که در این پیام وجود دارد شامل موارد زیر است:

Seq no: تمامی رخدادهای ارسال شده با یک شماره سریال بوده که در حالت پیشفرض این شماره ثبت نمیشود و باید آنرا فعال کرد.

Timestamp: در این قسمت تاریخ و زمان مربوط به رخ داد ثبت خواهد شد که در حالت پیشفرض این ویژگی غیرفعال بوده و باید آنرا فعال کرد.

Facility: نشاندهنده این موضوع است که پیام ارسال شده مربوط به کدام دستگاه است.

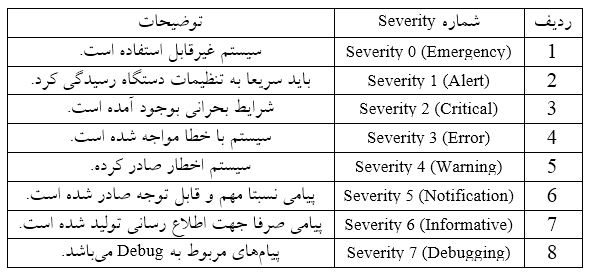

Severity: یک عدد از صفر تا هفت بوده که نشان دهنده اهمیت و ضروری بودن رخداد است.

MNEMONIC: شناس های انحصاری که مربوط به دستگاه بوده و برای تمایز دادن آنها از یک دیگر مورد استفاده قرار میگیرد.

Description: توضیحاتی مربوط به پیام های ایجاد شده بوده که در این قسمت ثبت میشود.

به صورت معمولی دستگاه های سیسکو از چندین روش اقدام به تولید Log کرده که شامل:

- Log برداری در بافر

- از طریق کنسول مدیریتی

- خطوط ترمینال (VTY)

- Syslog

- آشنایی با Syslog

- SYSLOG

همان گونه که میدانید تمامی رخدادهای سیستم به صورت پیشفرض در کنسول CLI نمایش داده شده و در درون بافر ذخیره میگردد. همچنین با استفاده از دستور terminal monitor میتوان این دسته از رخداد ها را در محیط terminal نیز نشان داد.

Syslog از 2 قسمت عمده تشکیل شده است :

- facility

- severity

دستگاه هایی نظیر سیسکو و همچنین سرور ها از facility های local0 – local7 که برای این کار رزرو شده اند جهت لاگ برداری استفاده می کنند.

Facility

| Description | Keyword | Facility code | |

| Kernel messages | kern | 0 | |

| User-level messages | user | 1 | |

| Mail system | 2 | ||

| System daemons | daemon | 3 | |

| Security/authentication messages | auth | 4 | |

| Messages generated internally by syslogd | syslog | 5 | |

| Line printer subsystem | lpr | 6 | |

| Network news subsystem | news | 7 | |

| UUCP subsystem | uucp | 8 | |

| Clock daemon | cron | 9 | |

| Security/authentication messages | authpriv | 10 | |

| FTP daemon | ftp | 11 | |

| NTP subsystem | ntp | 12 | |

| Log audit | security | 13 | |

| Log alert | console | 14 | |

| Scheduling daemon | solaris-cron | 15 | |

| Locally used facilities | local0 – local7 | 16–23 | |

علاوه بر آنکه می توانید مشخص کنید لاگ ها به کجا بروند، می توانید نوع پیغام هایی هم که برای syslog سرور فرستاده می شود توسط سطح های مختلف severity مشخص کنید. این سطح ها استاندارد بوده و براساس شماره یا حروف اختصاری بکار برده می شوند.

| Value | Severity | Keyword | Deprecated keywords | Description | Condition |

| 0 | Emergency | emerg | panic | System is unusable | A panic condition. |

| 1 | Alert | alert | Action must be taken immediately | A condition that should be corrected immediately, such as a corrupted system database. | |

| 2 | Critical | crit | Critical conditions | Hard device errors. | |

| 3 | Error | err | error | Error conditions | |

| 4 | Warning | warning | warn | Warning conditions | |

| 5 | Notice | notice | Normal but significant conditions | Conditions that are not error conditions, but that may require special handling. | |

| 6 | Informational | info | Informational messages | ||

| 7 | Debug | debug | Debug-level messages | Messages that contain information normally of use only when debugging a program. |

توجه داشته باشید که کلیه Log های برداشته شده براساس سطح Severity است. این موضوع بدین معنی است که اگر Severity را در سطح ۴ قرار دهید تنها پیامهای Emergency، Alert، Critical و Error ذخیره خواهد شد. توجه داشته باشید که تا حد ممکن نباید سطح بالایی از Severity انتخاب شود چرا که این مسئله باعث می شود تا بار پردازشی سنگینی به دستگاه اعمال شده و باعث افت کارایی گردد.

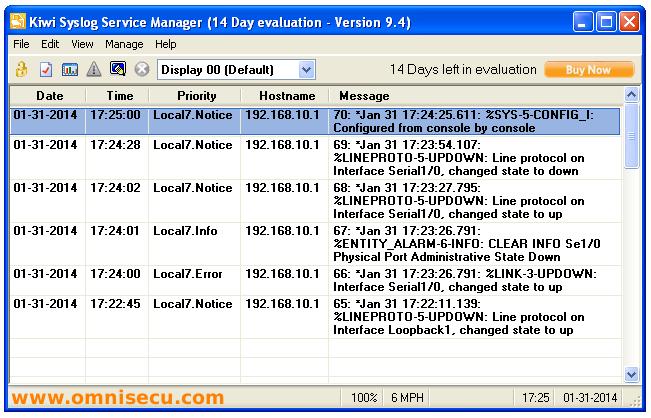

نمونه ای از لاگ سیسکو را در تصویر زیر مشاهده می کنید:

ارتباط سیسکو با SYSlog سرور

برای این که شما روتر خود را به یک syslog سرور مثل kiwi syslog server متصل کنید، فقط کافی است با دستور زیر و ای پی سرور syslog این کار رو انجام دهید. البته اگر شما از نرم افزار های دیگری برای مانیتورینگ خود استفاده میکنید هم به همین صورت می باشد.

Router(config)#logging host 192.168.10.20

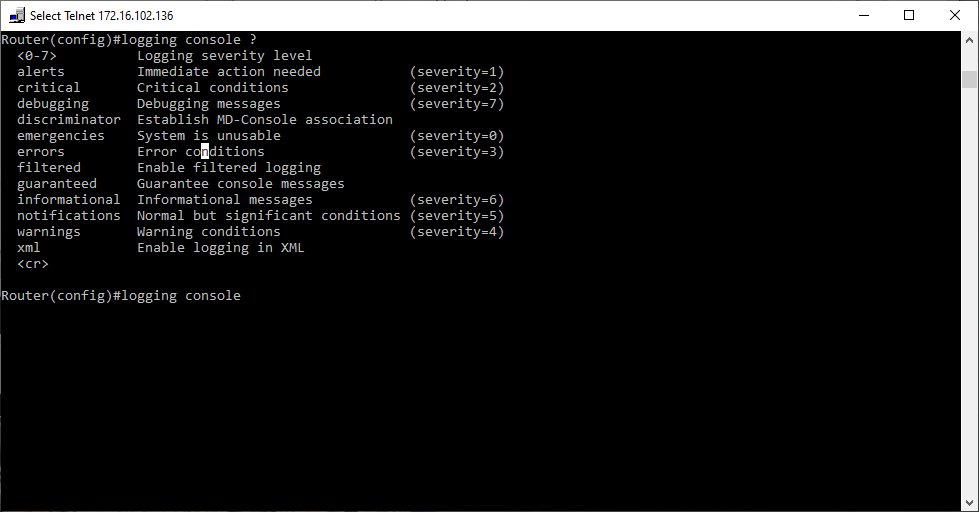

شما اگه دستور زیر را با علامت ؟ وارد کنید می بینید که میتوانید چه با شماره و چه با اسم مشخص کنید چه لاگ هایی در کنسول روتر شما نمایش داده شود.

برای مثال ما می خواهیم فقط لاگ های لول 4 به پایین نمایش داده شود پس می نویسیم:

Router(config)#logging console 4

با دستور زیر شما می توانید مشخص کنید لاگ با لول چند ذخیره شود و یا حجم بافر چقدر باشد:

Router(config)#logging buffered 4

Router(config)#logging buffered 8000

و با دستور زیر میتوان لاگ های ذخیره شده (buffered) را ببینید:

Router#show logging

اگر شما با telnet یا ssh به روتر خود متصل شده باشید و دقت کنید میبینید که log ها به شما نمایش داده نمی شود برای این که log ها در ssh فعال شود باید دستور زیر را وارد کنید:

Router#terminal monitor

- RFC 3164 The BSD syslog Protocol (obsoleted by RFC 5424)

- RFC 3195 Reliable Delivery for syslog

- RFC 5424 The Syslog Protocol

- RFC 5425 TLS Transport Mapping for Syslog

- RFC 5426 Transmission of Syslog Messages over UDP

- RFC 5427 Textual Conventions for Syslog Management

- RFC 5848 Signed Syslog Messages

- RFC 6012 Datagram Transport Layer Security (DTLS) Transport Mapping for Syslog

- RFC 6587 Transmission of Syslog Messages over TCP