آموزش CCNA : معرفی SPAN و تنظیمات Switched Port Analyzer در سیسکو جهت مانیتورینگ شبکه

در این مقاله میخواهیم به برسی و معرفی تکنیک Port Mirroring بپردازیم که در سیسکو به Switched Port Analyzer – SPAN یا Remote Switched Port Analyzer – RSPAN نیز معروف است که در بعضی برندهای دیگه ممکن است با نام های متفاوت استفاده شود مانند سوئیچ های 3COM که با نام Roving Analysis Port – RAP معروف است.

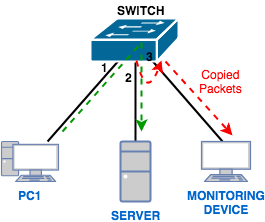

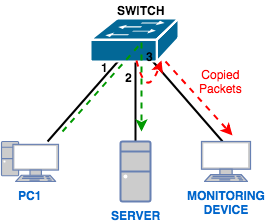

اگه بخواهیم به صورت خلاصه تکنیک Port Mirroring معرفی کنیم، باید بگوییم که یک کپی از اطلاعات شبکه و یا حتی کل یک LAN را به یک یا چند دستگاه و پورت مورد نظر ما ارسال می کند، این کار به منظور مانیتورینگ دقیق شبکه انجام می شود.

البته در این روش لازم نیست نگران امنیت اطلاعات خود باشید زیرا با فعال کردن این روش شما فقط Metadata بسته مورد نظر را دریافت می کنید و همین Metadata برای نرم افزار های مانیتورینگ کافی می باشد تا اطلاعت مورد نظر خود را دریافت و نمایش دهند.

با استفاده از تکنیک Port Mirroring شما می توانید مشکلات امنیتی ، باگ ها شبکه و مشکلاتی که در شبکه شما وجود دارد را پیدا کنید. همچین شمامی توانید تمام ترافیک های وردی (ingress) و ترافیک خروجی (egrees) بر روی یک پورت و یا کل یک اینترفیس ها و حتی VLan های یک سوئیچ را جهت مانیتورینگ به صورت Mirror داشته باشید که معمولا ترافیک های ورودی به شبکه پراستفاده تر است.

SPAN چیست؟

خصوصیت (Switch Port Analyzer (SPAN که گاهی اوقات به نام Port Monitoring و یا Port Mirroring هم نامیده می شود، جهت آنالیز و بررسی ترافیک شبکه توسط ابزارهای آنالایزر شبکه استفاده می شود. ابزارهای آنالایزر شبکه می تواند تجهیزات کاوشگر سیسکو (Cisco Switchprobe) یا ابزارها یا نرم افزارهای کاوشگر راه دور (Remote Monitoring Probe) باشد. از ساده ترین نرم افزارهای آنالیز شبکه می توان به Wireshark و یا Microsoft Network Monitor اشاره کرد. به ابزارهای کاوشگر شبکه Sniffer می گویند.

SPAN چیست و چرا به آن نیاز داریم؟ خصوصیت SPAN برای سوییچ ها تولید شده، چرا که تفاوت اساسی بین سوییچ و هاب در عملکرد آنها وجود دارد. اصولا در هاب نیازی به SPAN وجود ندارد. در صورتیکه پکت اطلاعاتی به یکی از پورتهای هاب برسد، آن پکت به کلیه پورتها غیر از پورت اولیه کپی و ارسال می شود. ولی در سوییچ، بعد از روشن شدن آن جدول لایه 2 از MAC Address یا آدرس فیزیکی مبدا (Source Mac Address) پکت های ارسالی ساخته می شود. بعد از ساخته شدن این جدول، سوییچ پکت های ارسالی را مستقیما بر اساس این جدول به پورت مقصد ارسال می کند.

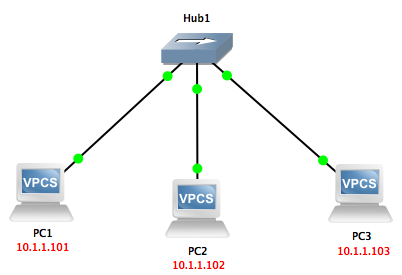

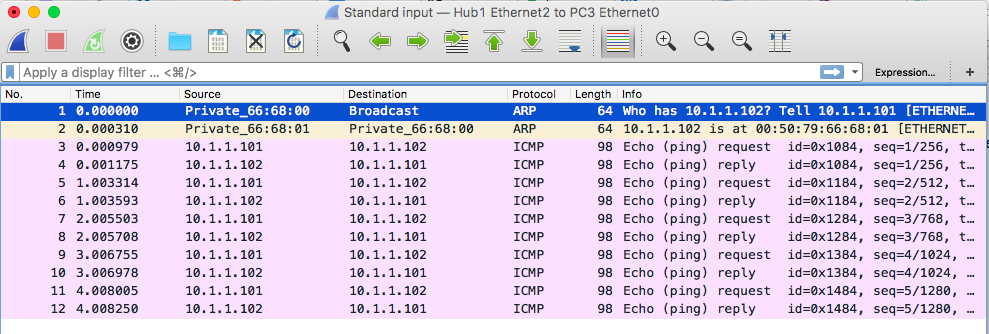

شکل زیر نحوه عملکرد یک هاب را در هنگام انتقال پکت از مبدا به مقصد نشان می دهد. همانطور که مشخص است هاب پکت ورودی به یک پورت را بر روی سایر پورتها کپی یا ارسال می کند که عملا با گذاشتن یک Sniffer می توان به راحتی ترافیک کل شبکه را شنود کرد.

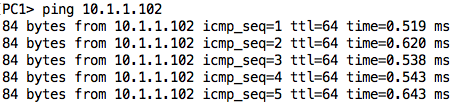

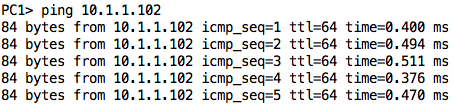

حال ما یک Ping از PC1 به PC2 قرار می دهیم و میبینیم که در PC3 به راحتی میتوان این بسته را دریافت کرد.

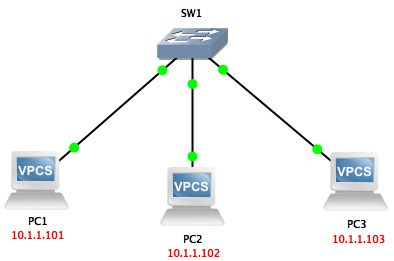

اما در سوییچ هم همانطور که در شکل زیر مشخص است سوییچ آدرس فیزیکی کامپیوتر 2 را فهمیده و در جدول MAC خود نگهداری می کند.

به محض ارسال پکت اطلاعاتی از کامپیوتر 1 به کامپیوتر 2 سوییچ با استفاده از اطلاعات جدول MAC، پکت را مستقیما به پورت متصل به کامپیوتر 2 ارسال می کند. لذا Sniffer ها و سیستم های مانیتورینگ نمی توانند به ترافیک درون شبکه دسترسی پیدا کنند. به این نوع ترافیک ارسالی با مقصد مشخص Unicast می گویند.

ولی در مثال بالا ترافیک های نوع زیر توسط Sniffer ها و سیستم های مانیتورینگ می تواند دریافت و آنالیز شود:

- ترافیک های پخش همگانی یا Broadcast

- ترافیک های پخش گروهی یا Multicast

- ترافیک های تک پخشی ناشناخته

همانطور که گفته شد ترافیک سوئیچ ترافیک را فقط به همان مقصدی که باید ارسال کنید ارسال می نماید.

برای اینکه بتوان به پکت های نوع Unicast دسترسی داشت نیاز به یک خصوصیت اضافه در سوییچ است . خصوصیت SPAN. همانند شکل زیر ، با این خصوصیت می توان ترافیکی که بین دو پورت در جریال است را روی پورت دیگری کپی کرد تا توسط Sniffer و سیستم مانیتورینگ مورد استفاده قرار گیرد. به این پورت خاص SPAN می گویند.

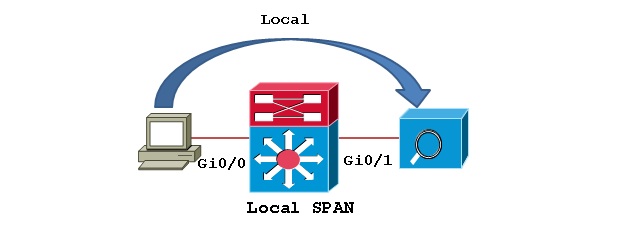

قابلیت های تعریف کردن مقصد در تکنیک SPAN از روزی که این تکنیک معرفی شده است بسیار پیشرفت کرده است. زمانیکه صحبت از SPAN می شود یعنی آدرس مبدا و مقصدی که قرار است ترافیک از آن گرفته و به آن ارسال شوند بر روی همان سویچی قرار دارند که در حال حاضر به آن متصل شده ایم.

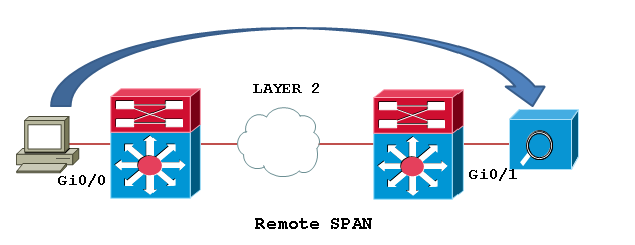

قوانینی که برای RSPAN Source وجود دارد مشابه قوانینی است که برای SPAN Source نیز وجود دارد ، یعنی Source بایستی حداقل یک پورت فیزیکی و یا یک VLAN بر روی سویچ باشد. تفاوت اصلی که بین RSPAN و SPAN وجود دارد در مقصد یا Destination است که در RSPAN مقصد دیگر الزامی ندارد که یک پورت روی همان سویچ باشد بلکه می تواند روی یک سویچ دیگر تعریف شود. در چنین حالتی ما برای پیاده سازی RSPAN یک VLAN اختصاصی به نام RSPAN VLAN ایجاد می کنید ، این VLAN شامل پورت هایی است که در سویچ مبدا و سویچ مقصد تعریف شده اند. در چنین حالتی همانطور که در تصویر پایین نیز مشاهده می کنید ترافیکی که از RSPAN VLAN بصورت Trunk ارسال می شود در مقصد قابل رویت خواهد بود.

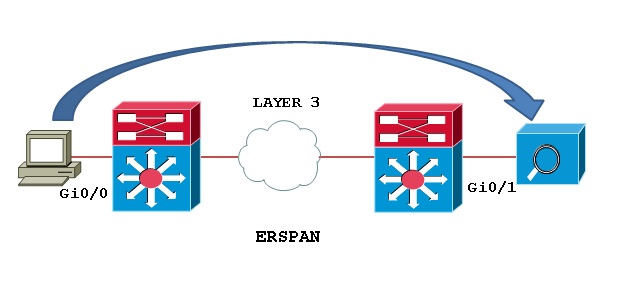

در نهایت اگر قرار باشد که ترافیک ما از بین چندین مسیریاب و زیرساخت شبکه مختلف عبور داده شود از تکنیک دیگری به نام Encapsulated Remote SPAN یا ERSPAN استفاده می کنیم. مبدا یا Source ای که در SPAN تعریف می شود متشکل از حداقل یک پورت فیزیکی یا یک VLAN روی همان سویچی است که می خواهیم آن را مانیتور کنیم. پورت مقصد نیز بایستی بر روی همان سویچ قرار گرفته باشد. زمانیکه پیکربندی شد ترافیک SPAN Source به سمت SPAN Destination Port ارسال می شود.

نیازمندی های راه اندازی SPAN

SPAN ، RSPAN و ERSPAN هر سه یک سری شرایط و نیازمندی های فنی دارند تا بتوانند به درستی ترافیک را مانیتور و ارسال کنند:

- SPAN Source می تواند یک پورت فیزیکی یا یک VLAN باشد و نمی تواند ترکیبی از این دو باشد.

- یک SPAN Source Port نمی تواند همزمان یک Destination Port نیز باشد و عکس این عمل نیز صادق است.

- هر Session چه بصورت SPAN ، RSPAN و یا ERSPAN می تواند ترافیک را به فقط به یک مقصد Mirror کند و Sharing در پورت های مقصد بی معنی است.

- زمانیکه پورت های Trunk به عنوان Source در SPAN تعریف می شوند بصورت پیشفرض همه ترافیک موجود در VLAN ها مانیتور خواهند شد. اگر می خواهید فقط ترافیک خاصی مانیتور شود بایستی VLAN مورد نظر خود را فیلتر کنید.

سوئیچ های Catalyst Switches که از SPAN و RSPAN و ERSPAN پشتیبانی می کنند:

| SPAN Support | RSPAN Support | ERSPAN Support | Catalyst Switches |

| Yes | No | No | Catalyst Express 500 / 520 Series |

| Yes | Yes | Yes Supervisor 2T with PFC4, Supervisor 720 with PFC3B or PFC3BXL running Cisco IOS Software Release 12.2(18)SXE or later. Supervisor 720 with PFC3A that has hardware version 3.2 or later and running Cisco IOS Software Release 12.2(18)SXE or later | Catalyst 6500/6000 Series |

| Yes | No | No | Catalyst 5500/5000 Series |

| Yes | Yes | No | Catalyst 4900 Series |

| Yes | Yes | No | Catalyst 4500/4000 Series (includes 4912G) |

| Yes | Yes | No | Catalyst 3750 Metro Series |

| Yes | Yes | No | Catalyst 3750 / 3750E /3750X Series |

| Yes | Yes | No | Catalyst 3560 / 3560E/ 3650X Series |

| Yes | Yes | No | Catalyst 3550 Series |

| Yes | No | No | Catalyst 3500 XL Series |

| Yes | Yes | No | Catalyst 2970 Series |

| Yes | Yes | No | Catalyst 2960 Series |

| Yes | Yes | No | Catalyst 2955 Series |

| Yes | Yes | No | Catalyst 2950 Series |

| Yes | No | No | Catalyst 2940 Series |

| No | No | No | Catalyst 2948G-L3 |

| Yes | Yes | No | Catalyst 2948G-L2, 2948G-GE-TX, 2980G-A |

| Yes | No | No | Catalyst 2900XL Series |

| Yes | No | No | Catalyst 1900 Series |

پیاده سازی SPAN در سیسکو

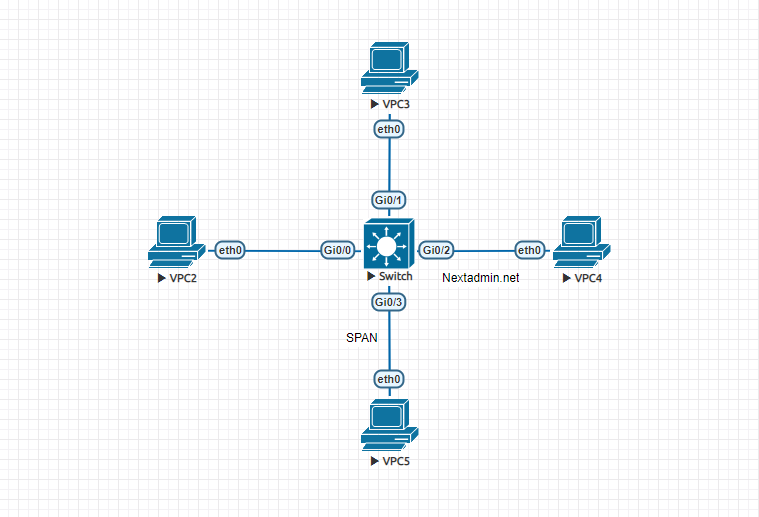

شبکه زیر را درنظر بگیرید PC2 و PC3 و PC4 قزار است هر نوع ترافیکی که ارسال و دریافت می کنند یک نسخه کپی هم به PC5 ارسال شود. پس ما باید اینترفیس گیگ 0/3 را به عنوان SPAN معرفی کنیم.

دستور زیر را برای مشخص کردن منابع مشخص می کنیم:

Switch(config)# monitor session 1 source interface fastEthernet0/0 – 2 both

نکته: برای ارسال ترافیک ارسال و دریافت both و برای ترافیک ارسال tx و ترافیک دریافت rx را وارد می کنیم، در صورتی که چیزی وارد نکنیم به صورت خودکار both فعال می شود.

و حالا برای این که یک نسخه از ترافیک به PC5 ارسال شود دستور زیر را وارد می کنیم:

Switch(config)# monitor session 1 destination interface gigabitethernet0/3