آموزش تنظیمات SSL-VPN روی فایروال FortiGate

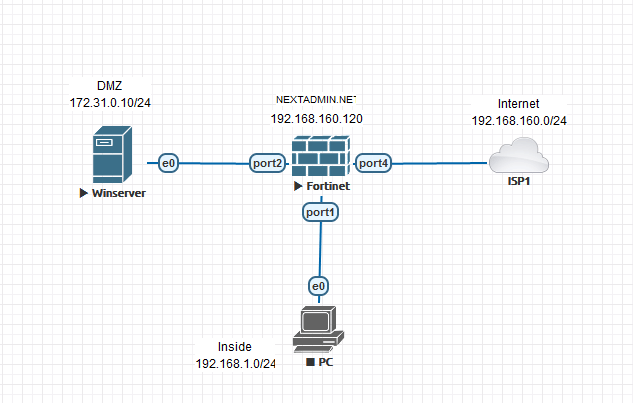

FortiGate SSL-VPN | در این آموزش میخواهیم یکی از پر استفاده ترین ویژگی های فایروال FortiGate به خصوص در دوران دورکاری و کرونا را معرفی کنیم در این پست میخواهیم SSL-VPN روی فایروال FortiGate را با هم انجام بدیم.

FortiGate در حالت کلی دو نوع VPN دارد که SSL-VPN و IPsec VPN می باشد، خود SSL-VPN نیز دحالت دارد:

- Tunnel Mode: در این حالت شما از نرم افزار FortiClient برای اتصال باید استفاده کنید و این روش کل سیستم شما را از Tunnel عبور می دهد.

- Web Mode: در این حالت شما نیازی به نصب نرم افزار خاصی ندارید و با لاگین از طریق وب قابل استفاده می باشد، این حالت فقط مرورگر شما را از Tunnel عبور می دهد.

قبل از هرچیز پشنهاد میکنم آموزش های قبلی ما فایروال FortiGate را هم دنبال کنید چون همه آموزش ها در ادامه هم هستن.

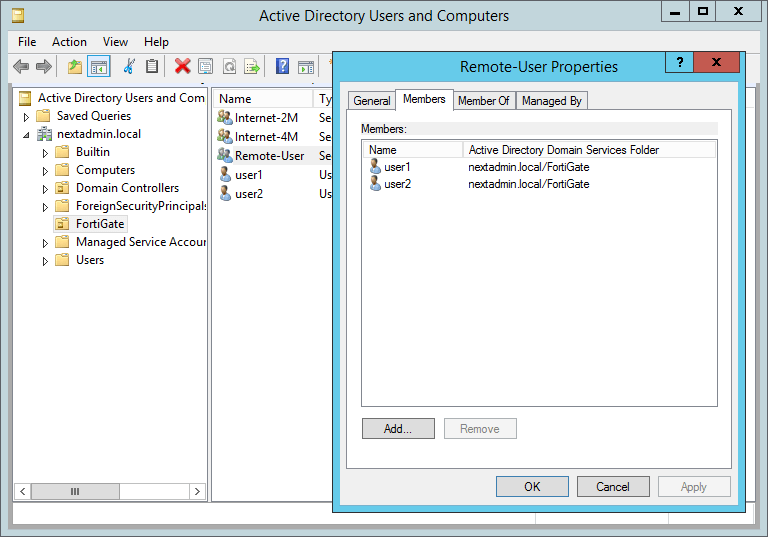

ما میخواهیم یک گروه در اکتیودایرکتوری به اسم Remote-User ایجاد بکنیم تا هر کاربری که عضو این گروه بود بتونه از SSL-VPN استفاده کنه، برای این کار وارد اکتیو خود شده و یک گروه به همین اسم یا هر اسمی که مورد نظر شما هست را ایجاد کنید و کاربر هایی که میخواهید دسترسی داشته باشن Member آن کنید.

آموزش SSL-VPN روی فایروال فورتی گیت

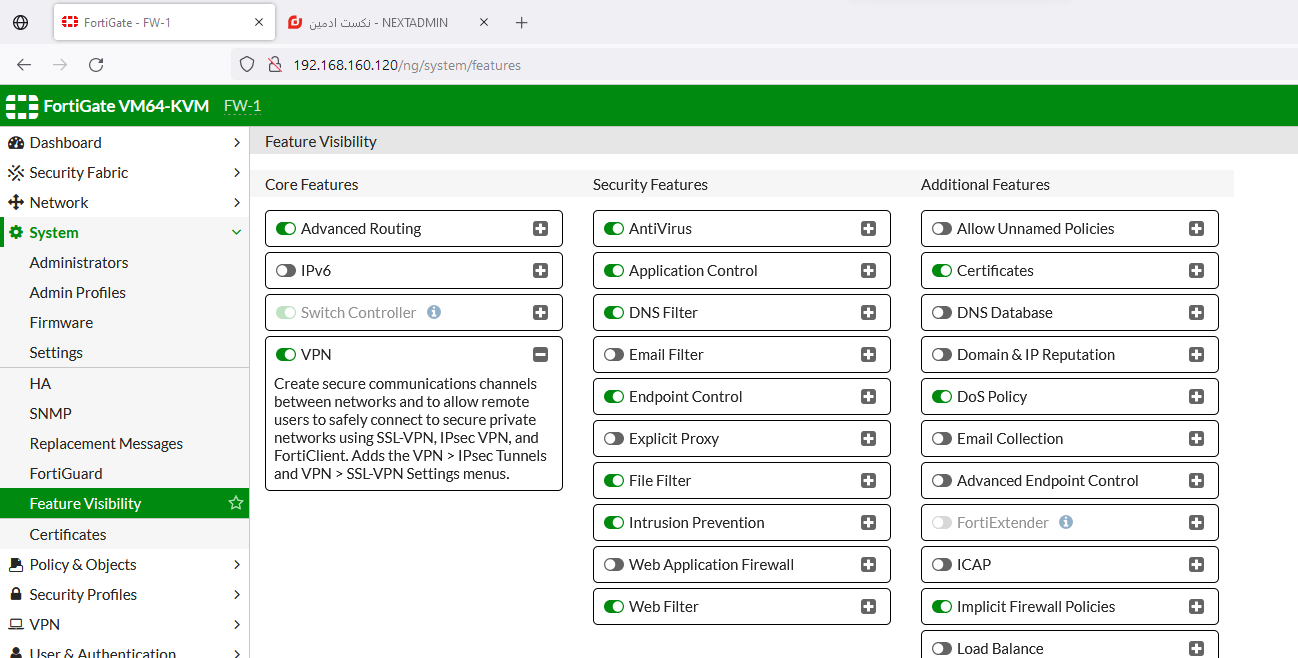

حالا میریم که تنظیمات را روی FortiGate خود انجام دهیم، در صورتی که از تو پنل خودتون VPN را ندارید با استفاده از Feature Visibility می توانید آن را فعال کنید.

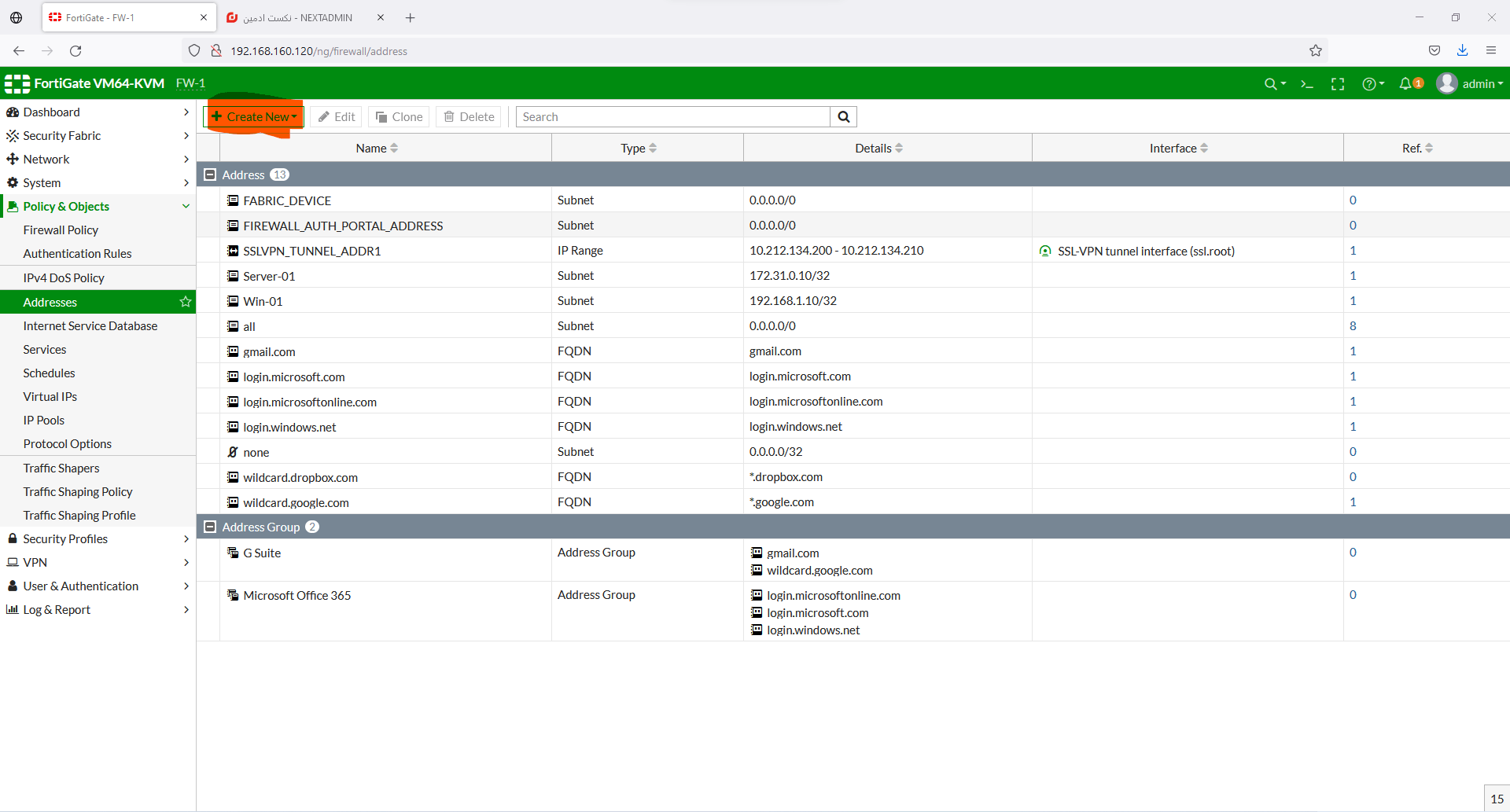

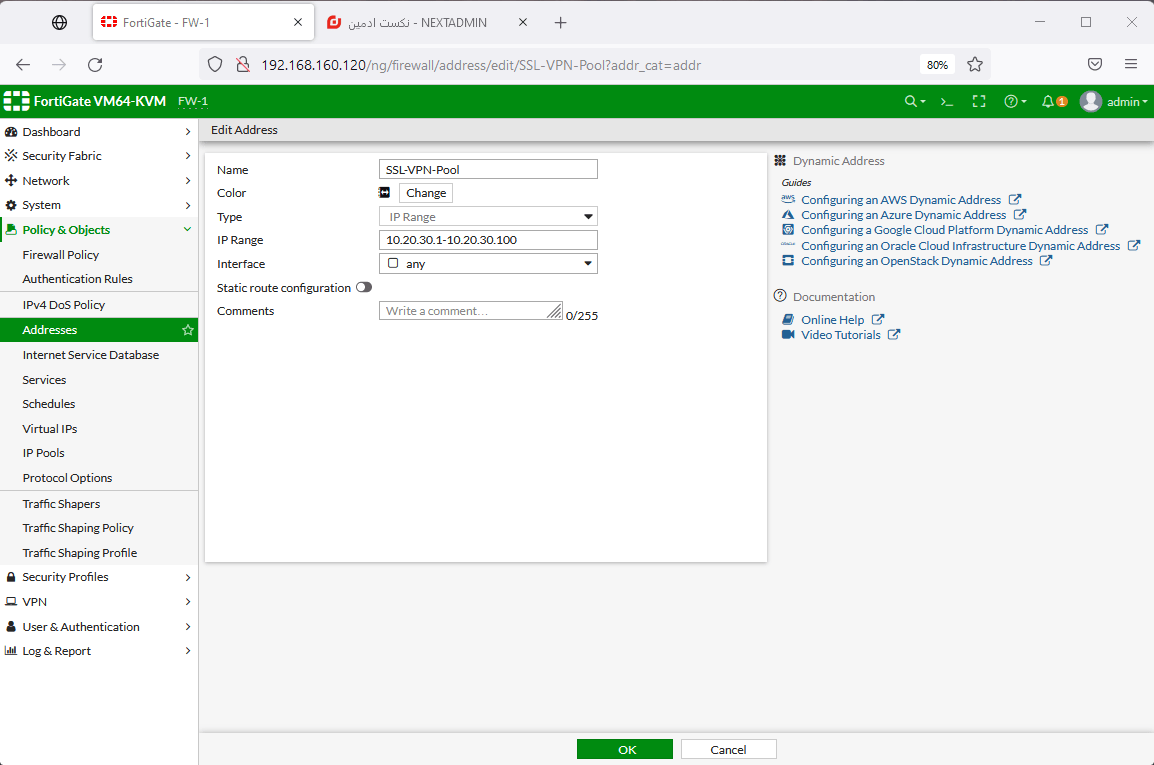

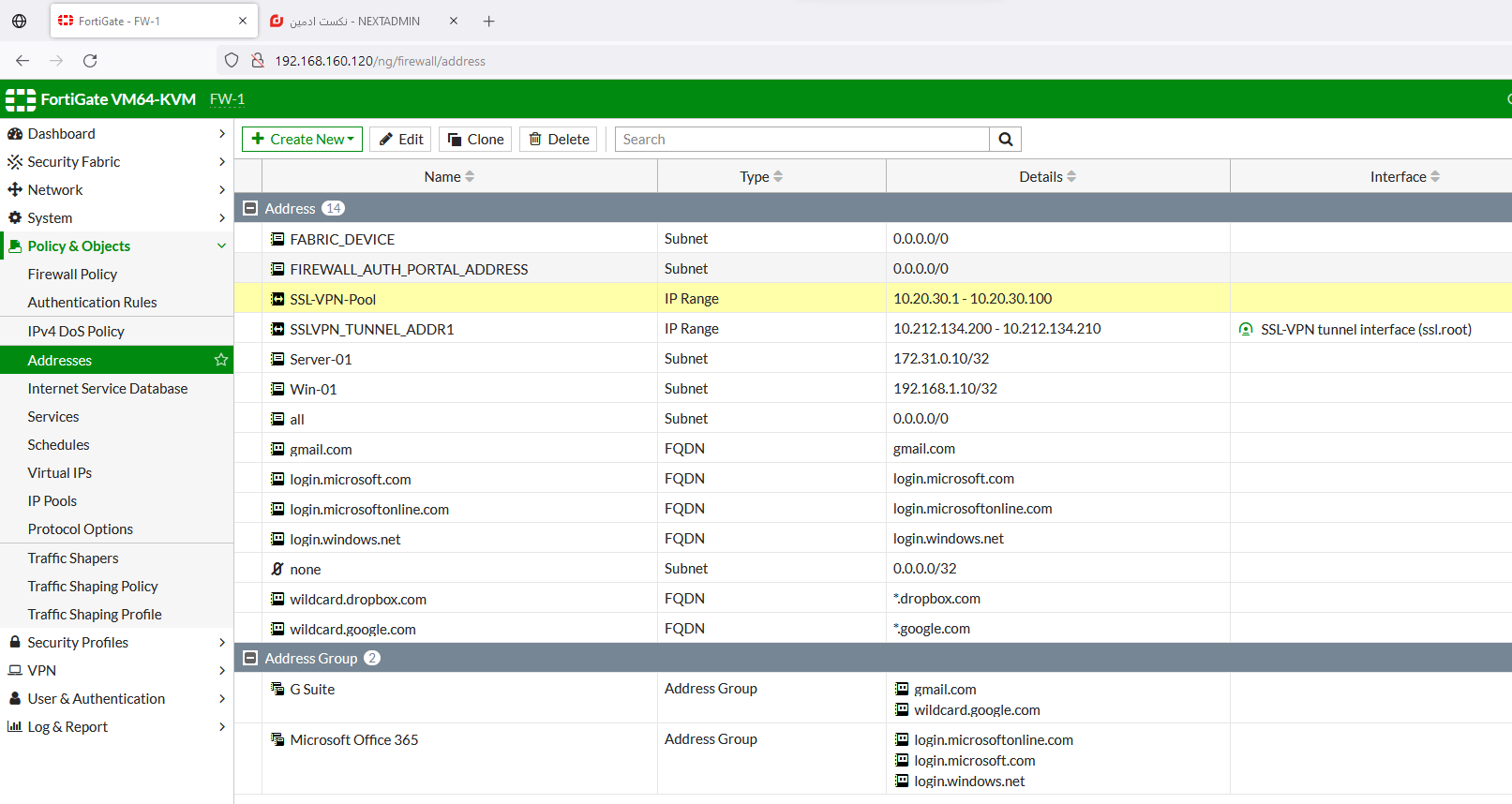

حالا از طریق Policy & Objects > Addresses را انتخاب و روی New کلیک میکنیم تا یک Pool برای IP وی پی ان خودمان بسازیم.

حالا یک نام و یک رنج IP مشخص می کنیم تا زمانی که کاربر به VPN متصل شد این IP را دریافت بکند، ما در این جا 10.20.30.1 تا 10.20.30.100 را وارد کردیم.

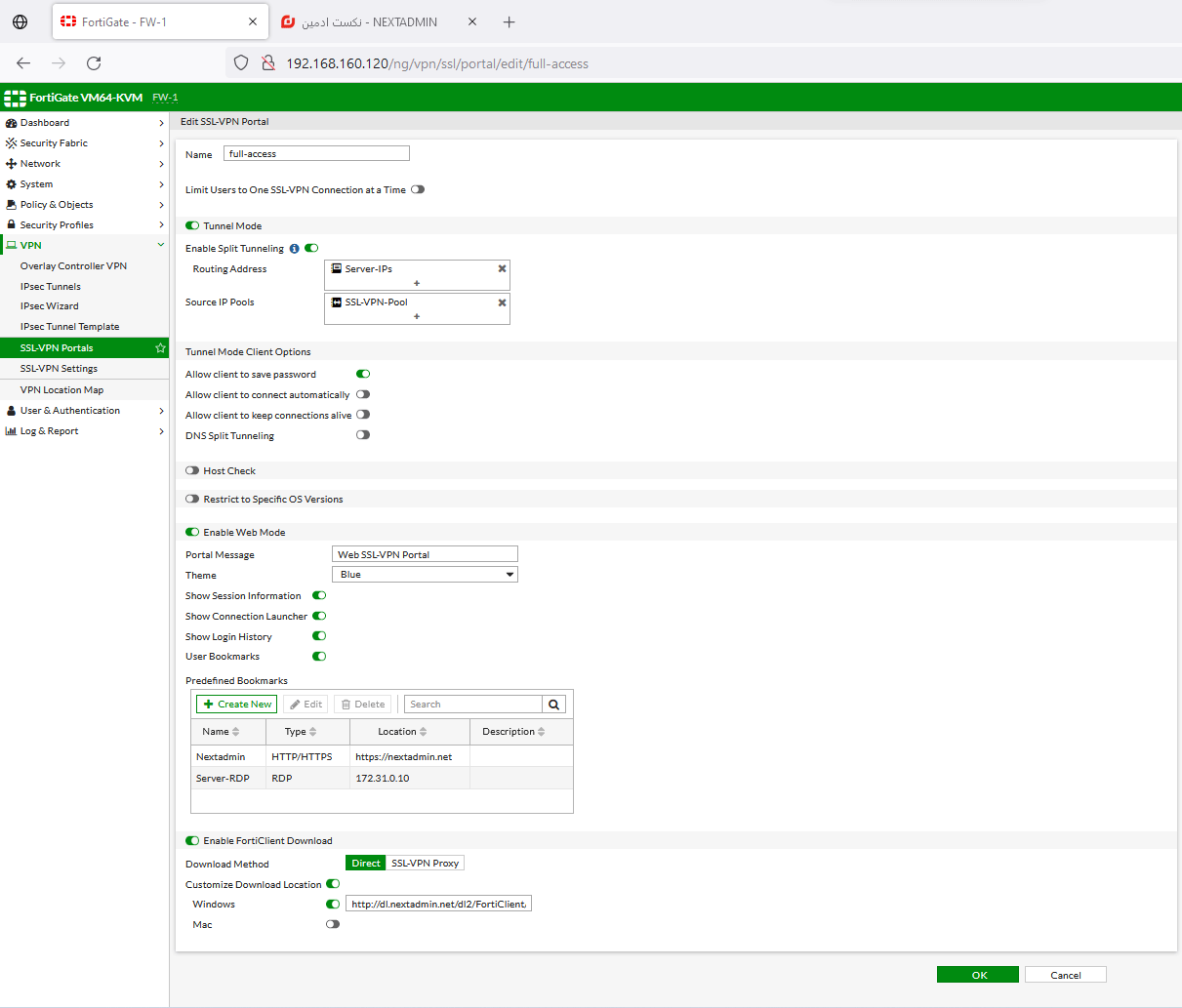

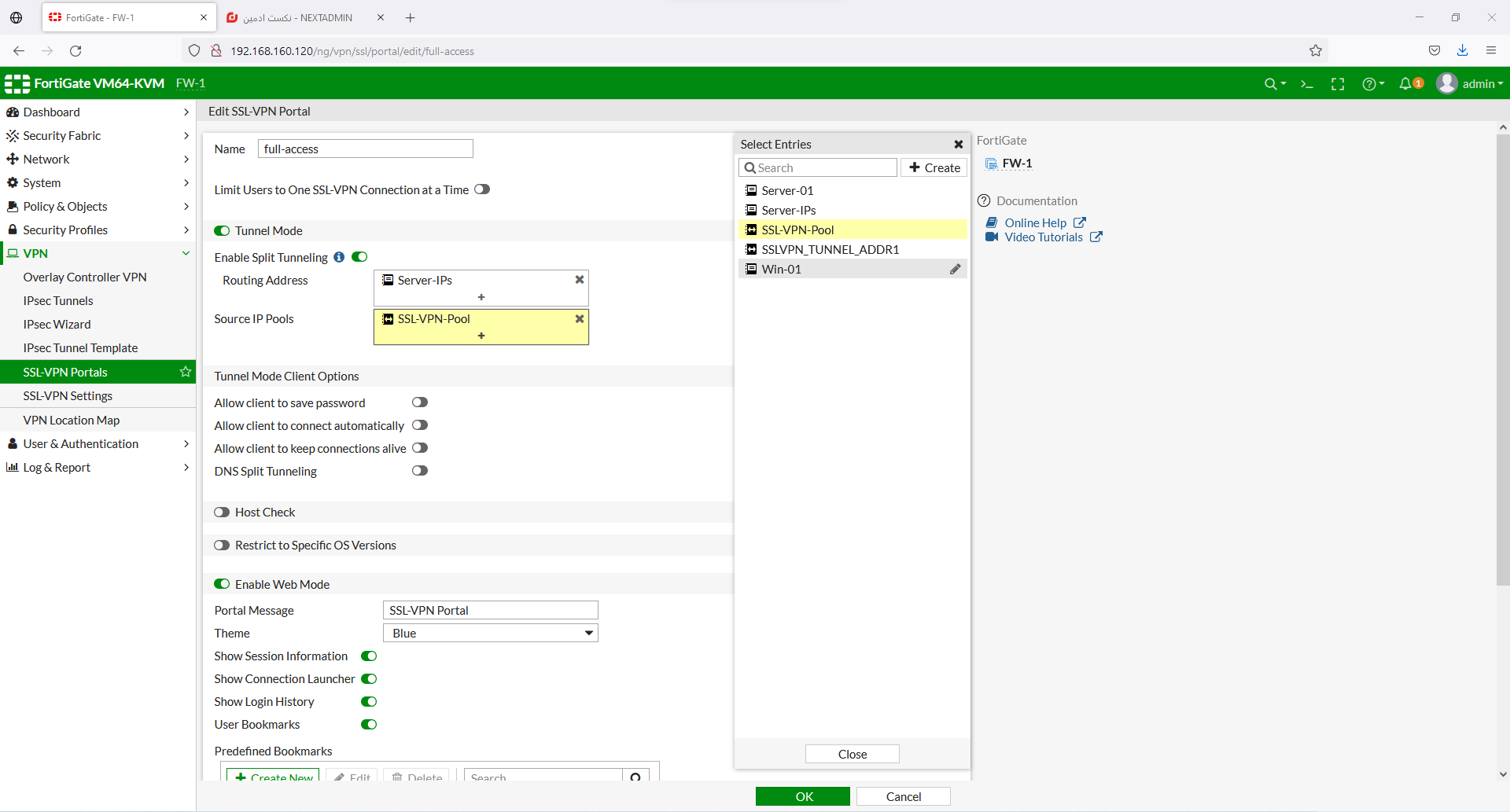

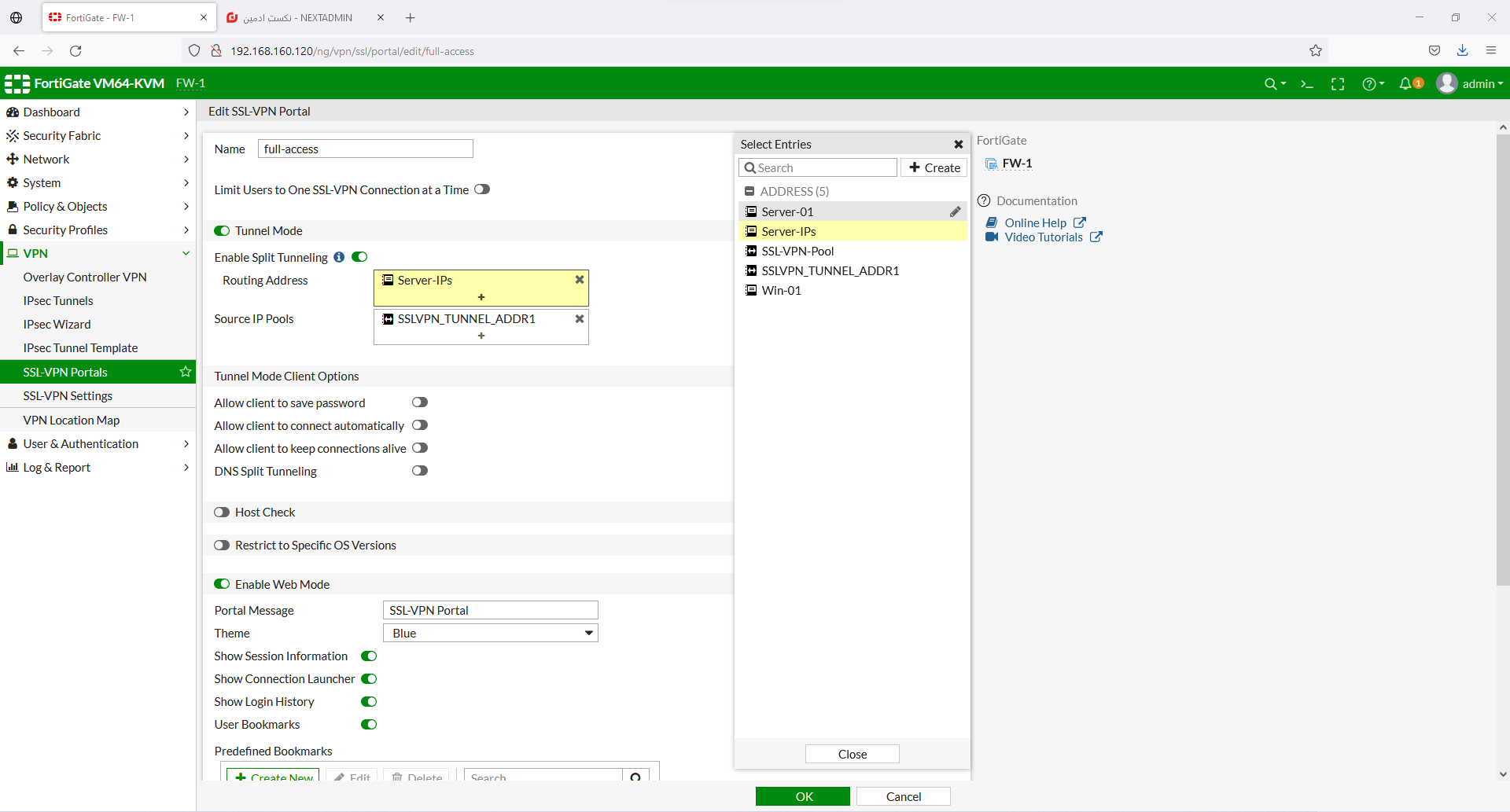

به کمک Enable Split Tunneling شما میتوانید کاری کنید که فقط ترافیک بر روی لیست آدرس هایی که شما در قسمت Routing Address وارد می کنید عبور کند، بهتر است از این ویژگی استفاده کنید، ما نیز رنج IP های سرور های خودمون رو به اسم Server-IPs وارد کردیم.

در مرحله بعد در قسمت Source IP Pools نیز باید Pool آدرس هایی که ساخته بودیم را انتخاب کنیم تا کاربر ها با این آدرس ها وارد شبکه بشن.

همچنین در Tunnel Mode Client Options و موارد پایین تر شما امکانات زیر را دارید:

- Allow client to save password: اجاره میدید کاربر پسوردش را ذخیره کند

- Allow client to connect automatically: این اجازه را میدید که کاربر به صورت خودکار وصل شود

- Allow client to keep connections alive: با روشن شدن این مورد در صورت بیکار بودن سیستم کاربر ارتباط قطع نمی شود.

- DNS Split Tunneling: میتوانید مشخص کنید چه آدرس با چه DNS هایی resolv شود.

- Host Check: با این قابلیت می توانید آنتی ویروس و فایروال را بر روی ارتباط کاربر چک و فعال کنید.

- Restrict to Specific OS Versions: این قابلیت را دارد تا در صورتی که کاربر از OS خاصی که شما تعیین کردید استفاده می کرد اجازه وصل شدن داشته باشد (برای مثال فقط با ویندوز 10 اجازه استفاده داشته باشد).

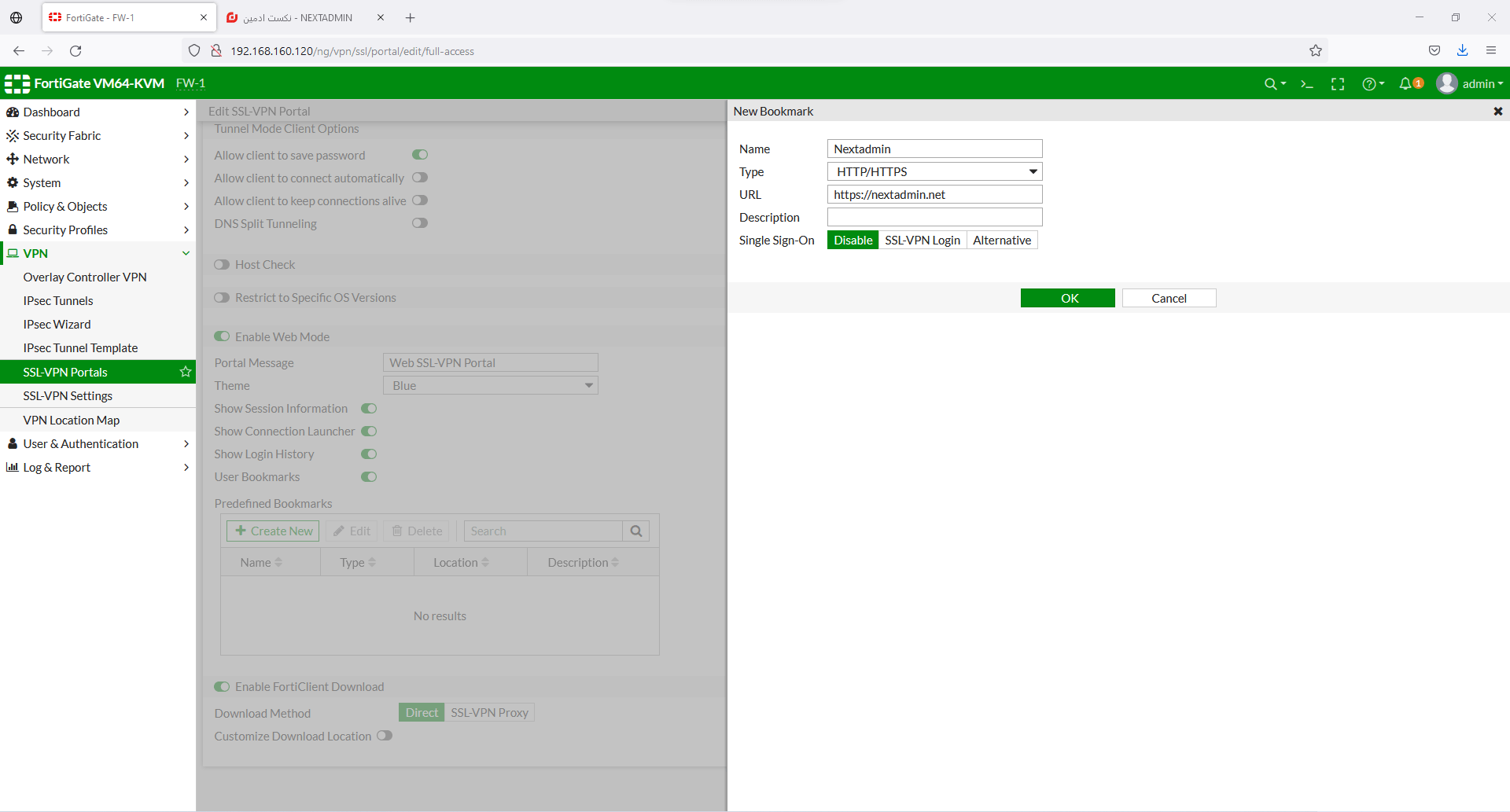

- Enable Web Mode: شما میتوانید Web Mode را فعال کرده و یک پروتال به همراه یکسری لینک به عنوان Bookmarks مشخص کنید تا کاربر امکان دسترسی سریع تر به آن را داشته باشد. ( این ویژگی در نسخه های سخت افزاری و یا دارای لایسنس قابل استفاده هستش و ما داخل ماشین مجازی خودمون نمیتونیم تست کنیم)

- Enable FortiClient Download: با این ویژگی میتوانید در پروتالی که لینک دانلود قرار بدید و لینک دانلود FortiClient را برای کاربر خود قرار بدید.

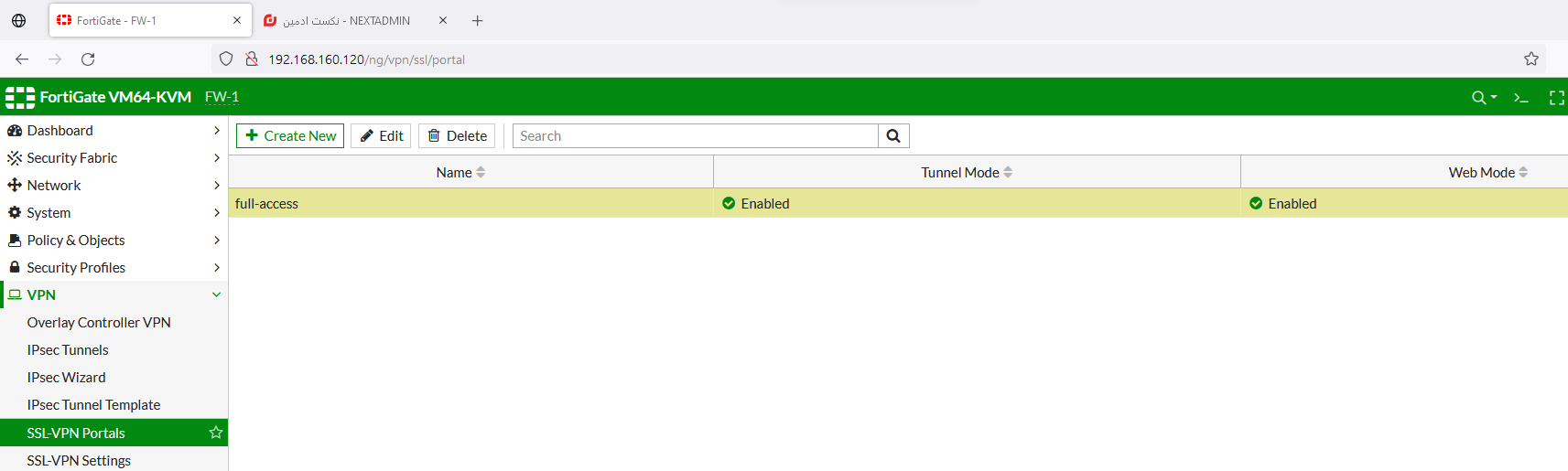

خوب حالا پورتال Full Access شما اماده استفاده است.

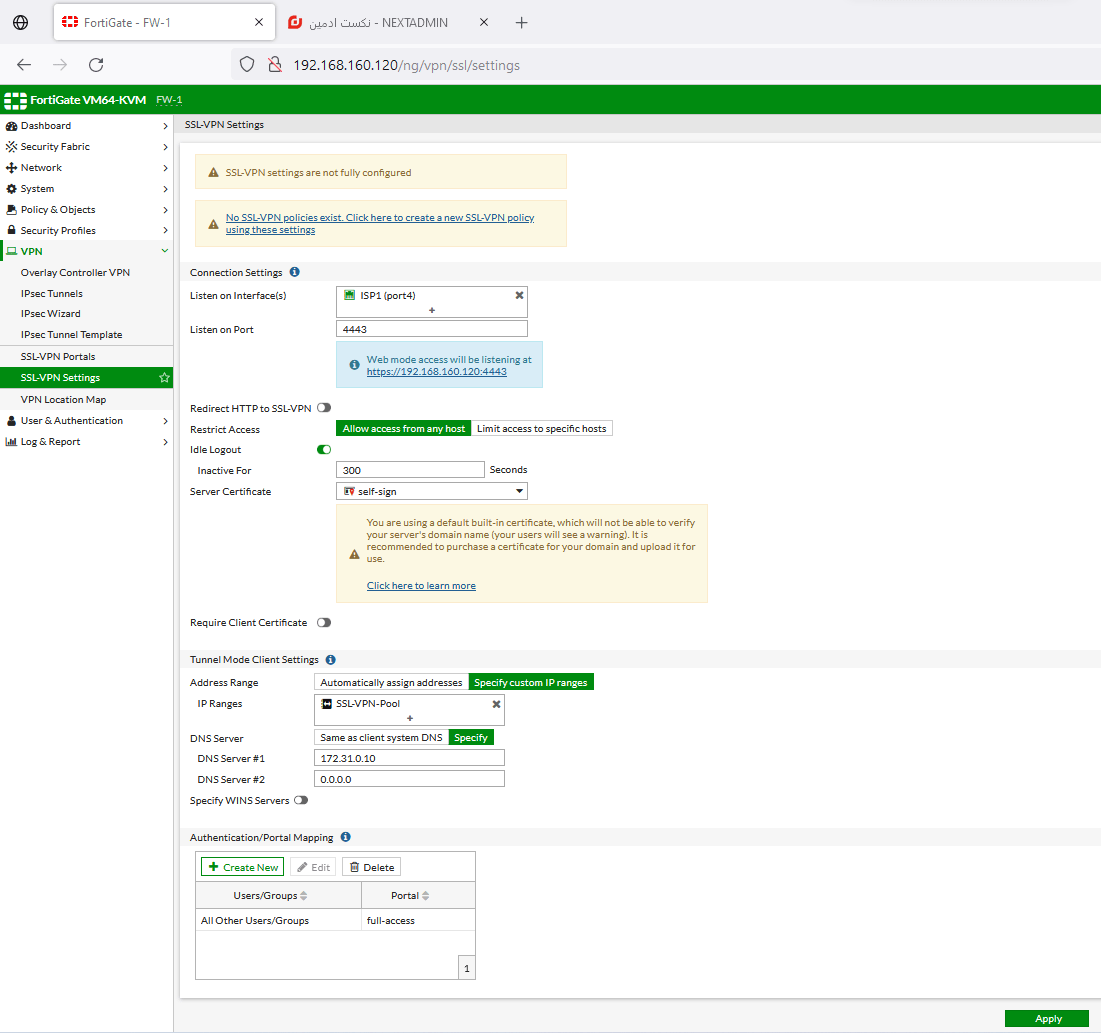

حالا ما میخواهیم خود SSL VPN را فعال کنیم برای این کار باید وارد VPN > SSL-VPN Settings شده و تنظیمات را بر اساس موارد زیر انجام بدیم.

Listen on Interface(s): در اینجا اینترفیس ورودی خودمان یا همان اینترنت را معرفی می کنیم.

Listen on Port: نیز پورت مورد نظر خود را وارد میکنیم، پیشنهاد می شود از پورت دیفالت استفاده نکنید.

Restrict Access: از این قسمت میتونید محدود کنید فقط از آدرس های خاص یا همه آدرس ها اجازه دسترسی به VPN وجود داشته باشد.

Idle Logout: این ویژگی نیز امکان می دهد در صورت بیکار بودن سیستم کاربر بعد تعداد ثانیه ای که مشخص کردید کانکشن کاربر نیز قطع شود.

Require Client Certificate: در صورت نیاز به امنیت بیشتر میتوانید از کاربر نیز یک Certificate دریافت کنید.

DNS Server: در صورتی که DNS Server داخلی دارید و نیاز هست کاربر به آن دسترسی داشته باشد می توانید در این قسمت آدرس DNS Server خود را وارد کنید.

Authentication/Portal Mapping: در این قسمت نیز می توانید چندین گروه با چندین پرتال متفاوت داشته باشید.

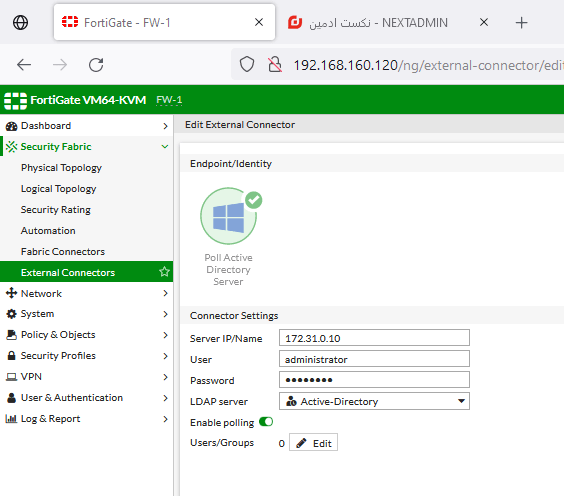

حالا برای این که بتونیم از یوزر ها و گروه های اکتیودایرکتوری برای اتصال خودمان استفاده کنیم باید ارتباط را با اکتیو از قسمت external connector فعال کنیم، در اینجا آدرس سرور و یوزر و پسورد ادمین سرور و همچنین اطلاعات LDAP خودمان که در پست های قبلی (اینجا و اینجا) فعال کردیم را انتخاب و ذخیره می کنیم.

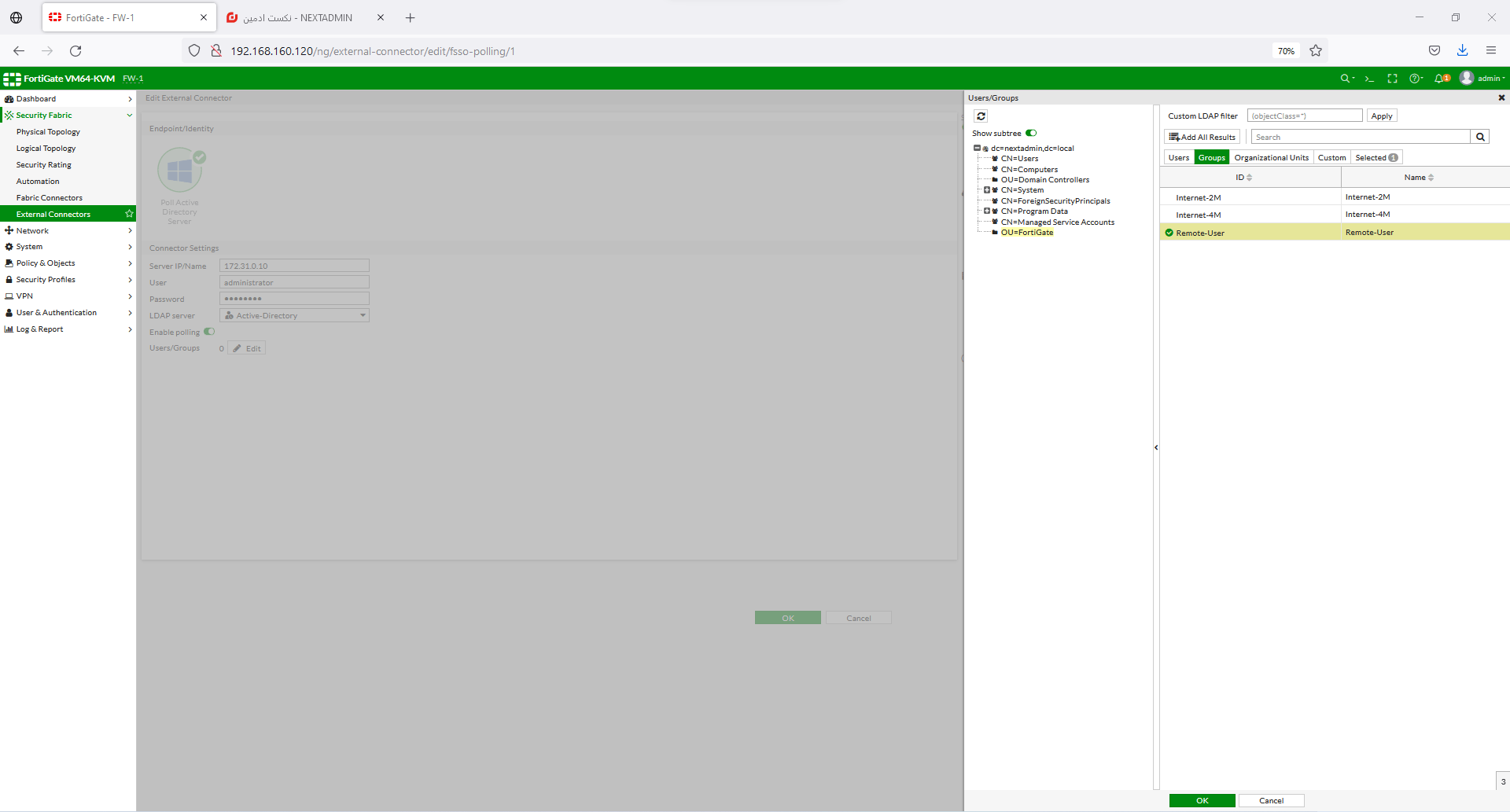

گروه Remote که در اکتیو در اول این آموزش ساختیم را انتخاب می کنیم.

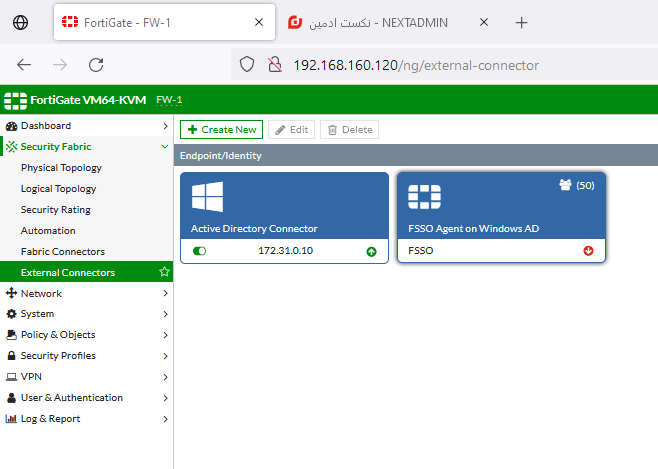

حال می بینیم که ارتباط با اکتیودایرکتوری ما نیز به درستی فعال می باشد.

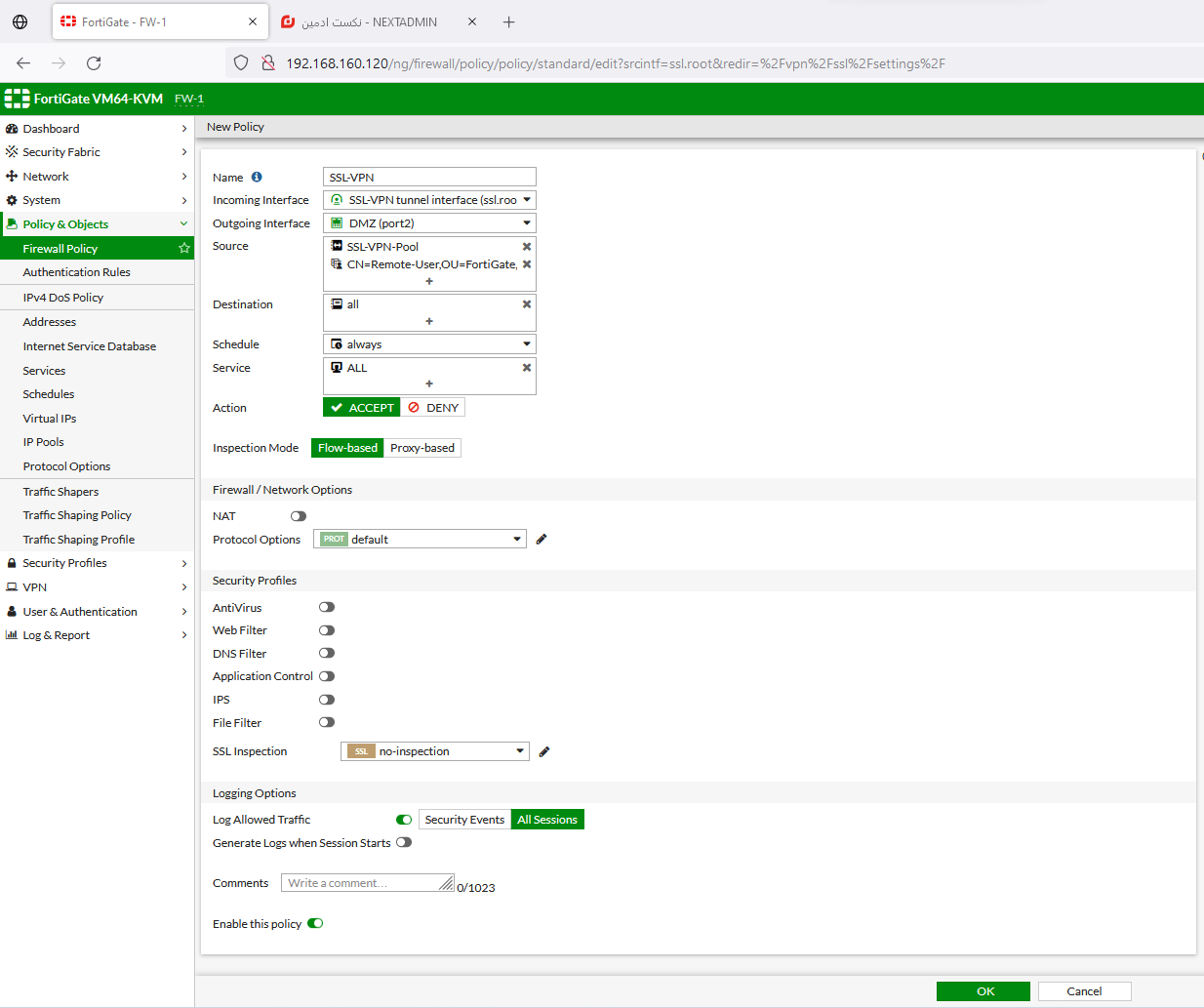

حالا بعد از همه این تنظیمات لازم هست که پالیسی خود را هم برای SSL VPN بسازید، اطلاعات را مانند زیر وارد می کنیم.

- Outgoing Interface: در اینجا نیز مشخص می کنیم کاربر ها قرار به DMZ یا همون سرور های ما دسترسی داشته باشند.

- Source: در این قسمت باید هم لیست ادرس های IP کاربران یا همان SSL-VPN-Pool که ساختیم را وارد می کنیم و هم مشخص می کنیم کاربر باید عضو گروه Remote-User نیز باشد تا اجازه دسترسی داشته باشد.

حالا فقط کافیه کلاینت های شما نرم افزار FortiClient را نصب کنند و اطلاعات سرور را مانند زیر وارد کنند:

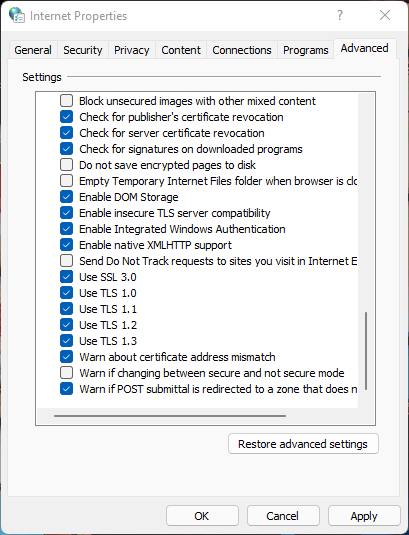

پیشنهاد می شود برای این که مشکلی پیش نیاد از Internet Options تب Advaced تمام تیک های SSL و TLS را فعال کنید.