تجزیه و تحلیل Local Traffic Manager (LTM) در F5

Local Traffic Manager (LTM) | در دنیای امروز، شبکههای کامپیوتری و ارتباطات بسیار پیچیده شدهاند و سازمانها به دنبال راهحلهایی هستند تا بتوانند ترافیک شبکه را به بهترین شکل مدیریت کرده و امنیت اطلاعات خود را حفظ کنند. F5 Networks با محصولات متنوع خود، از جمله Local Traffic Manager (LTM)، به سازمانها این امکان را میدهد تا ترافیک شبکه را مدیریت کرده و بهبود عملکرد سیستمهای خود را تجربه کنند. در این مقاله، به بررسی و تجزیه و تحلیل نصبهای مختلف LTM در F5 میپردازیم.

در پست قبلی “معرفی و کانفیگ اولیه F5 BIG-IP” ، شما با مفاهیم اولیه F5 آشنا شدید، از جمله آنچه F5 است و ماژولهای مختلفی که میتواند نصب شود و وظایف آنها. همچنین دربارهی اینکه چگونه F5 با ایجاد یک سرور مجازی و تمام مؤلفههایی که یک سرور مجازی را تشکیل میدهند، بار ترافیک را توزیع میکند، صحبت شد.

در این پست، قصد دارم در مورد چندین روش دیگر Deployments و نحوه تنظیم ترجمه آدرس منبع صحبت کنم تا مشکلات مسیریابی را در صورت نیاز بهبود دهید.

اما قبل از ورود به روشهای جدید، میخواهم یکبار دیگر جریان شبکه را مرور کنیم تا در ذهن شما جا بیفتد. فکر میکنم این به شما کمک خواهد کرد تا درک بهتری از چگونگی تفاوتهای مسیریابی پیدا کنید.

جریان ترافیک:

- در ابتدا، کلاینت اتصالی به سرور مجازی برقرار میکند.

- اتصال بین کلاینت خارجی و سرور مجازی از طریق پکتهای SYN و سپس SYN-ACK و در نهایت ACK برقرار میشود.

- پس از آن، اتصال به هر سرور پشتیبانی که F5 ترافیک را به آن منتقل میکند، ایجاد میشود.

- از منظر گلوبال لول ۴، ترافیک منبع به نظر میآید که از سمت کلاینت میآید، اما در واقع از F5 BIG-IP است.

- آدرس IP منبع در اینجا تغییر نکرده است.

- پس از آن، تبادل پکتهای SYN، SYN-ACK و ACK برای اتصال با سرور پشتیبان صورت میگیرد.

- هر زمان که کلاینت یک پکت به سرور مجازی ارسال میکند، F5 آن را به سرور پشتیبان منتقل میکند.

- در پکتهای HTTP GET ابتدا از کلاینت به F5، سپس از F5 به سرور پشتیبان منتقل میشود.

- گلوبال لول ۴ پس از دریافت درخواست، با اطلاعات خود به نظر میآید کلاینت باشد، که F5 سپس به کلاینت واقعی ارسال میکند.

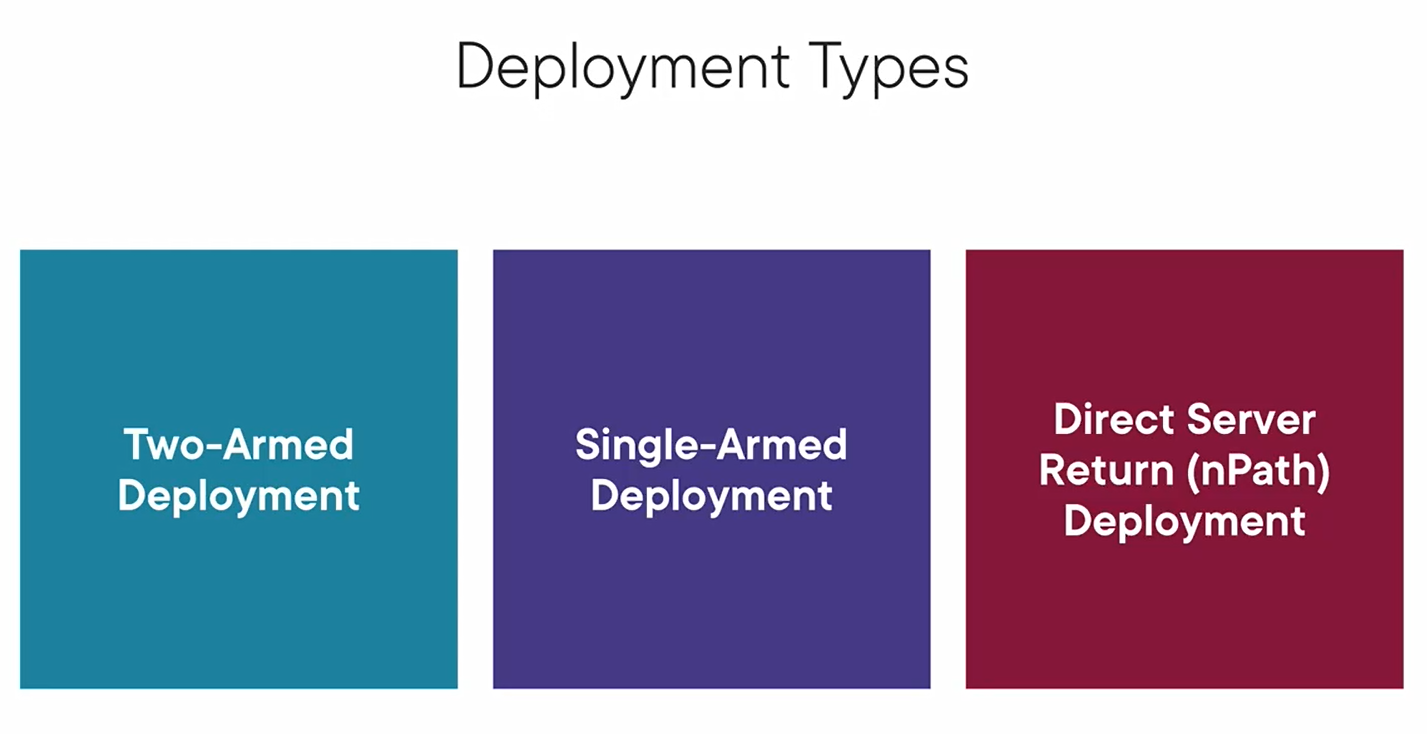

Deployment Types

هنگامی که به پیادهسازی F5 BIG-IP فکر میکنیم، نوع نصبی که انتخاب میشود میتواند تأثیر زیادی بر عملکرد و امکانات شبکه داشته باشد. در این قسمت، با سه نوع اصلی نصب به نامهای “Two-Armed Deployment“، “Single-Armed Deployment” و “Direct Server Return (nPath) Deployment” آشنا میشویم و به تفکیک کاربردها و ویژگیهای هرکدام خواهیم پرداخت.

Two-Armed Deployment

در این نوع نصب، دو رابط شبکه (interface) برای F5 BIG-IP استفاده میشود. یک رابط (interface) به عنوان رابط خارجی (external) برای اتصال به شبکه بیرونی استفاده میشود و دیگری به عنوان رابط داخلی (internal) برای ارتباط با سرورهای پشتیبان میباشد. این نوع نصب معمولاً برای توزیع بار (Load Balancing) استفاده میشود. با استفاده از رابط داخلی، F5 میتواند به طور مستقیم با سرورهای پشتیبان در ارتباط باشد و ترافیک را بین آنها توزیع کند.

- این نوع نصب دارای هر دو واسط داخلی و خارجی است.

- کلاینتها به سرور مجازی (VS) از طریق واسط خارجی متصل میشوند.

- سرورها از طریق واسط داخلی به دستگاه متصل هستند.

- شبکه را به طور منطقی تقسیم میکند.

Single-Armed Deployment

در این حالت، فقط یک رابط برای F5 BIG-IP استفاده میشود. این رابط به عنوان رابط ترکیبی (combined) عمل میکند و هم وظیفه ارتباط با شبکه بیرونی و هم با سرورهای پشتیبان را بر عهده دارد. این نوع نصب معمولاً برای اموری مانند ترافیک شبکههای کوچک و سادهتر استفاده میشود.

- این نوع نصب دارای یک واسط در شبکه داخلی است.

- کلاینتها به سرور مجازی (VS) از طریق واسط داخلی متصل میشوند.

- سرورها از طریق واسط داخلی به دستگاه متصل هستند.

- نیازی به بازطراحی شبکه نیست.

- نیاز به SNAT (NAT امن یا NAT منبع) دارد.

- بدون NAT، ترافیک بازگشتی ممکن است از F5 عبور کند.

Direct Server Return (nPath) Deployment:

نوع پیادهسازی nPath یا همان Direct Server Return (DSR)، معمولاً برای بهینهسازی ترافیک خروجی از F5 BIG-IP به سرورهای پشتیبان بهکار میرود. در اینجا، F5 تنها برای ترافیک ورودی و متناظر با آن از سمت سرورها استفاده میشود. ترافیک خروجی مستقیماً به کلاینتها ارسال میشود. این نوع پیادهسازی به ویژه برای برنامههایی که نیاز به پاسخ سریع از سرور دارند، مناسب است.

- ترافیک بازگشتی به صورت مستقیم به کلاینتهای متصل میشود.

- واسط داخلی F5 باید در همان زیرشبکه با سرورهای پشتیبان قرار گیرد.

- تمام سرورهای پشتیبان باید IP یکسانی با سرور مجازی (VS) داشته باشند.

- F5 تغییراتی در هدر L2 ایجاد میکند.

- عالی برای سرویسهایی است که ترافیک درخواست کوچک است اما ترافیک پاسخ بزرگ است (رسانه، ذخیرهسازی).

SNAT Pools: یکی از ویژگیهای مهم در دستگاه F5 به نام SNAT (Secure Network Address Translation) Pools است که به افزایش امنیت در فرآیند ترجمه نشانی IP کمک میکند. در این مدل، یک استخر (Pool) از نشانیهای IP برای ترجمه تعریف میشود که F5 میتواند از آنها برای ایجاد اتصالات استفاده کند. این نشانیها به عنوان SNAT Pool شناخته میشوند. بعد از تعریف SNAT Pool، میتوان آن را به سرور مجازی (Virtual Server) اختصاص داد. در هنگام ایجاد اتصالات، F5 از داخل این استخر یک نشانی IP را انتخاب خواهد کرد. این اقدام باعث بهبود امنیت و توزیع مناسب ترافیک میشود.

Auto-Map: یک ویژگی دیگر که در فرآیند ترجمه نشانی IP در F5 بسیار کارآمد است، Auto-Map است. در این حالت، میتوان تنظیم کرد تا سرور مجازی از این ویژگی استفاده کند. با فعالسازی Auto-Map، F5 به صورت خودکار یک نشانی IP از رابطی که با سرورها ارتباط دارد، انتخاب میکند. این بدان معناست که F5 با هوش مصنوعی و بر اساس نیازهای خود، یک نشانی مناسب از رابط مربوطه را برای ترجمه انتخاب میکند. این روش به سادگی اجازه میدهد تا F5 با انعطاف و کارایی بالا ترافیک را مدیریت کرده و نشانیهای IP را به صورت اتوماتیک اختصاص دهد.