ایجاد تانل IPSec بین Fortigate و Cisco ASA

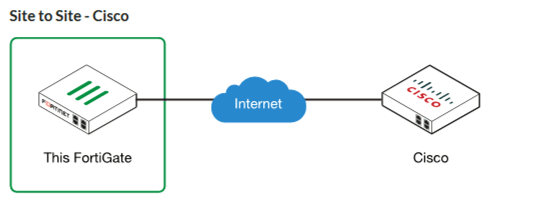

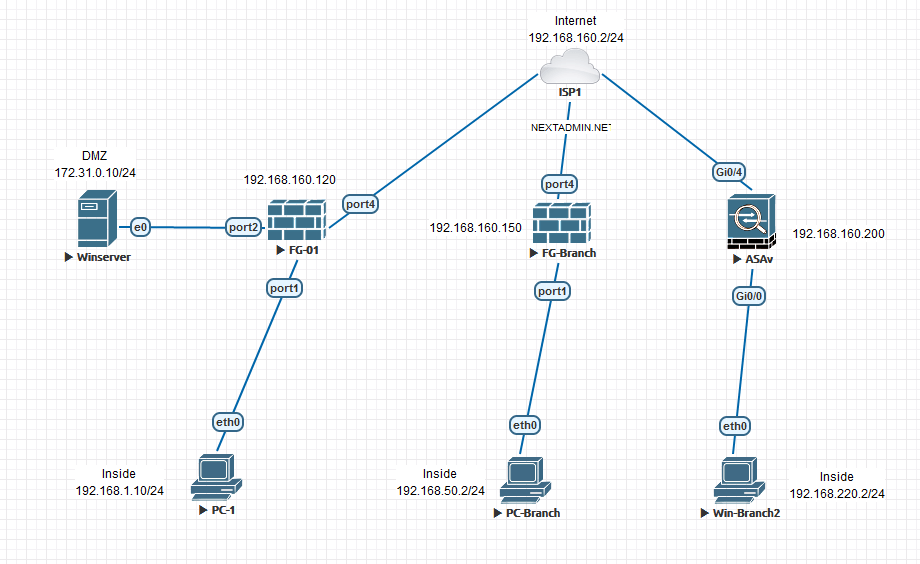

ایجاد تانل IPSec بین Fortigate و Cisco ASA | ما در Site to Site IPSec آموزش تنظیمات تانل IPSec بین دو دستگاه Fortigate را توضیح دادیم ولی در این آموزش میخواهیم یک تانل IPSec بین Fortigate و Cisco ASA بزنیم.

فایروال Cisco ASA چیست؟

سال هاست که سیسکو فایروال اختصاص تولید می کند و در سال های قبل این دستگاه تحت نام PIX روانه بازار می شد. با پیشرفت تکنولوژی سیسکو دستگاه جدیدی را درست کرد که تمام قابلیت های PIX را داشت و علاوه برای آن قابلیت های جدیدی را به آن اضافه کرد و این دستگاه را تحت نام (Adaptive Security Appliance (ASA روانه بازار کرد.

تنظیمات اولیه فایروال Cisco ASA

در ادامه آموزش هایی که در خصوص Fortigate داشتیم حالا سناریو ما مانند شکل بالا می باشد که دوتا فایروال Fortigate داریم و یک فایروال سیسکو، قرار است فایروال سیسکو را به FG-01 که یک فایروال Fortigate می باشد وصل کنیم، پس ما با تنظیمات اولیه فایروال سیسکو ASA شروع میکنیم.

با دستور زیر وضعیت پورت های خودمون رو داخل ASA میتونتیم ببینیم:

ciscoasa> en

ciscoasa# show int ip bri

Interface IP-Address OK? Method Status Protocol

GigabitEthernet0/0 unassigned YES unset administratively down up

GigabitEthernet0/1 unassigned YES unset administratively down up

GigabitEthernet0/2 unassigned YES unset administratively down up

GigabitEthernet0/3 unassigned YES unset administratively down up

GigabitEthernet0/4 unassigned YES unset administratively down up

GigabitEthernet0/5 unassigned YES unset administratively down up

GigabitEthernet0/6 unassigned YES unset administratively down up

Management0/0

با دستور زیر ما وارد اینترفیس gig 0/4 شده و اسم Outside را به آن می دهیم، به صورت پیشفرض Security level 0 برای آن اعمال می شود، و در آخر نیز IP 192.168.160.200 را برای آن قرار داده و حتما پورت را no shutdown می کنیم.

ciscoasa# configure t

ciscoasa(config)# int gigabitEthernet 0/4

ciscoasa(config-if)# nameif Outside

INFO: Security level for "Outside" set to 0 by default.

ciscoasa(config-if)# ip address 192.168.160.200 255.255.255.0

ciscoasa(config-if)# no shutdown

ciscoasa(config-if)# exi

در مرحله بعد اینترفیس بعدی را کانفیگ می کنیم، در اینجا اینترفیس gig 0/0 را انتخاب و اسم آن را Inside قرار می دهیم که به صورت پیشفرض Security level آن 100 انخاب می شود و سپس IP 192.168.220.1 را به آن اختصاص داده و در نهایت حتما آن را no shutdown می کنیم.

ciscoasa(config)# int gigabitEthernet 0/0

ciscoasa(config-if)# nameif Inside

INFO: Security level for "Inside" set to 100 by default.

ciscoasa(config-if)# ip address 192.168.220.1 255.255.255.0

ciscoasa(config-if)# no shutdown

ciscoasa(config-if)# exi

حالا برای این که ارتباط خود را به شبکه اصلی یا اینترنت متصل کنیم باید یک route Outside برای آن به صورت زیر بنویسیم.

ciscoasa(config)# route Outside 0.0.0.0 0.0.0.0 192.168.160.2

در صورتی که روت ما درست باشه باید ping شبکه خود را داشته باشیم.

ciscoasa(config)# ping 192.168.160.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.160.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/6/10 ms

ciscoasa(config)# ping 192.168.160.120

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.160.120, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/4/10 ms

ciscoasa(config)# ping 192.168.160.150

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.160.150, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/6/10 ms

حالا ما با استفاده از http server اجازه استفاده از طریق وب را نیز برای ASA خودمان فعال می کنیم و این اجازه را برای کل شبکه خودمان 0.0.0.0 اعمال کردیم که در محیط های واقعی این کار درست نمی باشد و مشکلات امنیتی دارد.

همچنین یک یوزر با privilege 15 نیز ایجاد می کنیم تا امکان دسترسی به پنل ادمین را داشته باشیم.

ciscoasa(config)# http server enable

ciscoasa(config)# http 0.0.0.0 0.0.0.0 Outside

ciscoasa(config)# username nextadmin password nextadmin privilege 15

ciscoasa(config)# exi

ciscoasa# wr

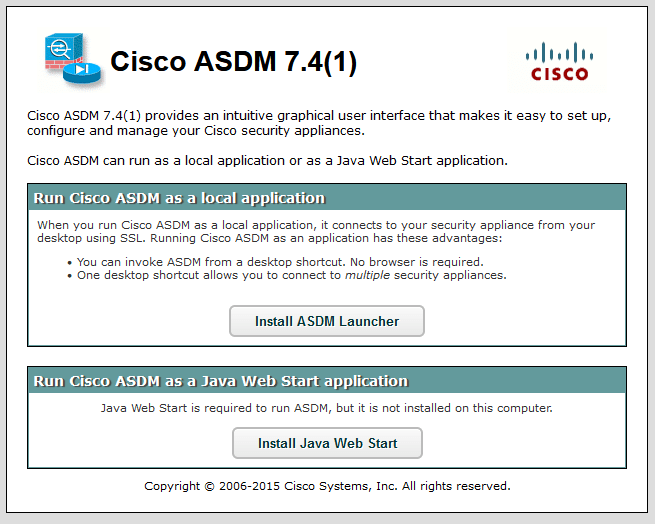

حالا اگه آدرس ASA را در مرورگر خود بزنیم می توانیم Cisco ASDM-IDM Launcher را نیز دانلود کنیم تا از طریق آن به ASA خودمان وارد شویم.

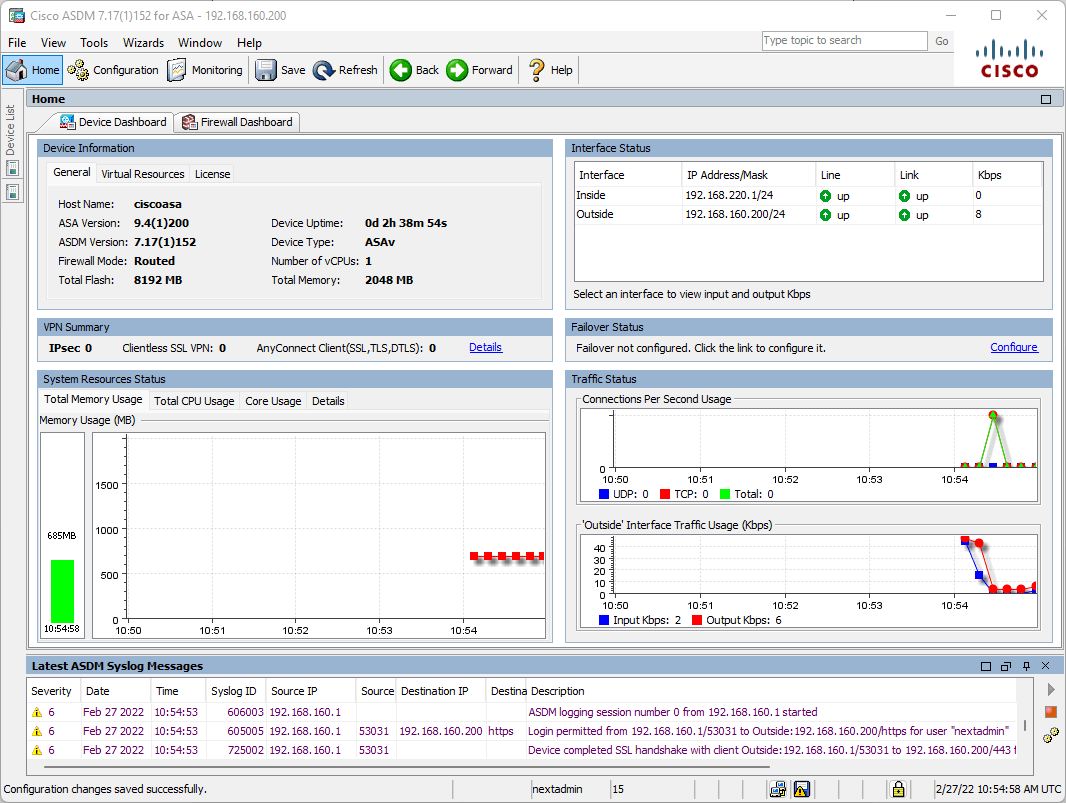

همانطور که در شکل بالا مشخص است Cisco ASDM ما ورژن 7.4 هست که تقریبا قدیمی شده است و ما برای این که بدون مشکل بر روی ویندوز 10 و 11 بتونیم استفاده بکنیم باید آن را به ورژن های جدیدتر بروز کنیم که پایین تر آن را توضیح می دهیم، فقط نکته ای که در استفاده از Cisco ASDM وجود دارد این است که حتما باید Java SE Runtime بر روی سیستم شما نصب باشد.

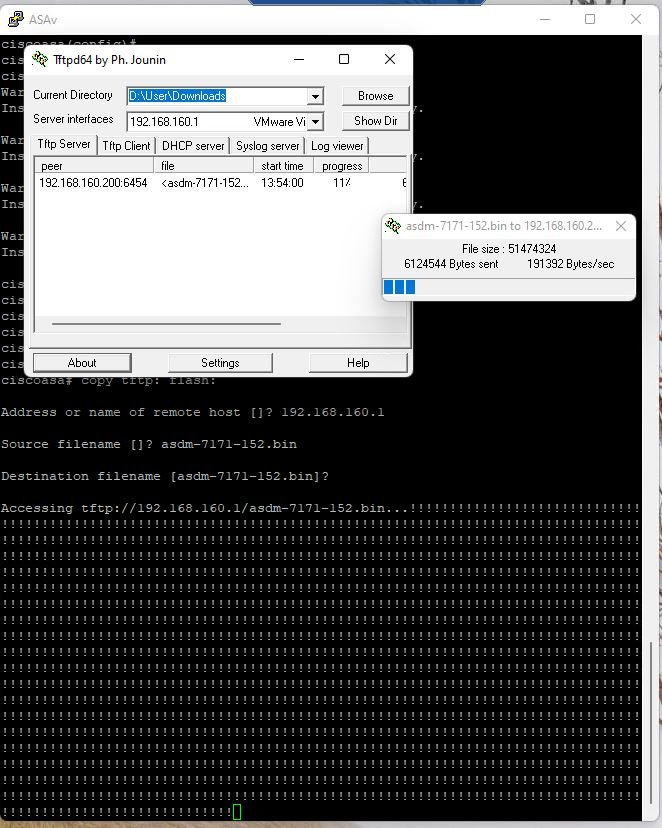

برای این که نسخه ASDM خود را ارتقا بدیم باید به کمک یک Tftp مانند tftpd64 و ایمیج جدید Cisco ASDM که در این لحظه asdm-7171-152.bin آخرین نسخه موجود می باشد.

بعد از این که tftpd64 را نصب کردید و asdm-7171-152.bin را نیز دانلود کردید، حل قرار گیری فایل را برای آن مشخص کنید و سپس به کمک دستور زیر و ای پی سیستمی که فایل آپدیت asdm-7171-152.bin روی آن قرار دارد و اسم دقیق فایل عملیات انتقال را بر روی ASA انجام بدید.

ciscoasa# copy tftp: flash:

Address or name of remote host []? 192.168.160.1

Source filename []? asdm-7171-152.bin

Destination filename [asdm-7171-152.bin]?

در آخر نیز باید ایمیج asdm-7171-152.bin را به ASA معرفی کنیم.

ciscoasa# conf t

ciscoasa(config)# asdm image flash:/asdm-7171-152.bin

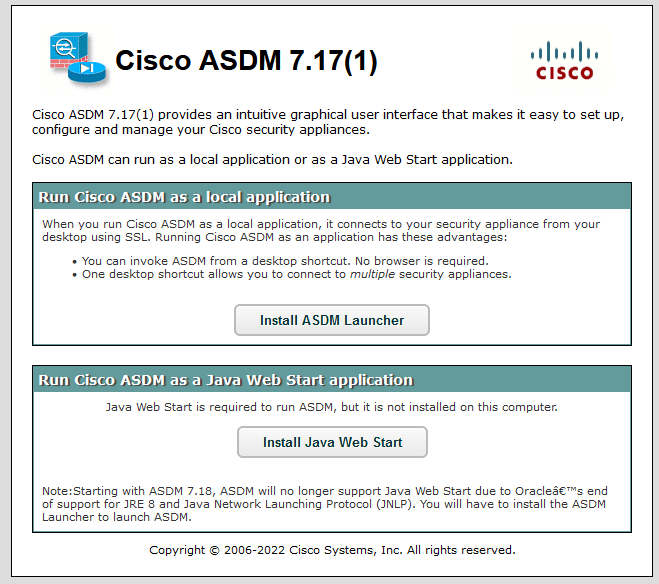

حالا اگه دوباره وارد IP ASA خودمان شویم میبینیم ورژن ASDM به شماره 7.17 تغییر کرده است.

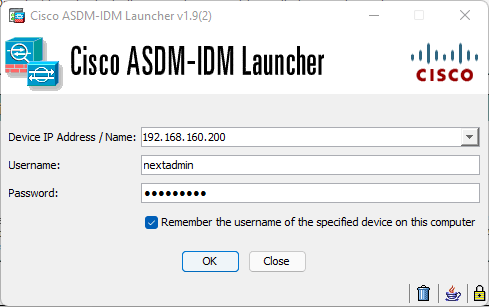

حالا فایل Cisco ASDM Launcher را دانلود کنید و مشخصات آن را وارد کنید.

ایجاد تانل IPSec بین FortiGate و Cisco ASA

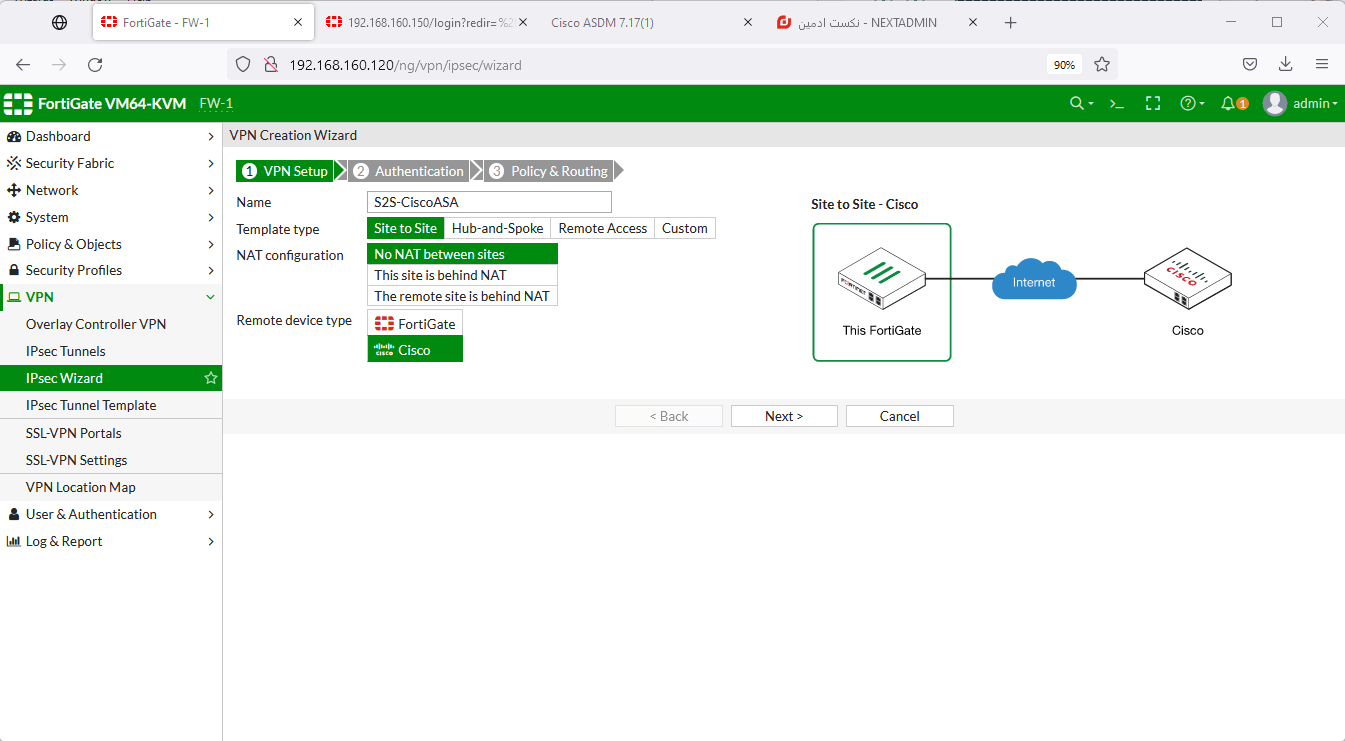

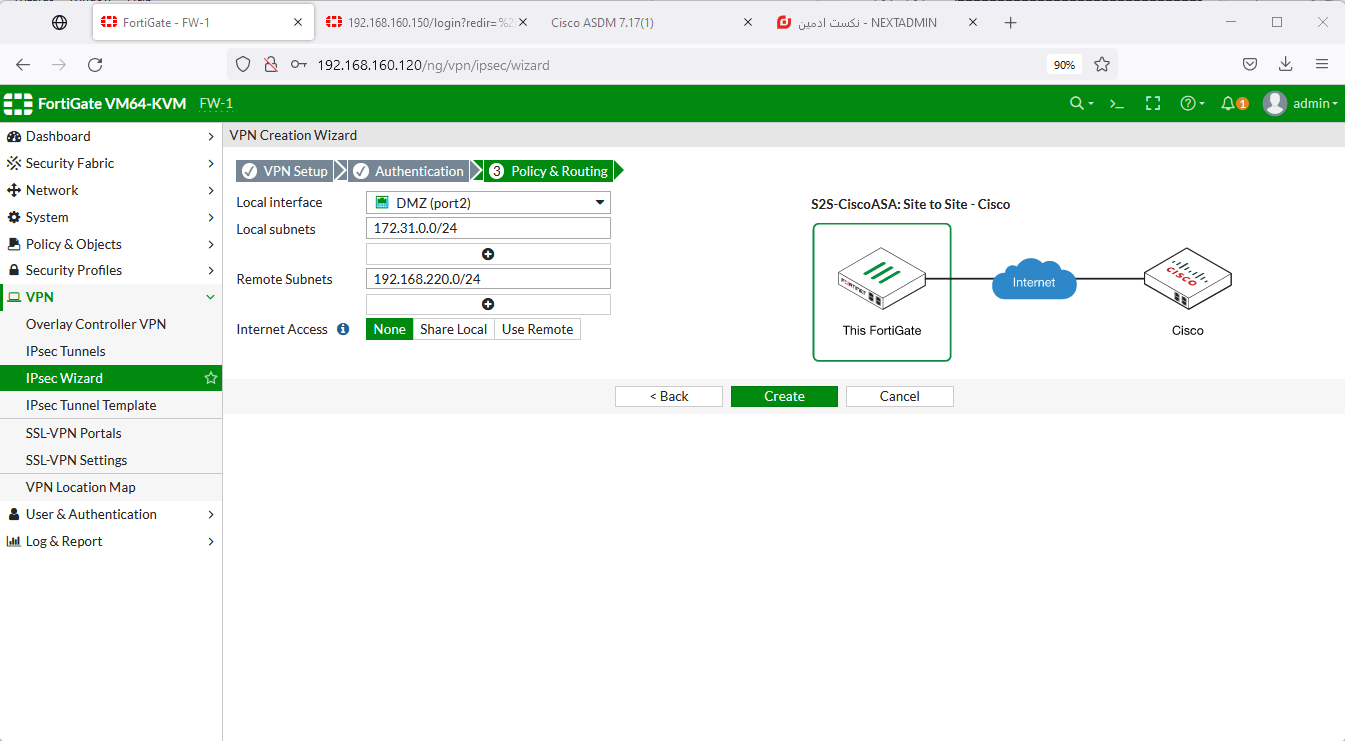

وارد فورتی خود شده و سپس وارد IPsec Wizard شوید، یک Name وارد کنید و از قسمت Type نیز Site to Site را انتخاب کنید، در این سناریو نیازی به NAT وجود ندارد، در قسمت Remote Type نیز باید Cisco را انتخای کنیم.

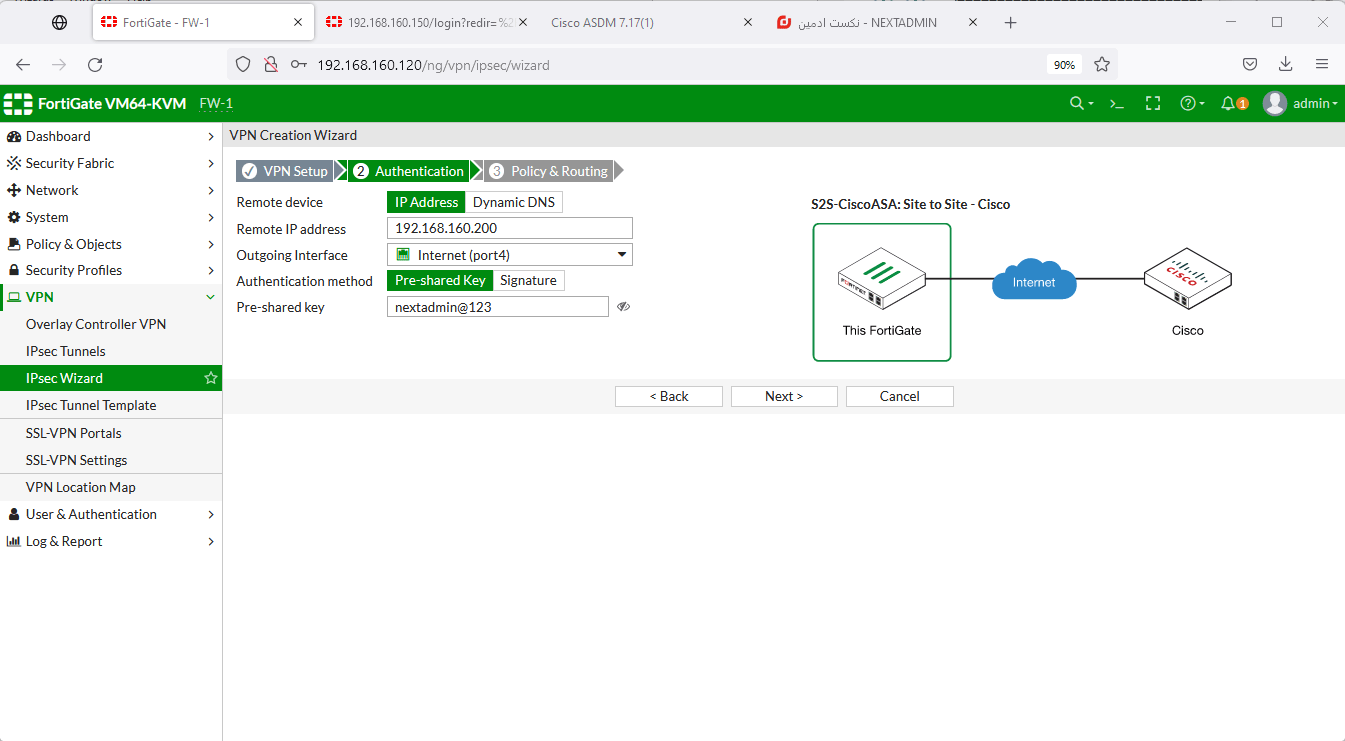

در مرحله دوم باید در قسمت Remote IP یا همان فایروال سیسکو خودمان را که 192.168.160.200 هست بدیم و به صورت خودکار هم اینترفیس متصل به آن را شناسایی می کند، در قسمت pre-shared key نیز یک پسورد برای این ارتباط مشخص می کنیم که باید در هر دو طرف یکی باشد.

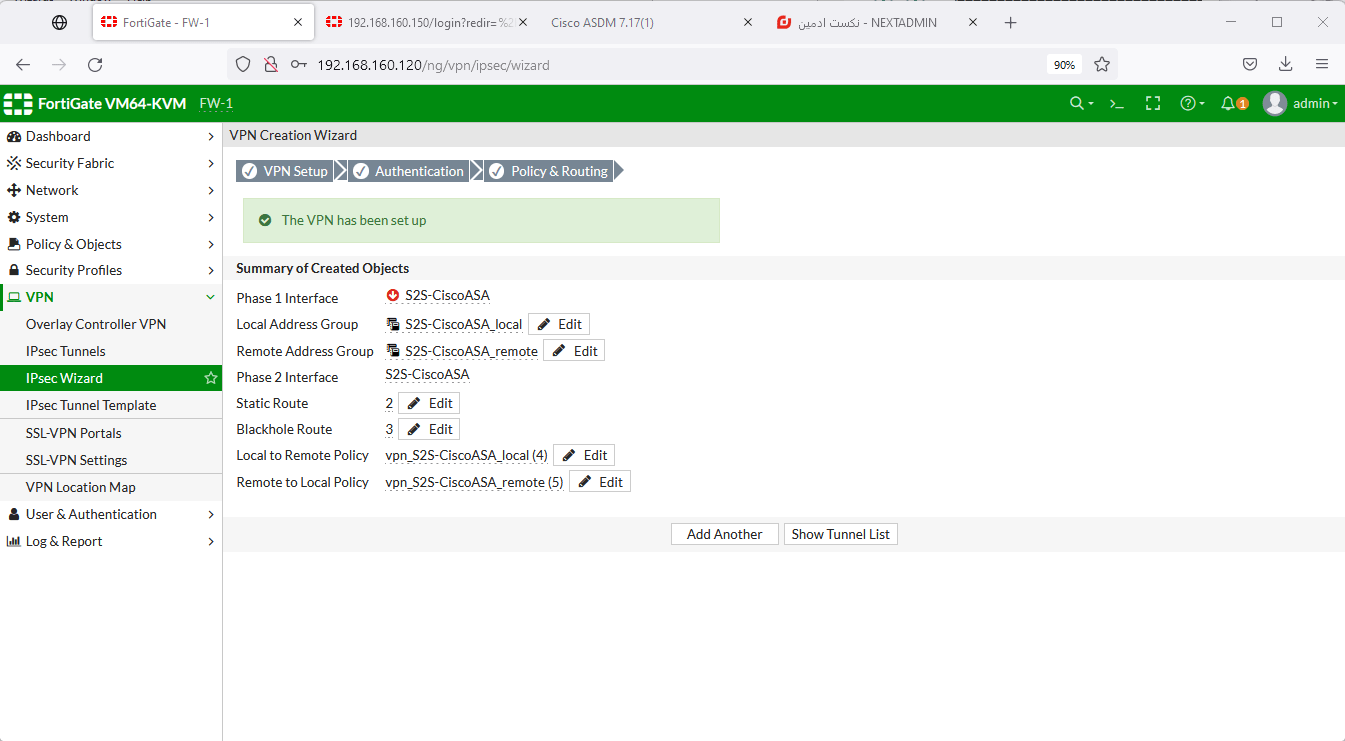

در آخر هم یک نمای کلی از تنظیمات به ما نشان می دهد.

ما تنظیمات را برای این که سناریو ساده تر و دقیق تر بشه به صورت زیر تغییر می دهیم.

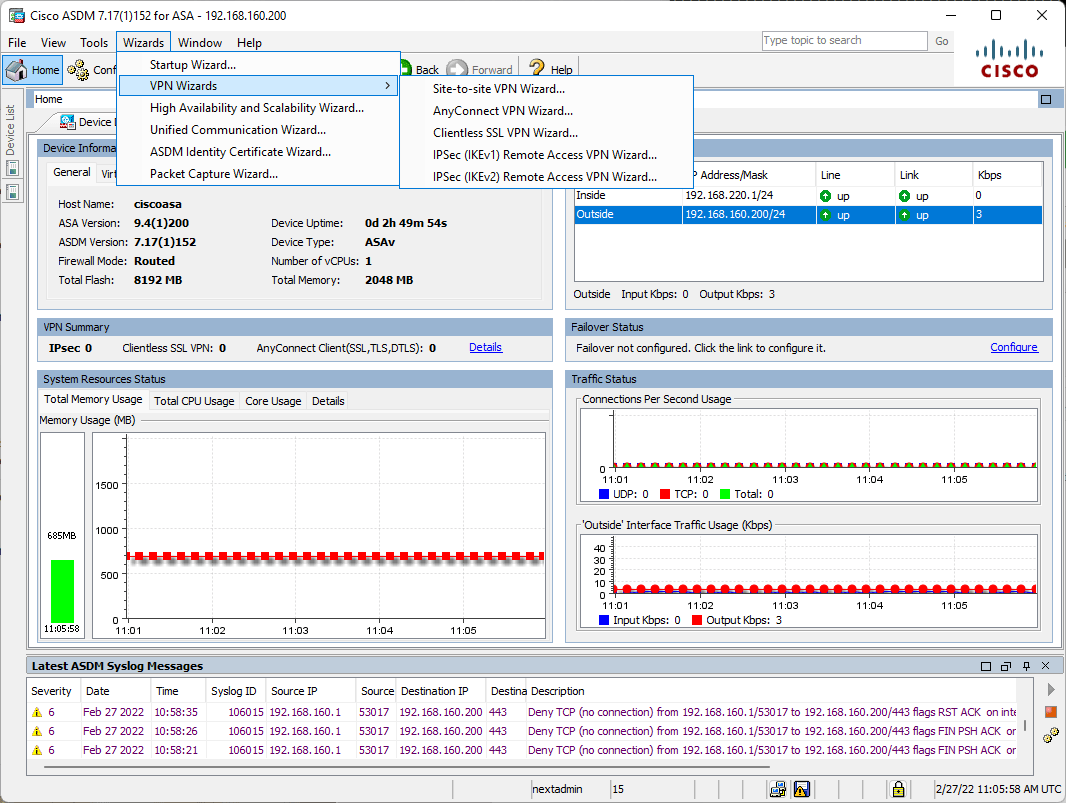

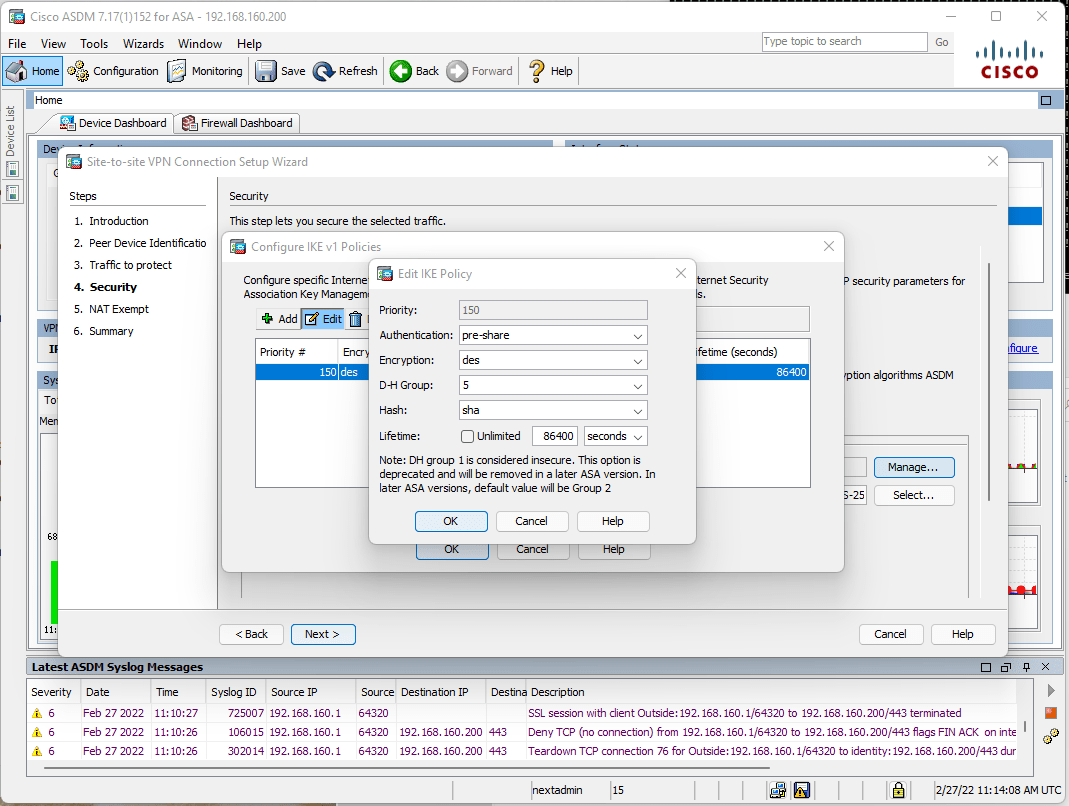

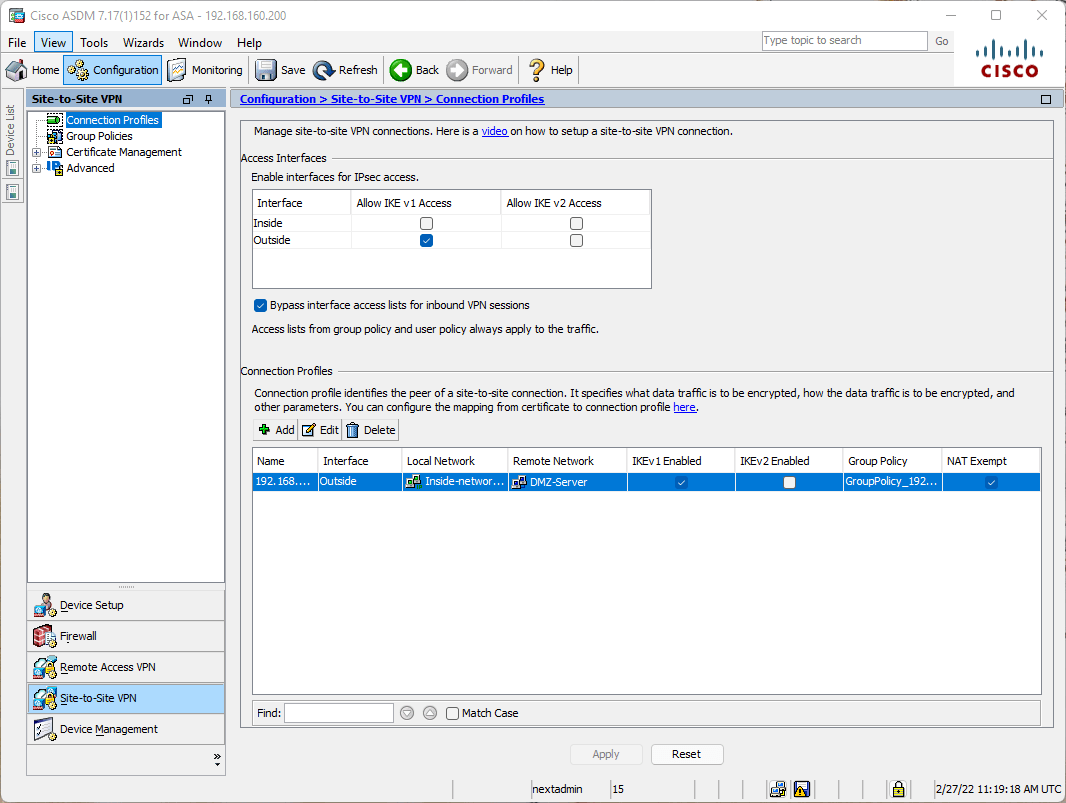

حالا وارد ASDM شده و Site-to-Site VPN Wizard را اجرا می کنیم.

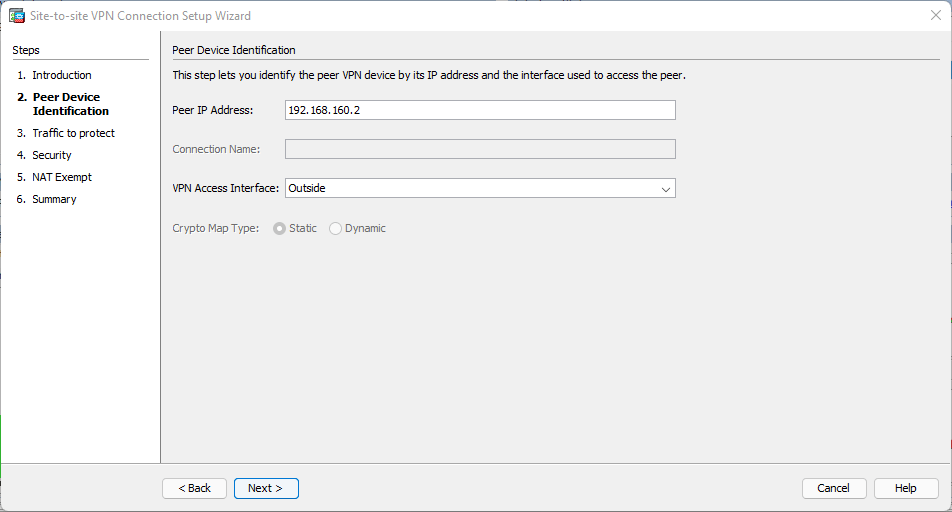

در قسمت peer ip باید ip گیت وی خودمان را بدیم و اینترفیس Outside را انتخاب کنیم.

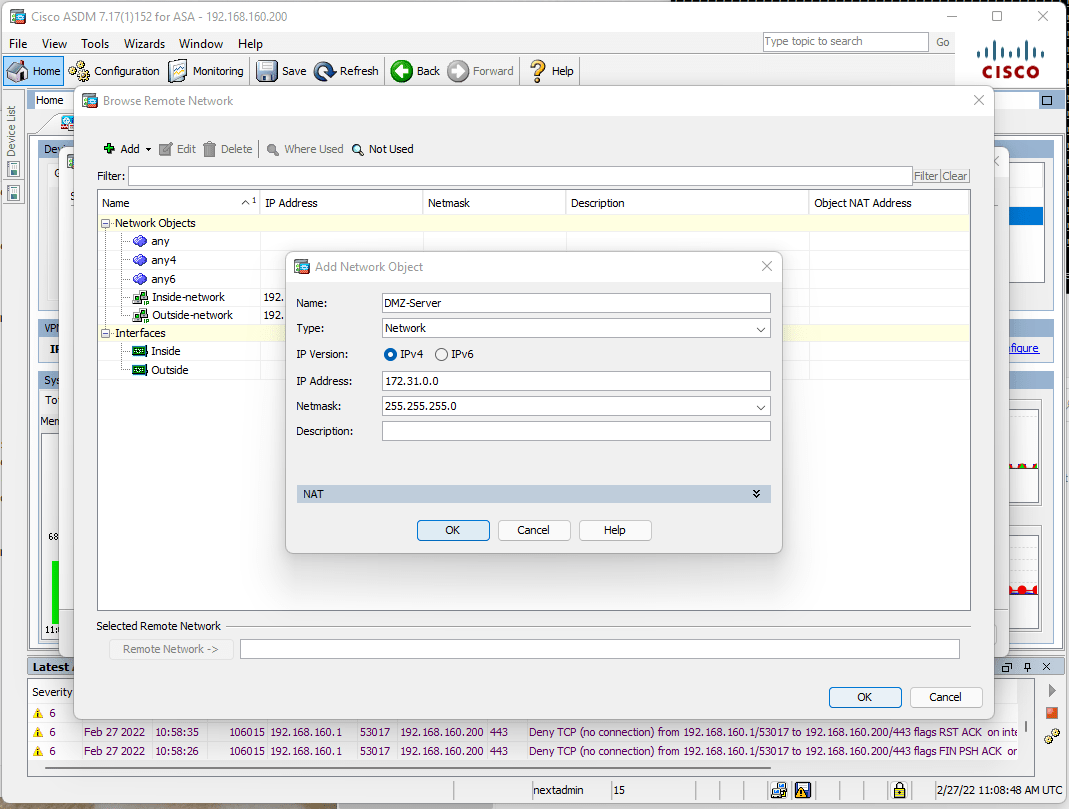

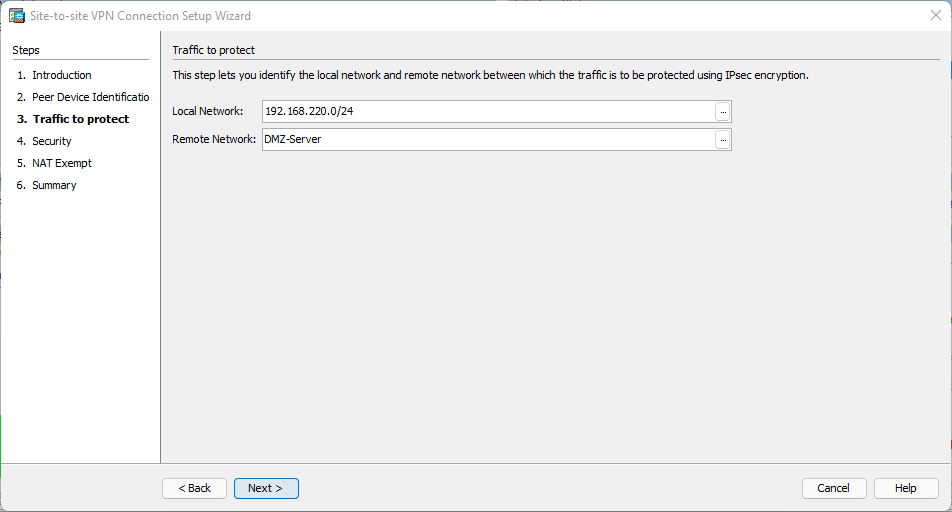

در مرحله بعد باید local نتورک هایی که داریم را معرفی کنیم که در این جا ما فقط شبکه 192.168.220.0/24 رو داریم و در قسمت Remote network هم باید شبکه DMZ خود و مواردی که لازم داریم را به صورت دستی add کنیم.

همانطور که در بالا ما تنظیمات فورتی را به صورت دستی تغییر دادیم تا سناریو ساده تر و دقیق تر بشه در اینجا نیز موارد اضافه رو پاک کرده و دقیقا مانند چیزی که در فورتی تنظیم کردیم قرار می دهیم.

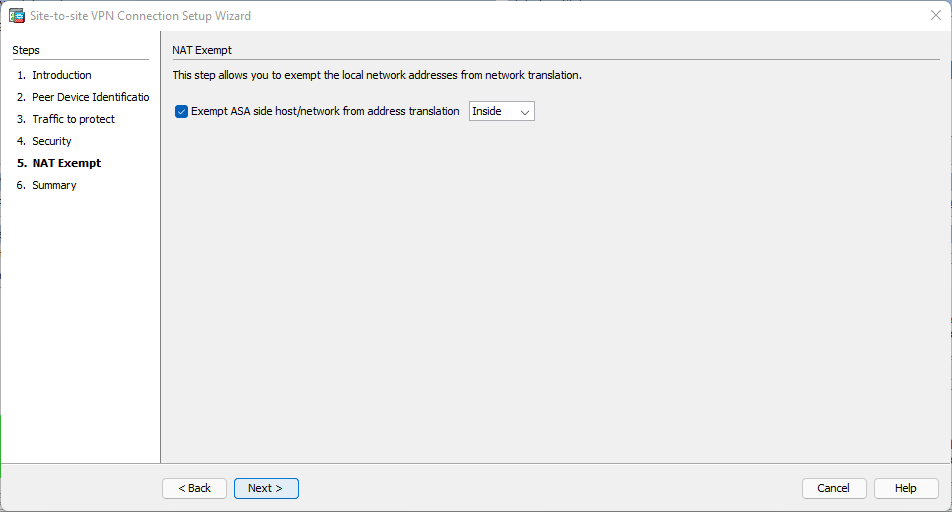

در مرحله بعد شما در قسمت NAT Exmpt میتوانید مشخص کنید کدام رنج شبکه شما NAT نشود، که ما در این سناریو نیازی به NAT شبکه داخلی خودمان نداریم پس تیک آن را فعال کرده و شبکه Inside خود را انتخاب میکنیم.

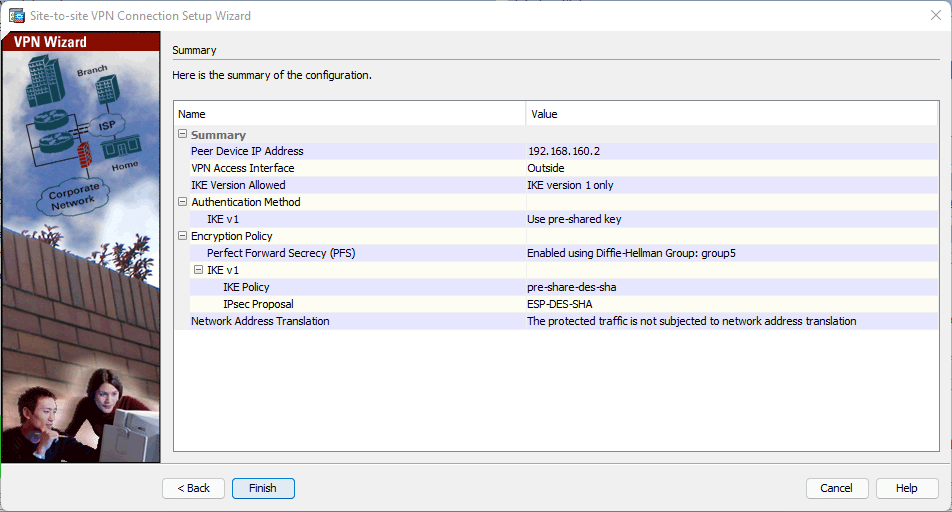

یه این قسمت هم میتوانیم مروری بر تنظیمات خودمان در ASA داشته باشیم.

حالا کار تمام است و باید شبکه شما بدون مشکل کار کند و از سیستم Win-Brach2 شبکه DMZ و سرور های آن را ببینید.