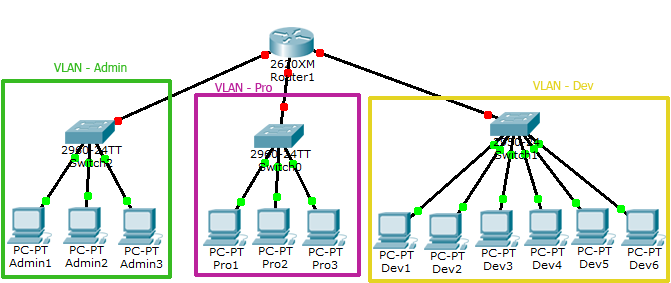

شبکه های مجازی (VLAN) این امکان را به شما می دهند که شبکه خود را به بخشهای متفاوت و اختصاصی تقسیم کرده و کاربرهای مختلف را جهت ایجاد امنیت یا دلایل دیگر در بخش دلخواه قرار دهید.

نکته بسیار مهم این است که VLAN ها به صورت نرم افزاری بر روی شبکه تنظیم می شوند، که جهت پایین آمدن هزینه ها تاثیر گذار است. به عنوان مثال اگر قصد ایجاد دو شبکه مجزا که هرکدام ۲۴ پورت شبکه دارند را داشته باشید، یک روش ساده تهیه دو سوییچ ۲۴ پورت یکسان می باشد. بدیهی است تهیه یک سخت افزار با ۴۸ پورت اقتصادی تر است. حال اگر در مثال بالا قصد ایزوله کردن ۴ کابر را از کل شبکه خود داشته باشید راه حل چیست؟ به نظر می آید یک روش منطقی تهیه یک سوییچ مدیریتی (Managed Switch) است که بتوان پورت های آن را با قابلیت VLAN بندی به صورت مجزا در سایزهای دلخواه دسته بندی کرده و شبکه خود را بصورت ایزوله تقسیم بندی نمود.

همانطور که میدانید تعریف VLAN در سوئیچ جهت محدود ساختن دامنه broadcast در یک شبکه میباشد که این امر هم از نظر امنیت ارتباطات در یک شبکه حائز اهمیت است و هم از نظر جلوگیری پراکندگی ارسال پکت ها به کار می رود. توجه داشته باشید که vlan و trunk در شبکه های لایه ۲ ( layer 2 Network ) کاربرد دارد . سیسکو پیشنهاد میکند که بهتر است تمامی IP های موجود در یک VLAN در یک subnet باشند.

عضویت در Vlan

عضویت در یک VLAN و یا vlan membership به معنای join کردن یک پورت به یک vlan مشخص می باشد ، در سوئیچ سیسکو این کار به دو صورت دستی و اتوماتیک انجام می شود.روش دستی را الان توضیح می دهیم و روش اتوماتیک (VTP) را در قسمت های بعدی توضیح خواهیم داد.

در ابتدا باید vlan های مورد نظر تعریف گردند و برای خوانایی بیشتر نامی را به آنها اختصاص دهیم و در ادامه پورت یا پورت های مورد نظر را انتخاب می نماییم و آنها را به vlan مربوطه join میکنیم.

انواع VLAN

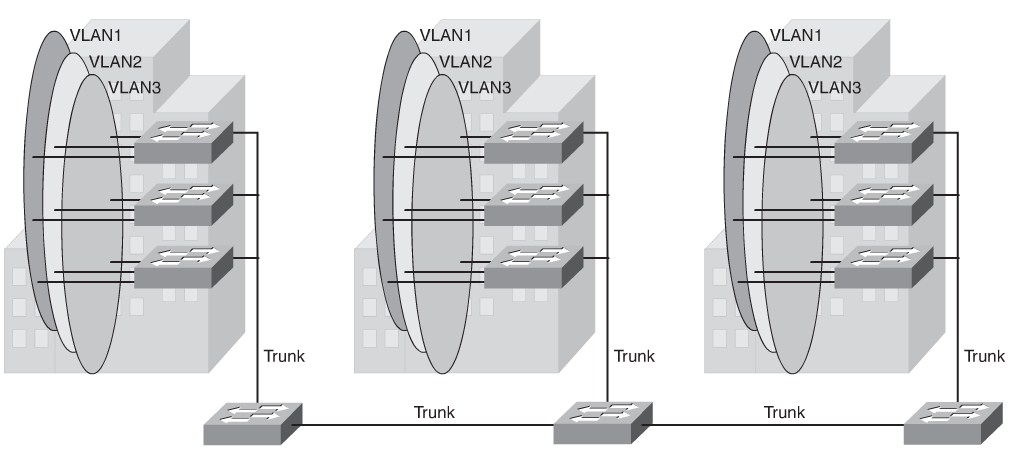

- end to end vlan

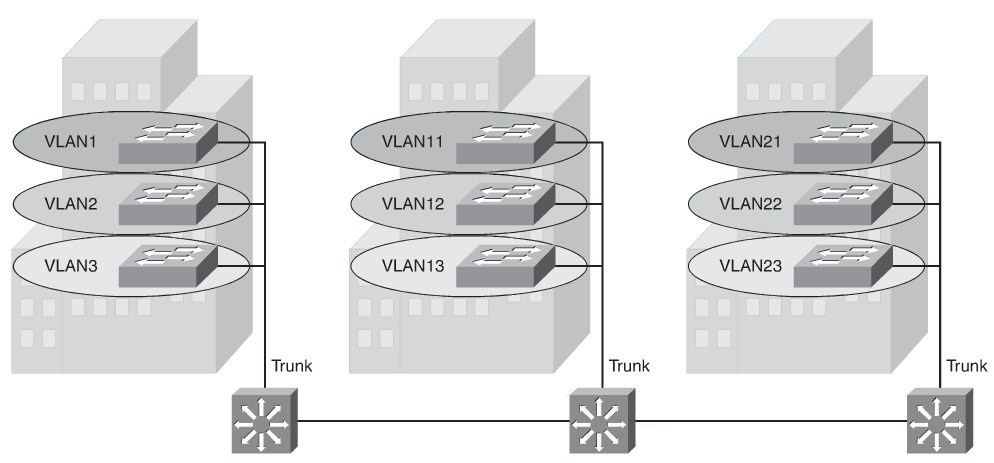

- local vlan

end to end vlan : در این حالت اعضای هر VLAN در سرتاسر شبکه پراکنده هستند.این حالت برای اشتراک منابع و اعمال سیاست ها و پراکندگی میزبان مورد استفاده قرار می گیرد. در این حالت خطایابی پیچیده تر می باشد چون ترافیک VLANهای مختلف در سراسر شبکه در حال انتقال است.

local vlan : در این حالت میزبان ها براساس موقعیت فیزیکی خود در VLANها قرار می گیرند.به طور مثال یک طبقه از یک ساختمان این طراحی مقیاس پذیرتر و خطایابی در ان ساده تر می باشد چون نحوی جریان ترافیک مشخص است. برای اشتراک منابع در این روش نیاز routing داریم.

شماره های قابل استفاده در VLAN

- رنج Normal از 1 تا 1005 است که از 1002 تا 1005 قابل استفاده نیست و Reserve شده است

- رنج 1006 تا 4094 هم Extended می باشد

با دستور زیر اطلاعات خوبی از Vlan های موجود می توانید ببینید، مانند این که چنتا Vlan دارید و چه Port هایی داخل آن قرار دارد و این که وضعیت Vlan به چه شکل می باشد.

Switch#show vlan

آموزش VLan

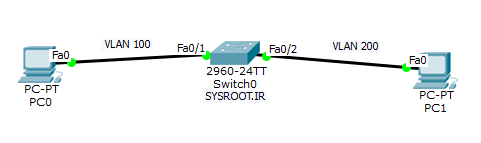

سناریوی ما خیلی ساده هستش، میخواهیم دو PC را در دو Vlan 100 و Vlan 200 قرار دهیم.

برای ساخت VLAN 100 که یک VLAN جدید هست از دستور زیر استفاده میکنیم

Switch(config)#vlan 100

و برای تغییر نام آن از دستور زیر

Switch(config-vlan)#name sysroot-100

سپس با دستورات زیر به نرنیب اول وارد اینترفیس مورد نظر می شویم سپس اون اینترفیس رو در مود access (بعدا درباره مود ها صحبت میکنیم) قرار می دهیم و در آخر آن اینترفیس رو به VLAN 100 اضافه میکنیم

Switch(config)#interface fastEthernet 0/1

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 100

همین کار رو برای اینترفیس دوم هم انجام می دهیم

Switch(config)#interface fastEthernet 0/2

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 200

با دستور Show Vlan میتوانیم چک کنیم که اینترفیس ها به درستی در VLan مورد نظر قرار گرفته اند

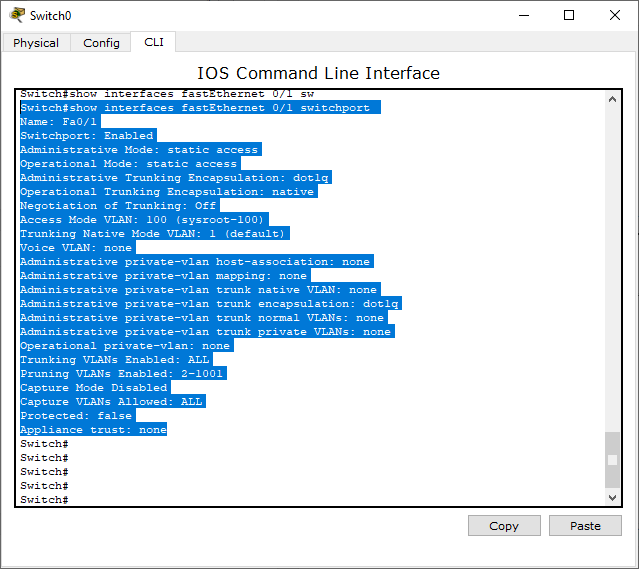

همچنین با دستور زیر میتوانید اطلاعات کاملتری از اینترفیس خود داشته باشید

Switch#show interfaces fastEthernet 0/1 switchport

آموزش Trunk

تعریف Trunk

شما می توانید کامپیوتری در VLAN 100 در سویچ MALI داشته باشید که بعد از جدا کردن از سیستم و بردن آن به طبقه دهم و اتصال به سویچ MODIRIYAT همچنان در همان VLAN 100 قرار داشته باشد !! اما چطور ممکن است که ما همچنان در یک VLAN باشیم و با کامپیوترهایی در سویچ های دیگر در همان VLAN صحبت کنیم ؟ شما می توانید با استفاده از یک پورت به عنوان شاه پورت ترافیک سویچ های مختلف به هم را مدیریت و آنها را به هم متصل کنید به این شاه پورت در اصطلاح فنی پورت Trunk گفته می شود.

پورت Trunk چیست؟

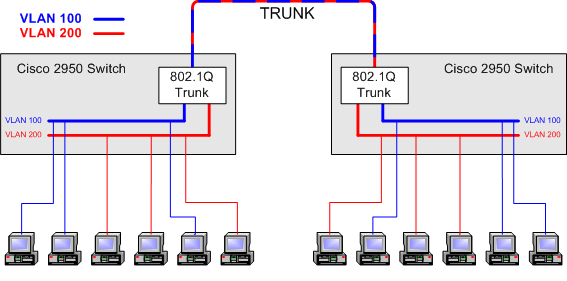

یک پورت ترانک یا Trunk Port در واقع پورتی است که وظیفه آن انتقال ترافیک VLAN هایی است که سویچ به آنها دسترسی دارد ، به فرآیندی که در آن ترافیک VLAN ها می تواند به سویچ دیگر از طریق پورت Trunk منتقل شود نیز Trunking گفته می شود. پورت های Trunk هر Frame را با استفاده از یک برچسب شناسایی منحصر به فرد که در اصطلاح Tag گفته می شود علامت گذاری می کند ، برای مثلا برچسبی بر روی یک Frame قرار می گیرد که مشخص کننده این است که این Frame متعلق به VLAN 100 می باشد.

البته برچسب های متنوعی وجود دارند که بر اساس پروتکل های مورد استفاده در سویچ متفاوت هستند ، معمولترین نوع برچسب ها یا Tag های مورد استفاده در Trunking برچسب 802.1Q و همچنین برچسب Inter-Switch Link یا ISL می باشد. این برچسب ها یا Tag ها زمانی کاربرد دارند که ترافیک بین سویچ ها جابجا می شوند. با استفاده از این مکانیزم و برچسب ها هرگاه یک Frame از سویچ خارج شود با توجه به برچسب مورد نظر ، مشخص می شود که قرار است به کجا هدایت شود و مسیر مشخصی را طی خواهد کرد و به VLAN مورد نظر ما هدایت می شود.

به این نکته توجه کنید که یک پورت اترنت یا می تواند یک Access Port باشد یا یک Trunk Port و نمی تواند بصورت همزمان هر دو کار را انجام بدهد ، بنابراین به پورتی که به عنوان Trunk تعریف شده است کامپیوتری را نمی توانید متصل کنید. نکته جالبتر در خصوص پورت های Trunk این است که برخلاف پورت های Access یا دسترسی ، این پورت ها می توانند همزمان به عضویت چندین VLAN در بیایند و به همین دلیل است که می توانند ترافیک های VLAN های مختلفی را همزمان هدایت کنند.

همانطور که گفتیم برای اینکه پورت ترانک ما به درستی بتواند ترافیک های VLAN های مختلف را هدایت کند با استفاده از پروتکل 802.1Q هر کدام از Frame هایی که از پورت های مختلف سویچ دریافت می شوند را برچسب گذاری یا Tag می زند. به این فرآیند 802.1Q Encapsulation نیز گفته می شود. در این روش Tag مورد نظر و مربوط به VLAN مورد نظر بر روی Header بسته یا Frame اطلاعاتی ما قرار می گیرد. محتویات این برچسب یا Tag مشخص کننده VLAN ای است که Frame از آن وارد سویچ شده است.

این فرآیند باعث می شود که هرگاه ترافیک از پورت های Trunk یک سویچ عبور می کنند مشخص باشد که قرار است به کدام VLAN وارد شوند و همزمان می توان چندین Frame از VLAN های مختلف را درون یک Trunk Port هدایت کرد. بصورت پیشفرض همه ترافیک VLAN های مختلف به سمت همه Trunk Port ها هدایت می شوند اما شما می توانید این روند را تغییر بدهید و طراحی خاص خودتان را در سویچ ها پیاده سازی کنید.

منظور از Native VLAN چیست؟

اما در این میان یک نکته جالب وجود دارد و آن هم VLAN محلی یا Native VLAN است. مفهوم این موضوع خیلی ساده است ، تصور کنید که 802.1Q هیچ برچسب یا Tag ای برای یک Frame قرار ندهد و آن را در Trunk برای سایر سویچ ها ارسال کند !! خوب چه اتفاقی می افتد ؟ سویچ های مقصد با توجه به برچسب باید مسیر Frame را و اینکه باید در کدام VLAN قرار بگیرد مشخص کنند اما Tag ای وجود ندارد !

در چنین مواقعی بصورت پیشفرض ما یک VLAN از قبل تعریف و پیکربندی شده بر روی همه سویچ ها داریم که به آن Native VLAN گفته می شود به این معنی که اگر ترافیک مورد نظر ما یا بهتر بگوییم Frame های ما که از پورت Trunk می آیند فاقد برچسب یا Tag بودند به سمت یک VLAN مشخص هدایت شوند که به آن Native VLAN گفته می شود.

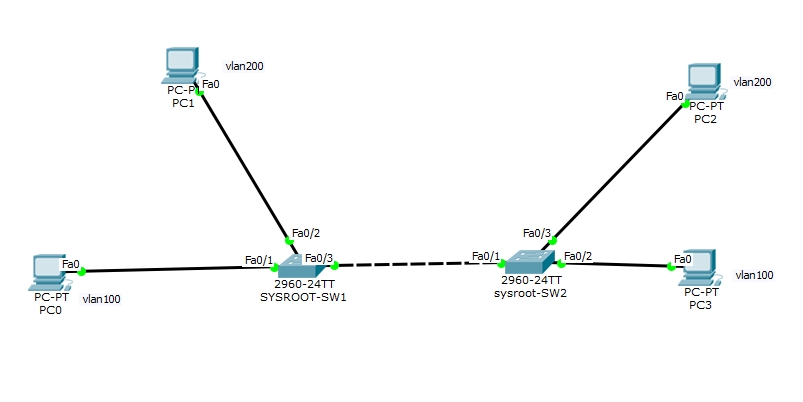

حالا برای این که با موضوع Trunk آشنا شوید یک سناریوی دیگر را به سناریوی قبلی اضافه میکنیم

دقیقا مثل سناریوی قبلی برای سوئیچ دوم نیز تمام دستورات قبلی را میزنیم

Switch(config)#interface fastEthernet 0/2

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 100

Switch(config)#interface fastEthernet 0/3

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 200

خب حالا با استفاده از دستور Switchport Mode Trunk اقدام به تغییر Interface به حالت Trunk می کنیم. بنا به مدل سوئیچی که استفاده می کنید، ممکن است با اروری مشابه با این ارور برخورد کنید. زمانیکه ما میخواهیم Interface را به حالت Trunk تغییر بدهیم، می بایست نوع Trunk Encapsulation را نیز تغییر دهیم. اینجاست که شما این امکان را دارید که مابین 802.1q Encapsulation یا Isl Encapsulation یکی را انتخاب کنید. بطور پیش فرض سوئیچ ما در حالت Trunk Encapsulation قرار دارد ، حالا با استفاده از دستور زیر آن را به 802.1q تغییر میدهیم ، حالا می توانیم بدون هیچ مشکلی حالت Switchport را به Trunk تغییر دهیم.

Switch(config-if)#switchport trunk encapsulation dot1q

نکته: در پکت تریسر دستور بالا لازم نمی باشد

فقط کافی است در هر دو سوئیچ دستور زیر را وارد کنیم تا هر دو در مود Trunk قرار بگیرند

Switch(config-if)#switchport trunk

در وهله اول اگر شما دستور Show Vlan را اجرا کنید، نمی توانید Interface مربوط به Trunk را ببینید. این مسئله طبیعی می باشد زیرا دستور Show Vlan تنها Interface هایی را نمایش می دهد که در حالت Access قرار دارند و Trunk Interfaces را نمایش نمی دهد.

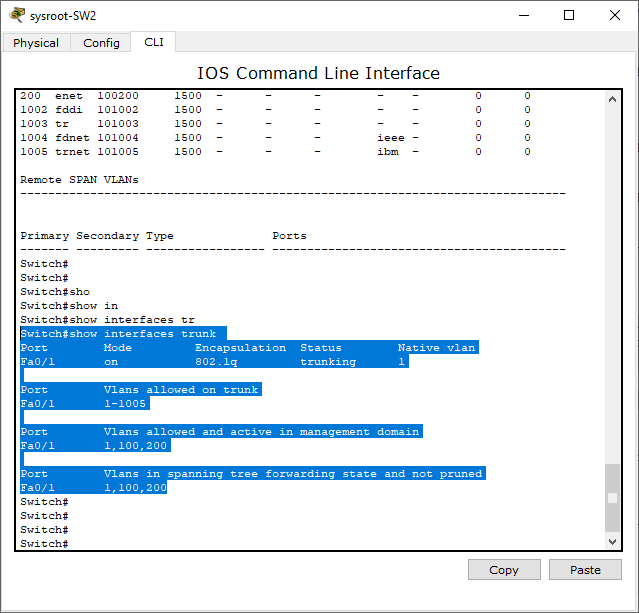

یکی از دستوراتی که کاربرد زیادی دارد Show Interface Trunk می باشد. در صورتیکه Interface ای در حالت Trunk قرار گرفته باشد، ما می توانیم ببینیم که پروتکل Trunk Encapsulation از 802.1q استفاده می کند یا از Isl، و یا اینکه در چه Native Vlan ای قرار دارد. ما حتی می توانیم ببینیم که از 1 تا 1005 وی لن روی این ترانک مجاز هستند.

ما حتی می توانیم ببینیم که در حال حاضر فقط Vlan 1 و Vlan 100 و Vlan 200 فعال هستند. در آخر، می توانیم ببینیم کدام Vlan ها برای Spanning Tree در حالت Forwarding قرار دارند.

Switch#show interfaces trunk

درصورتی که بخواهیم فقط یک تعداد Vlan از Trunk ما عبور کنن میتوانیم با دستور زیر Vlan های مجاز خودمون رو به هر دو سوئیچ معرفی کنیم

Switch(config-if)#switchport trunk allowed vlan 100,200

در صروتی که بخواهیم Vlan 100 را در native قرار دهیم می توانیم از دستور زیر استفاده کنیم

Switch(config-if)#switchport trunk native vlan 100

فرق بین vlan suspend و vlan shutdown

فرقی که بین vlan suspend و vlan shutdown وحود دارید، زمانی که شما از VTP استفاده می کنید وقتی یک Vlan را در حالت vlan suspend قرار بدید آن Vlan روی تمام سوئیچ های شما که از VTP استفاده می کنند غیرفعال می شود ولی اگر از vlan shutdown استفاده کنید فقط Vlan بر روی همان سوئیچی که دستور را وارد کرده اید اعمال می شود.

تشکر فراوان از سایت خوبتون

سایت تان عالی است خیلی آموزنده است تشکر