آموزش CCNA : معرفی استاندارد 802.1X

استاندارد IEEE 802.1X استانداردي است براي شبکه هاي مبتني بر پورت PNAC – port-based Network Access Control و بخشي ازگروه پروتکل هاي استاندارد IEEE 802.1 را که از پروتکل هاي شبکه است را تشکيل مي دهد و هدف از ارائه اين استاندارد بهبود شبکه امنيت ميباشد و اساس کار آن شناسايي کاربراني مي باشد که قصد اتصال به شبکه هاي محلي از نوع LAN Local Area Network و WLAN Wireless Local Area Network را دارند.

دليل استفاده از استاندارد 802.1X در شبکه؟

استفاده از شبکههاي LAN و آسيبپذير بودن امنيت آنها نسبت به حملات مختلف، در لايه 2 باعث شد تا سازمان IEEE به فکر بوجود آوردن پروتکلها و استانداردهاي امنيتي متعددي به منظور امن کردن اين لايه باشد. هرچند استفاده از MAC Address Filtering و Access control list ACL ميتواند موثر باشد اما اين راه کارها براي شبکه هاي بزرگ که تعداد زيادي کاربر در آن وجود دارد و حتي computer Mobile ها در شبکه هاي wireless که کنترل آنها بسيار سخت مي باشد تقريبا غير ممکن است. استاندارد IEEE 802.1X شناسايي کاربران را بر اساس پورت متصل شده به شبکه با استفاده از Authentication server هايي مانند:

- (CISCO ACS (Cisco Secure Access Control Server

- (NAC (Network Access Control

- (RADIUS (Remote Authentication Dial in User Service

- و…

ارائه ميدهد و در اين مقاله به توضيح شناسايي هويت کاربران بوسيله اين استاندارد و نحوه اتصال آنها به شبکه مي پردازيم.

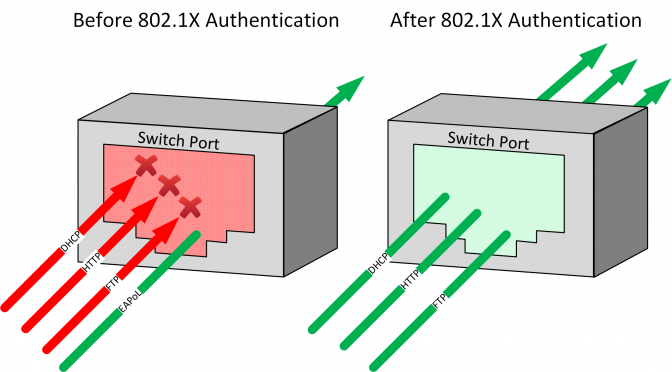

منظور از استفاده از احراز هويت مبتني بر پورت در استاندارد IEEE 802.1X چيست؟

از آنجايي که پورت نقطهي اتصال کاربر به شبکه است، ميتوان از آن به عنوان يک مکان منطقي براي کنترل دسترسي کاربران استفاده کرد. بنابراين، با کنترل نقاط اتصال کاربران به شبکه، ميتوان محيط شبکهي کاربر، نيازها و مجوزهاي دسترسي او را به صورت شخصي بيان کرد. استاندارد IEEE 802.1X از اين مفهوم براي احراز هويت کاربران خود استفاده ميکند.

نحوه شناسايي کاربران در استاندارد 802.1X

تصور کنيد يک کاربر وارد سازمان ما مي گردد و ميخواهد به شبکه متصل شود به محض اينکه کاربر کابل ارتباطي خود را به سوکت شبکه متصل ميکند اتفاقاتي که رخ مي دهد به بدين صورت مي باشد:

1- به محض شناسايي يک کاربر جديد روي پورت سوييچ، قبل از اينکه کامپيوتر بتوانند به شبکه متصل گردد حالت شناسايي کاربر فعال شده و پورت به حالت Unauthorized تنظيم مي شود يعني از ورود و خروج ترافيک هاي عمومي مانند DHCP, DNS و … جلوگيري مي کند و فقط اجازه عبور به پروتکل هايي که براي مشخص کردن هويت کار بر مي باشد مي دهد مانند: Extensible Authentication Protocol EAP، را مي دهد البته اين پروتکل EAP به تنهايي نميتواند به عنوان يک پروتکل احراز هويت مورد استفاده قرار گيرد. EAP انواع مختلفي دارد که خصوصيات امنيتي و قدرت رمزنگاري متفاوت در هر کدام از اين روشها، موجب شد تا مديران شبکه بتوانند بر حسب نياز از روش مناسب براي برنامهي کاربردي خود استفاده کنند. متداول ترين انواع پروتکل های زیر هستند:

- EAP-PEAP

- EAP-TTLS

- EAP-TLS

- EAP-MD5

- LEAP

- EAPOL (Extensible Authentication Protocol over LAN)

لازم به ذکر است در سوييچهاي سيسکو پروتکلهاي Spanning tree protocol STP و Cisco discovery protocol CDP نيز در اين حالت فعال مي باشد.

2- بعد از آنکه پورت به حالت Unauthorized در آمد يک درخواست EPOL با محتواي Username/Password از سوي Authenticator که همان سوييچ يا Access point ما در شبکه مي باشد به کاربر ارسال مي گردد تا کار بر احراز هويت خود را انجام دهد. ضمنا يکي از وظايف اصلي Authenticator اين مي باشد که Encapsulating فريم EAP را بر عهده دارد.

3- کاربر پاسخ را به عنوان جواب به Authenticator متصل به خودش ارسال ميکند در اين زمان که Authenticator فريم EAP را دريافت مي کند، پاسخ را دريافت شده را به Authentication server مربوطه ارسال مي نمايد.

4- اگر Authentication server نام کاربري و پسورد کامپيوتر مورد نظر را در Data Base خود معتبر ديد پورت را به حالت Authorized تنظيم شده سروسيس هاي ديگر شبکه آزاد مي گردند تا کاربر بتواند از منابع شبکه خود استفاده کند. نکته مهم در اينجا اين است که اگر شبکه ماداراي VLAN هاي مختلفي باشد و ما بخواهيم هر کاربر با توجه به سطح دسترسي تعيين شده به VLAN مشخصي وارد گردد مي توانيم از Authenticator Server هايي مانند CISCO ACS استفاده نماييم تا Mobile User’s بتوانند بدون هيچ محدوديت فيزيکي در سازمان جابجايي داشته باشند و همچنين در VLAN مربوط به خود نيز باشند همچنين براي بالا بردن امنيت بيشتر نيز مي توان از NAC Server استفاده نمود تا در هنگام عمل Authentication کاربر، تنظيمات اضافه امنيتي بيشتري را نيز چک کند مثلا: حتما سيستم کاربر بايد داراي Anti virus مشخصي باشد و يا حتما بايد به تاريخ آن روز Update شده باشد و يا حتي يکسري از policy هاي امنيتي به طور مثال حذف گزينه RUN از روي سيستم متصل شده را داشته باشد تا بتواند به شبکه متصل شود و در صورتي که کار بر بطور مثال Anti virus را بر روي سيستم نداشته باشد بصورت اتوماتيک به File Server مشخصي راهنمايي خواهد شد تا برنامه مورد نظر را نصب کرده و بعد به شبکه مورد نظر Login کند.

5- و در پايان هنگامي که کاربر سيستم خود را خاموش يا Log off مي کند، يک پيام EAP-Logoff به Authenticator متصل شده بصورت اتوماتيک ارسال ميشود تا Authenticator مورد نظر پورت را به حالت Unauthorized بر مي گرداند و تمام ترافيک هاي غير از EAP ،EAPOL STP و CDP مسدود مي گردد.

IEEE 802.1x MAC Authentication

همانطور که از عنوان آن پيداست در اين حالت براي شناسايي کار بر بجاي Username/Password از MAC Address استفاده مي گردد. شرح انجام اين عمل بدين صورت است که هنگامي که Device به پورت شبکه متصل گرديد Client بجاي ارسال نام کاربري و رمز عبور خود MAC Address خود را به عنوان شناسه عبور براي Authenticator ارسال مي نمايد و Authenticator هم آن را براي Authentication Server خود مي فرستد، اگر MAC Address فرستاده شده در Data Base دستگاه Authentication Server موجود بود نهايتا دستگاه ميتواند به شبکه متصل گردد و فراموش نشود که براي اعمال اين تنظيم بايد در Port مربوطه اعمال گردد. اينگونه از تنظيمات نيز براي دستگاه هاي جانبي شبکه مانند Printer استفاده مي گردد.

Web authentication 802.1x

Web authentication حالتي است که در آن کاربر با استفاده از صفحات WEB براي عمل Authenticate از آن استفاده مي نمايند. اين حالت معمولا زماني اتفاق مي افتد که سيستم کار بر قابليت پشتيباني از اين استاندارد را ندارد و مي تواند تا هشت کاربر را بصورت همزمان از يک پورت پشتيباني کند.

مدل سوييچ وIOS هايي که اين استاندارد را پشتيباني مي کنند:

- Cisco Catalyst 2960 Series Switches with Cisco IOS Software Release 12.2(50)SE3

- Cisco Catalyst 3560 Series Switches with Cisco IOS Software Release 12.2(50)SE3

- Cisco Catalyst 3750 Series Switches with Cisco IOS Software Release 12.2(50)SE3

- Cisco Catalyst 4500 Series Switches with Cisco IOS Software Release 12.2(50)SG

- Cisco Catalyst 6500 Series Switches with Cisco IOS Software Release 12.2(33)SXI