در بعضی مواقع لازم است تا یکسری موارد امنیتی را برای پورتهای سوئیچ در نظر گرفت. بهعنوان مثال مشخص کرد حداکثر دستگاههایی که میتوانند از طریق یک پورت به سوئیچ متصل شوند چه تعداد باشند و یا اینکه مشخص کرد که چه آدرسی میتواند از یک پورت سوئیچ استفاده کند. با استفاده از PortSecurity میتوان کامپیوترهایی را که به یک پورت سوئیچ متصل میشوند از جهات مختلفی محدود کرد بهعنوان مثال شاید در شبکه نیاز باشد که تعداد محدودی کامپیوتر به سوئیچ وصل شوند و یا اگر کاربری لپتاپ خود را به سوئیچ متصل کرد ارتباط برقرار نشود.

آموزش راه اندازی Port Security

قبل از شروع بهتره به این نکته اشاره کنیم که برای فعال سازی PortSecurity باید پورت مورد نظر در مود access باشد

برای این کار از دستور زیر استفاده میکنیم

Switch(config)#interface fastEthernet 0/1

Switch(config-if)#switchport mode access

حالا می توانیم با دستور زیر قابلیت portsecurity را در سوئیچ موردنظر فعال کنیم

Switch(config-if)#switchport port-security

با استفاده از دستور زیر یک آدرس MAC مشخص میشود تا تنها همان آدرس MAC بتواند به سوئیچ متصل شود.

Switch(config-if)#switchport port-security mac-address 00D0.BA6D.1141

با استفاده از دستور زیر میتوان تعیین کرد تا آدرسهای MAC را Learn کند و آنها را بهصورت Static در جدول اضافه کند.

Switch(config-if)#switchport port-security mac-address sticky

با استفاده از دستور زیر بیشترین تعداد کامپیوترهایی که میتوانند به پورت متصل شوند را مشخص کرد، برای مثال ما 5 قرار دادیم

Switch(config-if)#switchport port-security maximum value 5

با استفاده از دستور زیر میتوان مشخص کرد که اگر تعداد کامپیوترهای متصل شده به پورت از تعداد MAX که در دستور قبل مشخص گردید بیشتر شد چه محدودیتی اعمال شود.

Switch#switchport port-security violation protect یا restrict یا shutdown

محدودیت هایی که می توان اعمال کرد شامل:

- Protect: آدرس جدید Learn نمیشود و بستهها Drop میشوند.

- Restrict: سوئیچ یک پیام امنیتی صادر میکند و بستههای آن پورت نیز Drop میشوند.

- Shutdown: سوئیچ یک پیام تولید کرده و اینترفیس را غیرفعال میکند.

نکته: توجه داشته باشید که حالت پیشفرض Shutdown است

در صورتی که بخواهیم برای Vlan های access و voice تعداد ماکزیمم مک تعیین کنیم می توانیم از دستورات زیر استفاده کنیم

Switch(config-if)# switchport port-security maximum 1 vlan access

Switch(config-if)# switchport port-security maximum 1 vlan voice

قابلیت Auto-recovery

برای اجتناب از مداخله دستی برای برگرداندن وضعیت پورت به حالت عادی زمانی که پورت توسط portsecurity مجبور به رفتن به حالت error-disabled میشود، میتوانیم قابلیت auto-recovery را برای Port security violation فعال کنیم. فاصله زمانی که پورت به حالت عادی بر میگردد بر حسب ثانیه است.

Switch(config)# errdisable recovery cause psecure-violation

Switch(config)# errdisable recovery interval 600

در مثال بالا خواهیم دید که بعد از ده دقیقه که پورت به حال error-disabled رفته است . به صورت اتومات عملکرد پورت به حالت عادی برمیگردد.

نکته: portsecurity یک خصوصیت امنیتی قابل اطمینان نیست. چون mac-address ها قابل spoof شدن میباشند و چندین host هنوز میتوانند به راحتی پشت یک روتر کوچک مخفی شوند

کاهش زمان ضبط مک آدرس (MAC Address Aging) در port security :

به صورت پیش فرض مک آدرس بصورت همیشگی در پورتی که قابلیت portsecurity را فعال کرده ایم ضبط میشود .با aging میتوانیم تنظیم کنیم که آدرس ضبط شده توسط portsecurity بعد ازطی یک زمان معین expire شود. این خصوصیت به یک host جدید اجازه میدهد که به پورتی که اتصال host از آن قطع شده متصل شود. Aging میتواند برای تاثیر در یک مدت زمان معینی تنظیم شود یا مدت زمان که هیچ فعالیتی انجام نشود. در مثال زیر تنظیمات به این صورت است که مک آدرس بعد از 5 دقیقه عدم فعالیت expire میشود.

Switch(config-if)# switchport port-security aging time 5

Switch(config-if)# switchport port-security aging type inactivity

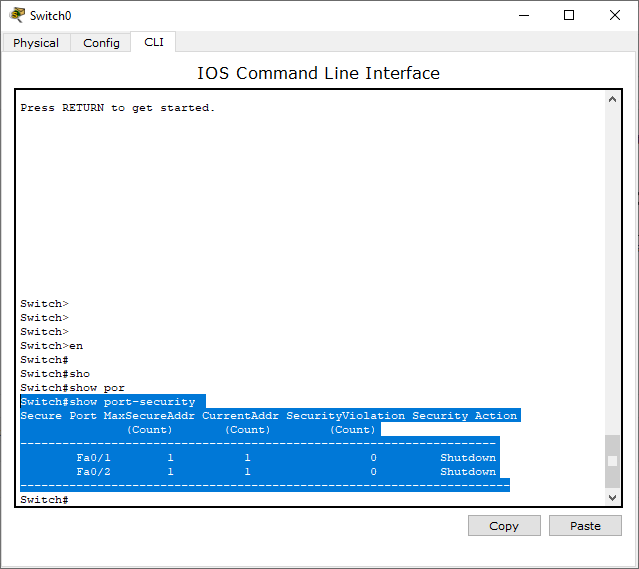

مشاهده وضعیت Port Security

به محض اینکه تنظیمات مربوط به PortSecurity را بر روی سویچ انجام دادید ، قابلیت فعال شده و سویچ کلیه آدرس های MAC که به سویچ متصل می شوند را ضبط میکند و بوسیله این آدرسها پورت را ایمن میکند . برای مشاهده وضعیت PortSecurity بر روی سویچ ها کافیست از دو دستور show port-security و همچنین دستور show port-security interface استفاده کنید . در ادامه یک مثال از مشاهده این تنظیمات را مشاهده خواهید کرد :

Switch# show port-security

با دستور بالا اطلاعاتی به ما نمایش داده می شود به شرح زیر:

Port: پورت هایی که از قابلیت port-security استفاده می کنند

MaxSecureAddr: حداکثر مک آدرس مجازی که برای این پورت در نظر گرفته شده است

CurrentAddr: تعداد آدرس هایی که برای این پورت استفاده شده است

SecurityViolation: تعداد موارد غیرمجازی که شناسایی شده است

Security Action: واکنشی هست که بعد از شناسایی که آدرس غیرمجاز پورت انجام می دهد

نکته: برای این که عدد SecurityViolation را صفر کنیم و پورت مورد نظر را فعال کنیم اول باید یکبار دستور shutdown استفاده کنیم و سپس no shutdown را بزنیم

با دستور زیر نیز می تواینم اطلاعات مفیدی از پورت مورد نظر داشته باشیم

Switch#show port-security interface fastethernet 0/1

آموزش رفع ایراد Port Security در سویچ های سیسکو

فرض کنید سیستمی یه شبکه وصل شده است و Port Security جلوی اتصال آن را گرفته است و یا فرض کنید در شبکه شما جابجایی سیستم بین کارمندان اتفاق میافتد،کاربری اتاقش را عوض میکنید و…. در تمامی این موارد چون Mac Address کامپیوتر روی یک پورت سویچ به اصطلاح Bind است بنابراین با انتقال یا جابجایی آن به محلی دیگر مطمینا به پورت دیگری متصل میشود و بلافاصله این پورت سویچ که قابلیت Port Security روی آن فعال است بنا به تعریف پورت سکیوریتی به یکی از سه حالت Protect ،Restrict ،Shutdown تغییر وضعیت میدهد، و در هر سه حالت سیستم IP از شبکه دریافت نمیکند و وارد مدار شبکه نمیشود، حال چه باید کنیم؟

در مرحله اول باید ببینیم این سیستم که کدام پورت سویچ متصل شده است برای تشخیص این پورت ممکن است ما مستنداتی از سویچ های شبکه داشته باشیم و یا با استفاده از دستور:

Switch#show interface fastethernet {port number}

و یا دستور

Switch#show interfaces fastethernet {Port number} status

در خروجی دستور اول اگر جلوی نام پورت عبارت err-disabled را مشاهده کردید، این پورت دچار خطای پورت سکوریتی شده است و شما باید روی این پورت کار کنید تا مشکل حل شود:

fastethernet 0/1 is down, line protocol is down (err-disabled)

در خروجی دستور دوم هم اگر زیر ستون status،عبارت err-disabled مشاهده شد،پورت دچار مشکل Port security شده است مانند خروجی زیر:

Port Name Status Vlan Duplex Speed Type

Gi4/1 err-disabled 100 full 1000 1000BaseSX

خوب بعد از اینکه پورت مورد نظر را پیدا کردیم، حال باید با اجرای دستورات زیر مشکل را حل کنیم: فرض کنید پورت fastethernet 0/1 دچار port security شده است.

Switch(config)#interface fastethernet 0/1

Switch(config-if)#shutdown

Switch(config-if)#exit

Switch(config)#exit

Switch#clear port-security sticky interface fastethernet 0/1

Switch#conf ter

Switch(config)#interface fastethernet 0/1

Switch(config-if)#no shutdown

%LINK-5-CHANGED: Interface fastethernet /1, changed state to Up

Switch(config-if)# do wr

بعد از اجرای این دستورات port مورد نظر به حالت Up در میاید و سیستم از شبکه IP دریافت میکند و وارد شبکه میشود.

عالی بود ممنون