آپدیت IOS سیسکو – روتر ها و سوئیچ های سیسکو نیز هر چند وقت یکبار به منظور بهینه سازی و به خصوص رفع مشکلات امنیتی نیاز به بروزرسانی دارند، ما در این مقاله به برسی و آموزش بروزرسانی آن می پردازیم.

قبل از هر چیز اول به معرفی ورژن های مختلف ios سیسکو می پردازیم:

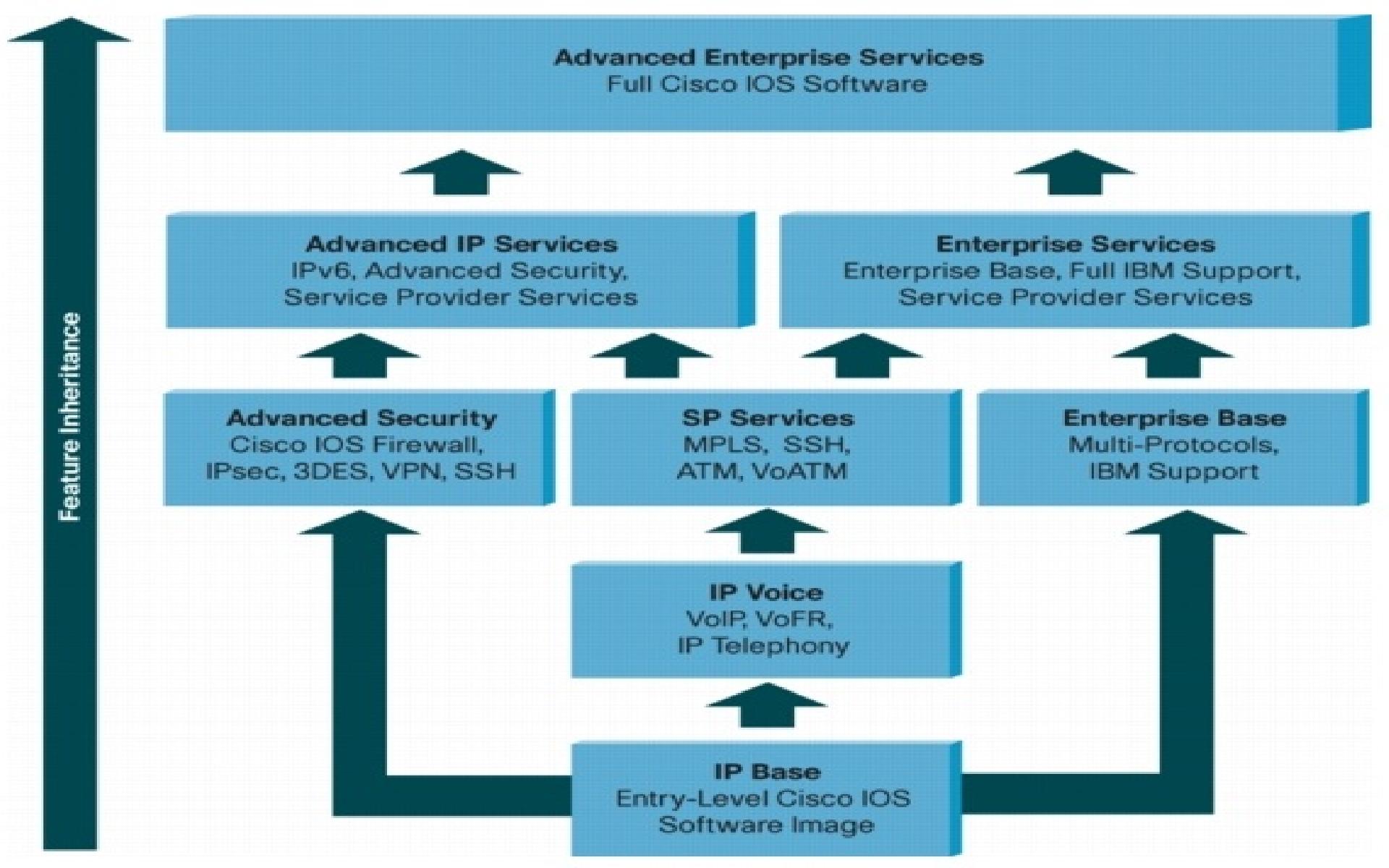

به تصویر بالا نگاه کنید، هر فایل IOS سیسکو شامل ورژن های مختلفی است که ساده ترین آن IP Base هست که داره پایه ترین امکانات سیسکو می باشد و کامل ترین نسخه IOS نیز Advanced Enterprise Services هست که تمام امکانات IOS در آن موجود است.

نکته ای که باید توجه کنید همیشه بهترین نسخه کامل ترین آن نیست، یک اصل که تو امنیت همیشه به آن توصیه می شود، این است که هر سرویسی را که استفاده نمی کنید غیرفعال کنید، این مورد در اینجا هم صادق است و بهتر آن است که اگر امنیت برای شما مهم است نسخه ای را انتخاب بکنید که فقط به آن نیاز دارید.

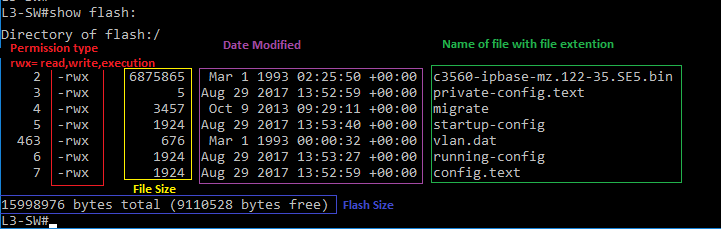

نکته دیگری که باید به آن توجه کنید حافظه قابل استفاده Flash روتر یا سوئیچ سیسکوی خود می باشد، شما باید حداقل به اندازه فایل IOS سیسکو فضا بر روی روتر یا سوئیچ خود داشته باشید. با دستور زیر میتوانید ببینید چه مقدار فضا اشغال شده و چقدر آزاد می باشد:

Router#show flash:

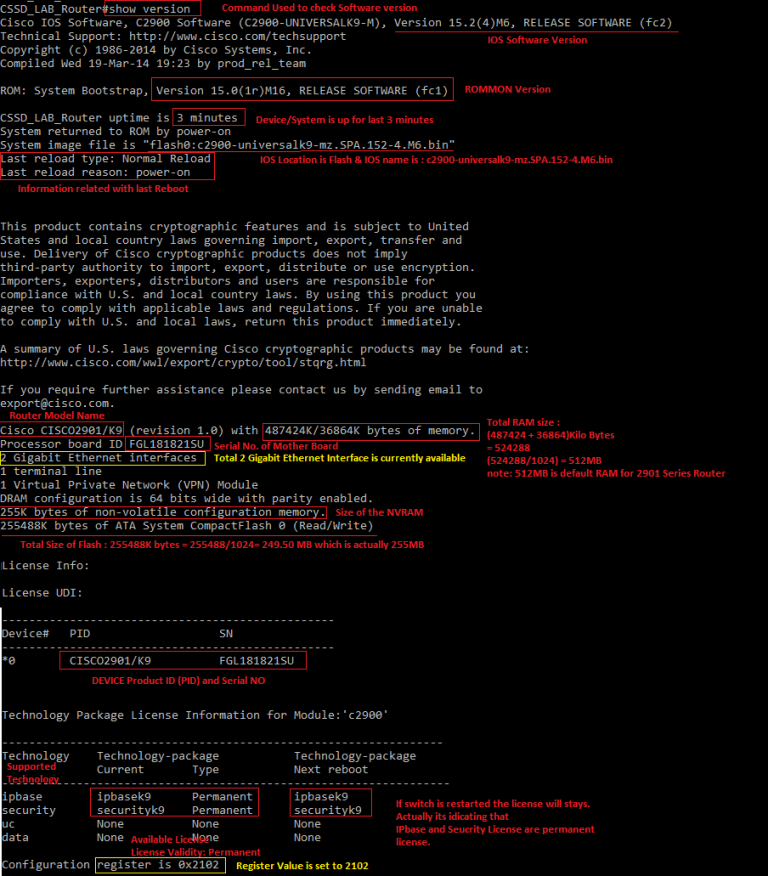

همچنین با دستور بالا میتوانید نسخه IOS دستگاه را هم ببینید، البته برای دیدن اطلاعات دقیق تر می توانید از دستور زیر استفاده کنید:

Router#show version

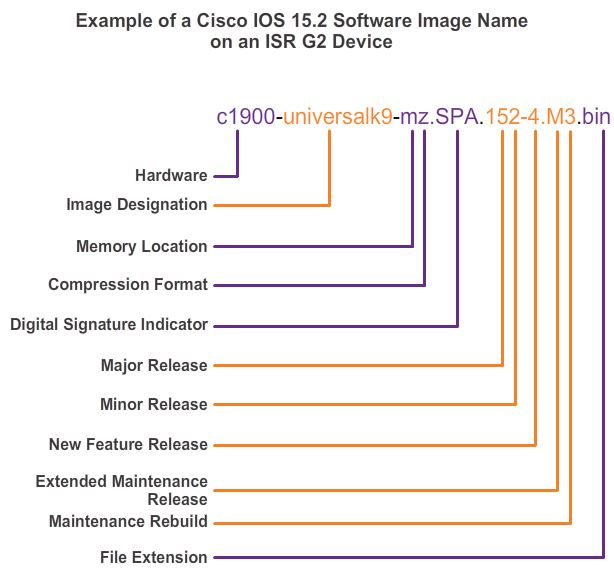

اسم یک IOS دارای بخش های به شرح زیر می باشد:

بخش اول: مدل دستگاهی می باشد که IOS را پشتیبانی می کند. به عنوان مثال روتر ۳۶۴۰ یا ۳۷۲۵

البته برخی از IOS ها را می توان برای برخی از روترهای مشابه سیسکو استفاده کرد. به عنوان مثال ممکن است یک IOS مدل ۲۸۲۱ با مدل روتر ۲۸۱۱ نیز سازگار باشد.

بخش دوم: این قسمت برخی از توانمندی های IOS را بیان می کند. به عنوان مثال entbase برگرفته از عبارت Entrerprise base می باشد. در ذیل، برخی از توانمندی ها لیست شده است.

- IPBase

- IP Services

- Advanced IP Services

- EnterpriseServices

- Advanced Enterprise Services

- IPVoice

- Advanced Security

- SP Services

- EnterpriseBase

IPBase : این IOS دارای قابلیت های اصلی و حداقل قابلیت های یک روتر می باشد.

IP Services : این IOS دارای توانمندی های EIGRP/OSPF,BGP,GLBP,QoS,NAT,HA,VRF-lite,Netflow,Advance Multicast می باشد.

Advanced IP Services : این IOS ها علاوه بر توانمندی های EIGRP/OSPF,BGP,GLBP,QoS,NAT,HA,VRF-lite,Netflow,Advance Multicas دارای توانمندی های دیگری مانند IP v6 و توانمندی های پیشرفته امنیتی می باشند.

Advanced Security : این IOS دارای توانمندی های IOS Firewall، IDS، IPSec، ۳DES Enc، VPN، SSH می باشند.

SP Services : این IOS ها دارای توانمندی های از قبیل MPLS, SSH, ATM, VoATM می باشند.

Ipvoice : این IOS ها دارای توانمندی های از قبیل VoIP, VoFR, IP Telephony می باشد.

Enterprise Services : این IOS ها دارای توانمندی های IOS های SP Services ، Enterprise Base ، Ipvoice می باشند

Advanced Enterprise Services : یک IOS کامل با همه توانمندی ها می باشد.

بخش سوم: در نام گذاری IOS سیسکو، c3725-entbase-mz.123-2.T.bin مربوط به عبارتی مانند mz می باشد. حرف اول بخش سوم یعنی m، محل قرارگیری IOS سیسکو را مشخص می کند و بخش z نوع فشرده سازی را مشخص می کند.

برای محل قرارگیری IOS از کدهای زیر استفاده می شود:

- M: در حافظه RAM

- r: در حافظه ROM

- f: در حافظه Flash

- l: محل قرارگیری IOS در هنگام بوت و اجرای دستورات عوض می شود

برای تعیین نوع فشرده سازی از کدهای زیر استفاده می شود :

- z: فشرده سازی zip

- x: فشرده سازی mzip

- w: فشرده سازی با الگوریتم STAC

بخش چهارم: مربوط به نگارش IOS می باشد c3725-entbase-mz.123-2.T.bin به عنوان مثال نگارش این IOS نگارش 12.3 می باشد.

بخش پنجم: که به صورت 2 یا ممکن است در داخل پرانتز باشد مانند c3725-entbase-mz.123(2).T.bin می باشد نگارش مربوط به این IOS را تعیین می کند به عنوان مثال در نام IOS بالا عدد 2 بیانگر نگارش دوم این IOS می باشد.

بخش ششم: که در این مثال c3725-entbase-mz.123-2.T.bin حرف T می باشد برخی ویژگی ها و خصوصیات IOS را عنوان خواهد کرد برای این بخش از کدهای زیر استفاده می شود.

- T: بیانگر اضافه شدن یکسری ویژگی های جدید می باشد.

- S: برخی ویژگی های امنیتی اضافه شده یا برخی نواقص امنیتی برطرف شده است.

- E: بیانگر طراحی IOS برای سازمان های بزرگ و Enterprise می باشد

مراحل آپدیت IOS سوئیچ و روتر سیسکو

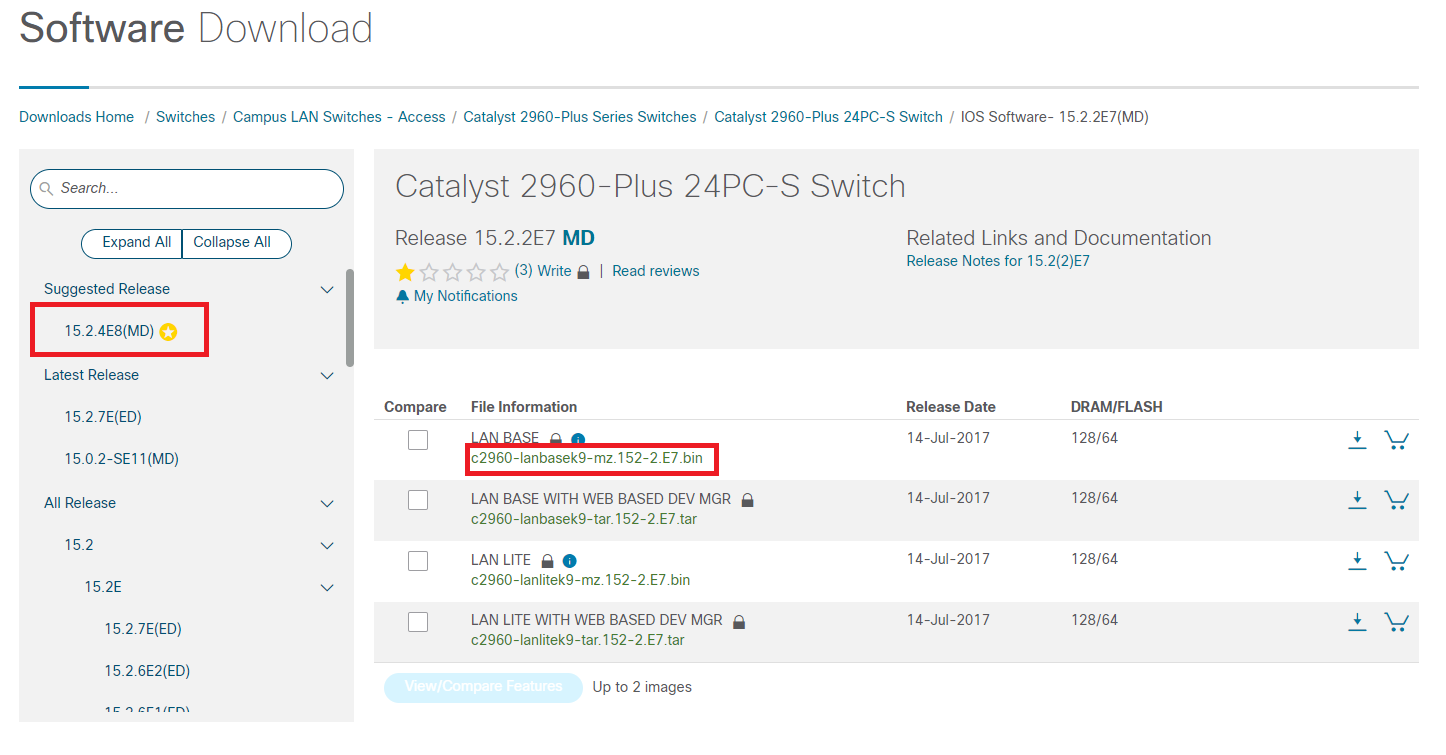

اولین کار برای آپدیت این است که فایل IOS مورد نظر را پیدا کنید، وارد سایت سیسکو شوید و دستگاه خود را پیدا کنید، در قسمت Software Download می توانید IOS های موجود را ببینید، به تصویر زیر نگاه کنید ما مدل Catalyst 2960-Plus 24PC-S Switch را جستجو کردیم و در سمت چپ ورژن های مختلف را نمایش داده است که اگه دقت کنید ورژن 15.2.7E آخرین نسخه می باشد ولی کنار ورژن 15.2.4E یک ستاره هست، یعنی این ورژن درست است که قدیمی تر است ولی ورژن پایدار تری می باشد و مورد تایید سیسکو می باشد.

در سمت راست تصویر نسخه های مختلف اون ورژن قرار گرفته شده است که هر کدام دارای ویژگی های کم تر یا بیشتری از IOS می باشد، بسته به نیاز اسم فایل که با bin یا tar می باشد را کپی کنید.

از انجا که در ایران امکان دسترسی به فایل های سیسکو برایمان سخت است، با کپی اسم آن فایل و جستجوی آن در گوگل یا تورنت یا سایت هایی مثل 4shared می توانید به آن فایل دسترسی پیدا کنیم.

شما می توانید IOS خود را از طریق یک TFTP سرور موجود روی شبکه نصب و بروز رسانی کنید. نرم افزارهای زیادی وجود دارند که شما براحتی با استفاده از آنها می توانید یک TFTP سرور راه اندازی کنید. بعد از اینکه TFTPسرور را در شبکه راه اندازی کردید، فایل Image مربوط به IOS مربوطه را (این فایل با پسوندهای bin یا tar می باشد) در TFTP سرور انتقال داده و سپس آن را روی حافظه Flash سوییچ و یا روتر خود کپی نمایید. (برای انتقال IOS روتر و سوئیچ سیسکو می توانید از نرم افزار Solar Winds یا TFTP32 استفاده کنید. برای سیستم عامل لینوکس و مکینتاش هم نرم افزار TFTP Server مخصوص وجود دارد.)

سرور TFTP و Device باید در یک VLAN و یا در یک Subnet باشند در صورتی که در یک Subnet نباشند می توانید به TFTP سرور Gateway بدهید. در نتیجه روتر یا سوئیچ سیسکو و سرور TFTP باید بتوانند همدیگر را Ping کنند. اگر سوئیچ شما لایه دو است، برای تعریف IP از Interface VLAN استفاده کنید.

برای نمونه میتوانید به این صورت نیز به پورت MGMT ای پی بدید و تست کنید:

en

configure terminal

interface fastEthernet 0

ip address 192.168.1.1 255.255.255.0

no shutdown

end

ping 192.168.1.200

به منظور کپی IOS دستور زیر را در privilege exec Mode وارد کنید:

Router#copy tftp: flash:

پس از تایپ این دستور، میبایست به 4 سوال پاسخ دهید:

- IP مربوط به سرور TFTP را وارد کنید.

- نام فایل IOS ای که قصد دارید نصب کنید را وارد کنید. پسوند این فایل “.bin ” است.

- می توانید توضیحاتی را وارد کنید یا با Enter عبور کنید.

- برای حذف Flash قبلی کلمه y را وارد کنید.

R1#copy tftp: flash:

Address or name of remote host []? 192.168.1.200

Source filename []? c2960x-universalk9-mz.152-7.E4.bin

Destination filename [c2960x-universalk9-mz.152-7.E4.bin]?

Accessing tftp://192.168.1.200/c2960x-universalk9-mz.152-7.E4.bin...

Loading c2960x-universalk9-mz.152-7.E4.bin from 192.168.1.200 (via FastEthernet0/0): !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

[OK - 67929600 bytes]

67929600 bytes copied in 316.628 secs (214541 bytes/sec)به این نکته توجه کنید که اسم فایل IOS که می خواهید وارد کنید کاملا Case Sensitive است و باید دقت شود که عین حروف را بدون کوچکترین تغییری وارد کنید.

پیشنهاد می شود که این فایل را نیز همانند همان فایلی نامگذاری کنید که در TFTP سرور قرار گرفته است تا به سادگی این فایل و فایلی که روی روتر یا سوییچ قرار گرفته را بتوانیم مقایسه کنیم.

در صورتی که مراحل فوق را به درستی انجام داده باشید، در انتها پیغام OK را مشاهده خواهید نمود.

توجه: فرآیند کپی کردن IOS ممکن است چندین دقیقه بر حسب نوع شبکه ای که دارید زمان ببرد. در طی زمان کپی کردن پیام هایی نمایش داده می شود که نمایانگر فایل هایی است که به آنها دسترسی پیدا می شود. علامت تعجب یا ! به معنای این است که فرآیند کپی شدن در حال انجام است. هر کدام از علامت های تعجب به معنای کپی شدن 10 بسته اطلاعاتی یا Packet می باشد که با موفقیت کپی شده است. بعد از اینکه فرایند کپی به درستی انجام شد یک Checksum تایید یا Verification Checksum به داخل حافظه Flash روتر یا سوییچ نوشته می شود. با دستور زیر هم میتوانید MD5 فایل مورد نظر را دیده و با MD5 که داخل خود سیسکو گفته شده است چک کنید:

Router#verify /md5 flash:c2960x-universalk9-mz.152-7.E4.bin

اگر فایل IOS از نوع bin. بود می توانیم سوییچ یا روتر را از روی آن Boot نماییم، ولی اگر نوع فایل tar. بود باید با استفاده از دستور ذیل آنرا از حالت فشرده خارج و فایل bin. را بسازیم.

Router#archive tar /xtract c2960s-universa1k9-mz.152-2.SE10a.tar flash:

پس از انتقال IOS، لازم است روتر یا سوئیچ سیسکو را Reload کنید. برای این منظور از دستور زیر استفاده می شود:

Router#reload

و بعد از load شدن سیستم سیستم با ios جدید load می شود.

به چند نکته زیر توجه کنید:

1- هنگام استفاده از دستور کپی فلش به سرور TFTP، روی سوئیچ یا روتر ، حتما باید نرم افزار RUN باشد.

2- توجه داشته باشید که پس از انتقال IOS به روی روتر یا سویئچ، تمام تنظیمات موجود در Running Configuration حذف خواهد شد. بنابراین تنظیمات را قبل از Reload، ذخیره کنید. برای این منظور میتوانید از دستور (R1#copy run start) استفاده کنید.

3- در صورتی که روی حافظه Flash این Device ها بیش از یک IOS داشتید، بایستی Primary Boot را مشخص کنید. برای این منظور میتوانید از دستور زیر استفاده کنید.

Router(config)#boot system flash c2960x-universalk9-mz.152-7.E4.bin

لینک دانلود c2960s-universalk9-mz.152-2.E9.bin و c2960x-universalk9-mz.152-7.E6.bin